模块 5: 双因素认证 (2FA):为什么短信验证不安全,而 Google Authenticator 更好

引言:为什么密码只能提供一半的保护

想象一下:你设置了一个由20个字符组成的超级复杂密码,包含所有可能的组合。觉得自己很安全?别高兴太早。2023年,一名黑客通过SIM卡交换攻击,在15分钟内获得了某Coinbase用户账户的访问权限,转走了$240,000。密码是完美的,但保护却失败了。

统计数据触目惊心:81%的账户被盗事件源于弱密码或密码泄露。但即使是完美的密码也可能通过钓鱼、键盘记录器或数据库泄露被盗。唯一真正的保护措施是双因素认证(2FA)。

然而,并非所有2FA都是平等的。数百万人使用的短信验证码实际上只是提供了一种虚假的安全感,仍然极度脆弱。在本课程中,你将了解为什么短信2FA是危险的,如何正确设置Google Authenticator,以及哪些方法能提供最大程度的保护。

关键事实:根据Google的研究,双因素认证可以阻止100%的自动化攻击、99%的大规模钓鱼攻击和66%的定向攻击。这不是可选项——而是必需品。

什么是双因素认证及其工作原理

双因素认证(2FA,Two-Factor Authentication)是一种账户保护方法,要求使用两种独立的身份验证方式而非一种。

三种认证因素

在网络安全领域存在三种类型的认证因素:

- 你知道的东西(Knowledge Factor)——密码、PIN码、安全问题的答案

- 你拥有的东西(Possession Factor)——手机、硬件密钥、智能卡

- 你本身的特征(Inherence Factor)——指纹、面部识别、视网膜

2FA至少结合了其中两种因素。通常是:

- 密码(你知道的东西)

- + 应用/短信验证码(你拥有的东西)

2FA登录流程

- 输入用户名和密码——第一个因素

- 系统请求第二个因素——验证码

- 生成/接收验证码——通过应用程序、短信或硬件密钥

- 在限定时间内输入验证码——通常是30-60秒

- 授权访问——只有两个因素都正确才能通过

为什么这很有效:

即使黑客通过钓鱼或数据库泄露窃取了你的密码,如果没有第二个因素——你的手机或物理设备的访问权限,他们也无法登录。

真实保护案例

2019年,黑客窃取了包含7.73亿个电子邮件地址和密码的数据库(Collection #1)。没有启用2FA的用户立即遭到入侵。而启用了2FA的用户则安然无恙——被盗的密码在没有第二因素的情况下毫无用处。

双因素认证类型:从最差到最佳

类型1:短信验证码(⚠️ 不推荐)

最常见但也是最脆弱的方法。验证码通过短信发送到手机号码。

工作原理:

- 输入用户名和密码

- 系统向你的号码发送6位验证码

- 收到短信并输入验证码

- 获得访问权限

为什么短信2FA危险:

1. SIM卡交换攻击(SIM Swapping)

黑客拨打运营商客服电话,冒充你的身份(社会工程学),要求将SIM卡转移到他的号码。运营商将你的号码转移到新SIM卡。现在所有短信验证码都发送给了黑客。

真实案例——Michael Terpin诉AT&T:

2018年,一位加密货币投资者因SIM卡交换攻击损失了2400万美元。黑客入侵了AT&T员工的账户,将Terpin的号码转移到了他们的SIM卡上。获得了所有受短信2FA保护的账户的访问权限。Terpin对AT&T提起了2亿美元的诉讼。

2. SS7漏洞(短信拦截)

运营商用于路由电话和短信的SS7协议存在严重漏洞。能够访问SS7网络的黑客可以在不接触手机的情况下拦截短信。

3. 短信验证码钓鱼

高级钓鱼网站实时运作:你在假网站输入用户名/密码 → 诈骗者立即在真实网站输入 → 你收到短信验证码 → 在假网站输入 → 诈骗者在真实网站使用 → 你的账户被入侵。

4. 手机恶意软件

木马病毒可以实时拦截短信并发送给攻击者。

5. 运营商员工社会工程学

被收买或被欺骗的运营商员工会按黑客要求进行SIM卡交换。

| 漏洞类型 | 攻击难度 | 黑客成本 | 使用频率 |

|---|---|---|---|

| SIM卡交换 | 中等 | $0-100 | 非常高 |

| SS7拦截 | 高 | $1,000-10,000 | 中等(定向攻击) |

| 实时钓鱼 | 中等 | $500(基础设施) | 高 |

| 恶意软件 | 低 | $0-50 | 高 |

结论:短信2FA比完全没有保护要好,但这是最低限度的保护。对于加密货币账户,短信2FA绝对不够。只有在没有其他选择时才使用。

类型2:电子邮件验证码(⚠️ 同样不推荐)

验证码发送到你的电子邮箱而非短信。

为什么不好:

- 如果邮箱被入侵——所有账户都受威胁

- 邮箱通常使用与主服务相同的密码

- 比短信慢(发送可能需要几分钟)

- 容易受到邮箱钓鱼攻击

什么时候可以接受:仅当邮箱受到强大的2FA保护时(TOTP或硬件密钥)。

类型3:TOTP应用程序(✅ 推荐)

基于时间的一次性密码——验证码由设备上的应用程序每30秒生成一次。

热门TOTP应用:

- Google Authenticator——最流行,简单易用

- Microsoft Authenticator——支持云备份

- Authy——支持多设备同步

- 2FAS——开源,功能丰富

- Aegis Authenticator——Android平台,开源

- Raivo OTP——iOS平台,支持iCloud备份

TOTP工作原理:

- 设置时服务生成密钥

- 扫描二维码或手动输入密钥到应用

- 应用使用TOTP算法+当前时间生成6位验证码

- 验证码每30秒更换一次

- 服务器知道你的密钥并能验证验证码的正确性

优点:

- 离线工作——不需要网络或短信

- 无SIM卡交换风险——不绑定手机号码

- 无法拦截——验证码在本地生成

- 抗钓鱼能力强——如果能及时发现假网站

- 快速生成——验证码随时可用

缺点:

- 丢失手机 = 丢失访问权限(如果没有备份)

- 需要手动转移到新设备

- 仍然容易受到手机恶意软件攻击

- 某些应用不支持云备份

类型4:推送通知(✅ 良好)

无需输入验证码,只需在应用中点击按钮确认登录。

示例:

- Duo Mobile

- Microsoft Authenticator(推送模式)

- Binance Verify

工作原理:

- 输入用户名和密码

- 手机收到推送通知

- 查看请求详情(设备、位置、IP)

- 点击"确认"或"拒绝"

优点:

- 比输入验证码更方便

- 显示上下文信息(登录来源)

- 更难进行钓鱼(受害者能看到详情)

缺点:

- 需要网络

- 容易受到高级中间人攻击

- 推送疲劳攻击(攻击者不断发送请求,期待意外确认)

类型5:硬件安全密钥(🏆 最佳选择)

物理USB/NFC设备,提供最高级别的保护。

热门品牌:

- YubiKey——行业标准($25-70)

- Google Titan Security Key——Google开发($30-50)

- Thetis FIDO U2F——经济实惠选择($15-20)

- SoloKeys——开源硬件($20-50)

工作原理:

- 输入用户名和密码

- 系统要求插入密钥

- 将YubiKey连接到USB

- 触摸密钥上的传感器

- 加密签名验证真实性

优点:

- 无法被钓鱼——密钥通过加密方式验证网站域名

- 无拦截风险——不通过网络传输信息

- 防恶意软件——需要物理确认

- 无需电池——通过USB供电

- 耐用——可使用多年

- 支持多种协议——FIDO U2F、FIDO2、WebAuthn

缺点:

- 有成本($25-70每个)

- 需要随身携带

- 丢失 = 丢失访问权限(需要备用密钥)

- 不是所有服务都支持

- 在移动设备上不太方便(虽然有NFC版本)

专业建议:对于大额资金(>$50,000),使用硬件密钥。购买2个YubiKey:主密钥随身携带,备用密钥存放在安全的地方。这$100-140的投资可以保护数万甚至数十万美元。

| 2FA方法 | 安全性 | 便利性 | 成本 | 建议 |

|---|---|---|---|---|

| 短信 | ⭐⭐ 低 | ⭐⭐⭐⭐ 高 | 免费 | ❌ 避免使用 |

| 电子邮件 | ⭐⭐ 低 | ⭐⭐⭐ 中 | 免费 | ❌ 避免使用 |

| TOTP应用 | ⭐⭐⭐⭐ 高 | ⭐⭐⭐⭐ 高 | 免费 | ✅ 最低要求 |

| 推送通知 | ⭐⭐⭐⭐ 高 | ⭐⭐⭐⭐⭐ 很高 | 免费 | ✅ 良好 |

| 硬件密钥 | ⭐⭐⭐⭐⭐ 最高 | ⭐⭐⭐ 中 | $25-70 | 🏆 最佳 |

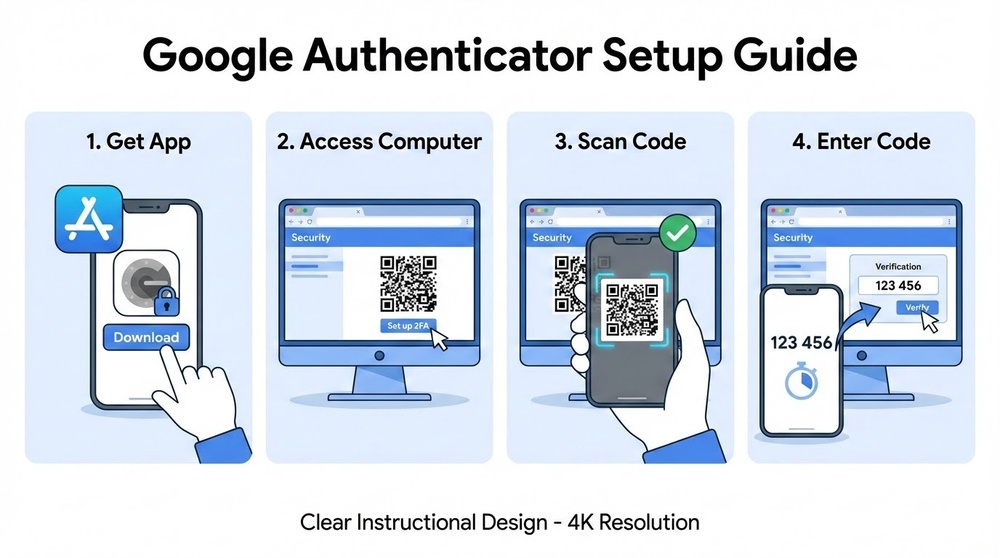

Google Authenticator 设置分步指南

让我们以最流行的TOTP应用Google Authenticator为例,正确设置2FA。

第1步:安装应用

- iOS:App Store → 搜索"Google Authenticator" → 安装

- Android:Google Play → 搜索"Google Authenticator" → 安装

值得考虑的替代方案:

- Authy——如果需要多设备同步

- 2FAS——如果注重隐私(开源,无追踪)

- Aegis(Android)——加密备份,完全离线

第2步:添加第一个账户

以Binance为例:

- 登录Binance → 进入安全设置

- 找到"Google Authenticator" → 点击"启用"

- Binance显示二维码和文本密钥

- 重要:在纸上记下文本密钥(这是备份!)

- 打开Google Authenticator → 点击"+" → "扫描二维码"

- 将摄像头对准电脑屏幕上的二维码

- 账户已添加——看到每30秒变化的6位验证码

- 在Binance中输入当前验证码进行确认

- 2FA已激活 ✅

第3步:保存恢复码

许多服务在设置2FA时会提供恢复码——用于恢复访问的一次性验证码。

如何存储恢复码:

- 写在纸上——与钱包助记词一起存放

- 打印出来放入保险箱

- 不要未加密存储在云端

- 如果存在密码管理器中——仅在密码管理器本身也启用了主密码+2FA的情况下

第4步:在所有关键服务上设置

首先在哪些地方启用2FA:

- ✅ 所有加密货币交易所(Binance、Coinbase、Kraken、Bybit)

- ✅ 电子邮箱(Gmail、Outlook——这是整个安全的基础)

- ✅ 云存储(Google Drive、iCloud)

- ✅ 密码管理器(1Password、Bitwarden)

- ✅ 社交媒体(Twitter、Telegram——防止账户被盗)

- ✅ 银行应用

第5步:测试2FA

确认一切正常工作:

- 退出账户

- 尝试重新登录

- 输入密码 → 系统请求2FA验证码

- 打开Google Authenticator → 输入验证码

- 如果成功登录——设置完成 ✅

如果验证码不工作:

- 检查手机时间(必须同步)

- 确保在30秒内输入验证码

- 在Google Authenticator中:设置 → 验证码时间校正 → 立即同步

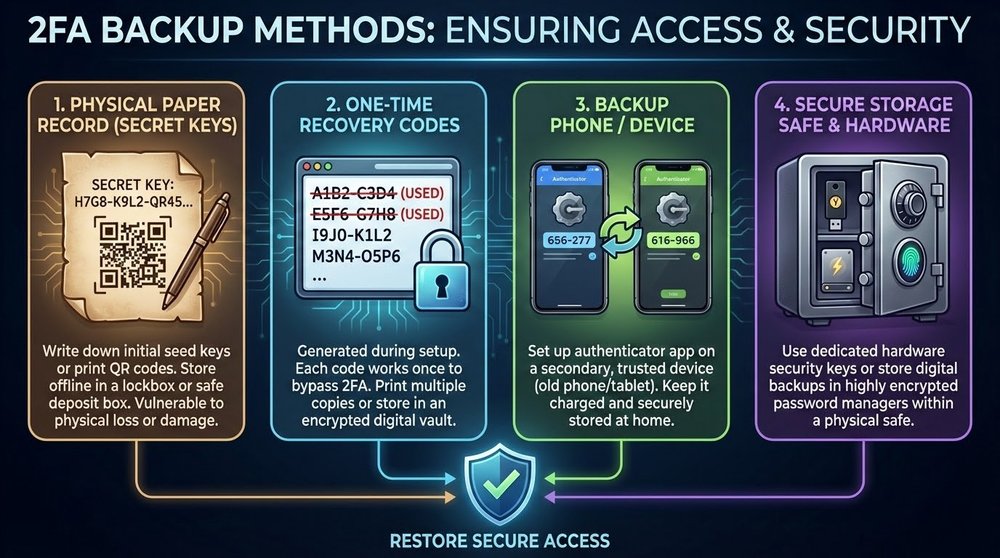

2FA备份:如何避免丢失访问权限

丢失装有Google Authenticator的手机而没有备份 = 丢失所有账户的访问权限。这是灾难性的。让我们来预防这种情况。

方法1:记录密钥(最可靠)

设置每个账户时应该做的:

- 当服务显示二维码时,它还会显示文本密钥(类似"JBSWY3DPEHPK3PXP"的字符串)

- 在纸上写下这个密钥和服务名称

- 将纸张存放在安全的地方(与钱包助记词一起)

- 丢失手机时,在新应用中手动输入这些密钥

记录格式:

Binance: JBSWY3DPEHPK3PXPGmail: ABCDEF1234567890Coinbase: XYZ789ABC123DEF

方法2:二维码截图(安全性较低)

可以截取二维码的屏幕截图并加密保存。

如何安全操作:

- 设置时截取二维码的屏幕截图

- 立即转移到加密存储(VeraCrypt容器)

- 从相册中删除原始截图

- 永远不要未加密上传到云端

⚠️ 风险:如果截图泄露,2FA就被破坏了。

方法3:使用Authy(需谨慎)

Authy允许通过云端在设备之间同步验证码。

优点:

- 自动备份

- 可从多个设备访问

- 丢失手机时可恢复

缺点:

- 验证码存储在Authy云端(虽然加密,但仍然在云端)

- 容易受到Authy账户被黑的影响

- 需要手机号码(SIM卡交换风险)

如果使用Authy:

- 设置复杂的主密码

- 初始设置后禁用多设备功能

- 不要用于最关键的账户

方法4:使用第二台设备保存相同验证码

在每个服务设置2FA时,同时在两台设备上扫描二维码。

如何操作:

- 在电脑屏幕上打开二维码

- 用主手机扫描

- 用旧手机/平板扫描同一个二维码

- 现在两台设备生成相同的验证码

- 将第二台设备作为备用存放在安全的地方

方法5:服务提供的恢复码

大多数服务在设置2FA时会提供10-20个一次性恢复码。

应该做的:

- 首次设置时保存恢复码

- 存储在密码管理器或纸上

- 仅在紧急情况下使用

- 使用后生成新的恢复码

备份黄金法则:至少有两种恢复访问的方式。理想情况:纸上的密钥 + 备用设备 + 服务恢复码。安全方面的冗余是好事。

YubiKey硬件密钥设置

为了最大程度保护大额资产,请考虑使用硬件安全密钥。

选择合适的YubiKey型号

- YubiKey 5 NFC($45-55)——通用型号,USB-A + NFC手机兼容

- YubiKey 5C NFC($55-70)——USB-C + NFC,适用于新设备

- YubiKey 5C Nano($65)——微型USB-C,可常驻笔记本电脑

- YubiKey Bio($85-95)——带生物识别(指纹)

建议:YubiKey 5 NFC——性价比最佳。

在Coinbase上设置YubiKey(示例)

- 购买2个YubiKey——主密钥和备用密钥

- 登录Coinbase → 设置 → 安全

- 找到"Security Keys" → 添加安全密钥

- 将YubiKey插入USB端口

- 浏览器请求权限 → 允许

- 触摸YubiKey上的传感器

- 命名(例如"YubiKey Primary")

- 为第二个密钥重复操作(备用)

- 测试——退出并使用YubiKey登录

YubiKey存放位置

- 主密钥——挂在钥匙链上,随身携带

- 备用密钥——家中保险箱或银行保险柜

- 永远不要放在一起——如果丢失了装有两个密钥的包,就麻烦了

支持硬件密钥的服务

- ✅ Coinbase、Kraken、Gemini

- ✅ Google、Microsoft、Facebook

- ✅ GitHub、GitLab

- ✅ Dropbox、AWS

- ❌ Binance——暂不支持(使用Google Auth)

- ❌ 大多数DeFi平台——不支持

常见错误及如何避免

错误1:对加密账户使用短信2FA

为什么不好:SIM卡交换攻击太常见了。对于有资金的账户,这是不可接受的风险。

解决方案:至少切换到Google Authenticator,最好使用YubiKey。

错误2:没有备份

情况:手机被偷/丢失/损坏。Google Authenticator只在这部手机上。没有恢复码。

结果:与客服几周的沟通,提交文件,有时完全丢失访问权限。

解决方案:设置时记录密钥。一定要这样做。

错误3:只有一个硬件密钥没有备用

情况:买了一个YubiKey,在所有服务上设置。密钥丢失了。

结果:所有账户都被锁定,直到获得新密钥并进行漫长的恢复过程。

解决方案:始终购买2个密钥,在每个服务上都注册两个。

错误4:在云端存储恢复码

为什么不好:如果云端被黑(Google Drive、Dropbox),恢复码也会被获取。

解决方案:离线存储恢复码,或使用单独密码的加密容器。

错误5:不测试恢复功能

问题:设置了2FA,记录了验证码,但从未验证恢复功能是否有效。

解决方案:每半年检查一次:

- 恢复码是否有效?

- 能否从记录的密钥恢复2FA?

- 备用YubiKey是否工作?

错误6:向"客服"提供2FA验证码

情况:"客服"要求提供2FA验证码进行"安全检查"。

现实:这是钓鱼。真正的客服永远不会要求2FA验证码。

规则:2FA验证码只用于登录自己的账户。永远不要告诉任何人。

错误7:有2FA就用弱密码

误解:"我有2FA,密码可以简单一点"。

现实:2FA是第二层保护,不是第一层的替代品。弱密码 + 2FA < 强密码 + 2FA。

解决方案:使用密码管理器生成16个以上字符的随机密码。

2FA安全最终检查清单

- Google Authenticator已安装并至少在3个关键服务上配置

- 所有加密交易所都使用TOTP 2FA保护(不是短信)

- 电子邮箱启用了2FA——这是整个安全的基础

- 为每个账户在纸上记录了密钥

- 在安全地方保存了服务恢复码

- 设置了备用设备或带主密码的Authy

- 在有TOTP选项的地方禁用了短信2FA

- 对于>$50K的资产购买了YubiKey(2个)

- 测试了从恢复码/密钥的恢复

- 所有账户都使用强密码(不仅依赖2FA)

- 知道客服永远不会要求2FA验证码

- Google Authenticator设备的时间已同步

结论:2FA不是可选项,而是必需品

在数据库每周都在泄露、钓鱼网站与原版几乎无法区分的时代,仅靠密码是不够的。双因素认证是处理数字资产的人的最低安全标准。

记住安全等级:

仅密码 < 短信2FA < TOTP 2FA < 推送2FA < 硬件密钥

对于加密货币账户,最低要求是TOTP(Google Authenticator)。对于大额资金——硬件密钥。

现在花一个小时正确设置2FA——这可能会为你省去多年因资金损失而后悔的痛苦。

在下一课中,我们将讨论如果你还是被黑客攻击了该怎么办:账户被入侵时的应对措施,以及被盗的加密货币是否可以追回。