Модуль 5: Двухфакторная аутентификация (2FA): почему SMS — это плохо, а Google Auth — хорошо

Введение: почему пароль — это только половина защиты

Представьте ситуацию: вы придумали суперсложный пароль из 20 символов со всеми возможными комбинациями. Чувствуете себя в безопасности? Напрасно. В 2023 году хакер Сим-своппингом (подмена SIM-карты) за 15 минут получил доступ к аккаунту пользователя Coinbase и вывел $240,000. Пароль был идеальным, но защита — нет.

Статистика безжалостна: 81% взломов происходит из-за слабых или украденных паролей. Но даже идеальный пароль можно украсть через фишинг, кейлоггер или утечку базы данных. Единственная реальная защита — двухфакторная аутентификация (2FA).

Однако не все 2FA созданы равными. SMS-коды, которые используют миллионы, на самом деле дают иллюзию безопасности, оставаясь крайне уязвимыми. В этом уроке вы узнаете, почему SMS 2FA опасен, как правильно настроить Google Authenticator и какие методы обеспечивают максимальную защиту.

Ключевой факт: Согласно Google, двухфакторная аутентификация блокирует 100% автоматизированных атак, 99% массовых фишинговых атак и 66% целевых атак. Это не опция — это необходимость.

Что такое двухфакторная аутентификация и как она работает

Двухфакторная аутентификация (2FA, Two-Factor Authentication) — это метод защиты аккаунта, требующий два независимых способа подтверждения личности вместо одного.

Три фактора аутентификации

В кибербезопасности существует три типа факторов:

- Что вы знаете (Knowledge Factor) — пароль, PIN-код, ответ на секретный вопрос

- Что вы имеете (Possession Factor) — телефон, аппаратный ключ, смарт-карта

- Что вы есть (Inherence Factor) — отпечаток пальца, распознавание лица, сетчатка глаза

2FA комбинирует минимум два из этих факторов. Обычно это:

- Пароль (что вы знаете)

- + Код из приложения/SMS (что вы имеете)

Как работает процесс входа с 2FA

- Вводите логин и пароль — первый фактор

- Система запрашивает второй фактор — код подтверждения

- Вы генерируете/получаете код — через приложение, SMS или аппаратный ключ

- Вводите код в течение ограниченного времени — обычно 30-60 секунд

- Доступ разрешен — только если оба фактора корректны

Почему это эффективно:

Даже если хакер украл ваш пароль через фишинг или утечку базы данных, он не может войти без доступа ко второму фактору — вашему телефону или физическому устройству.

Реальный пример защиты

В 2019 году хакеры украли базу данных с 773 миллионами email-адресов и паролей (Collection #1). Пользователи без 2FA были скомпрометированы мгновенно. Те, у кого была включена 2FA, остались защищены — украденные пароли были бесполезны без второго фактора.

Типы двухфакторной аутентификации: от худшего к лучшему

Тип 1: SMS-коды (⚠️ НЕ рекомендуется)

Самый распространенный и самый уязвимый метод. Код отправляется текстовым сообщением на номер телефона.

Как работает:

- Вводите логин и пароль

- Система отправляет 6-значный код на ваш номер

- Получаете SMS и вводите код

- Получаете доступ

Почему SMS 2FA опасен:

1. SIM Swapping (Подмена SIM-карты)

Хакер звонит в офис мобильного оператора, выдает себя за вас (социальная инженерия) и просит перевыпустить SIM-карту на его номер. Оператор переносит ваш номер на новую SIM. Теперь все SMS-коды приходят хакеру.

Реальный кейс — Michael Terpin vs AT&T:

В 2018 году криптоинвестор потерял $24 миллиона из-за SIM-swapping. Хакеры взломали аккаунт AT&T сотрудника и перевели номер Терпина на свою SIM. Получили доступ ко всем аккаунтам, защищенным SMS 2FA. Terpin подал иск на $200 миллионов против AT&T.

2. SS7 уязвимость (перехват SMS)

Протокол SS7, используемый операторами связи для маршрутизации звонков и SMS, имеет критические уязвимости. Хакеры с доступом к SS7 сети могут перехватывать SMS без физического доступа к телефону.

3. Фишинг SMS-кодов

Продвинутые фишинговые сайты работают в реальном времени: вы вводите логин/пароль на фейковом сайте → мошенник мгновенно вводит их на реальном → вы получаете SMS-код → вводите его на фейковом сайте → мошенник использует его на реальном → ваш аккаунт скомпрометирован.

4. Вредоносное ПО на телефоне

Трояны могут перехватывать SMS-сообщения и отправлять их злоумышленникам в реальном времени.

5. Социальная инженерия сотрудников оператора

Коррумпированные или обманутые сотрудники операторов связи за деньги делают SIM-swap по запросу хакеров.

| Уязвимость | Сложность атаки | Стоимость для хакера | Частота использования |

|---|---|---|---|

| SIM Swapping | Средняя | $0-100 | Очень высокая |

| SS7 перехват | Высокая | $1,000-10,000 | Средняя (целевые атаки) |

| Фишинг в реальном времени | Средняя | $500 (инфраструктура) | Высокая |

| Вредоносное ПО | Низкая | $0-50 | Высокая |

Вывод: SMS 2FA лучше, чем вообще ничего, но это минимальный уровень защиты. Для криптовалютных аккаунтов SMS 2FA категорически недостаточен. Используйте только если нет альтернативы.

Тип 2: Email-коды (⚠️ Также не рекомендуется)

Код отправляется на вашу электронную почту вместо SMS.

Почему это плохо:

- Если email скомпрометирован — доступ ко всему

- Email обычно защищен тем же паролем, что и основной сервис

- Медленнее SMS (доставка может занять минуты)

- Уязвим к фишингу email-аккаунта

Когда допустимо: Только если email защищен сильной 2FA (TOTP или аппаратный ключ).

Тип 3: TOTP приложения (✅ Рекомендуется)

Time-based One-Time Password — коды генерируются приложением на вашем устройстве каждые 30 секунд.

Популярные TOTP-приложения:

- Google Authenticator — самое популярное, простое

- Microsoft Authenticator — с облачным бэкапом

- Authy — с синхронизацией между устройствами

- 2FAS — open-source, много функций

- Aegis Authenticator — Android, open-source

- Raivo OTP — iOS, с iCloud бэкапом

Как работает TOTP:

- При настройке сервис генерирует секретный ключ

- Вы сканируете QR-код или вводите ключ в приложение

- Приложение использует алгоритм TOTP + текущее время для генерации 6-значного кода

- Код меняется каждые 30 секунд

- Сервер знает ваш секретный ключ и может проверить корректность кода

Преимущества:

- Работает офлайн — не требует интернета или SMS

- Нет риска SIM-swapping — не привязано к номеру телефона

- Невозможно перехватить — код генерируется локально

- Устойчиво к фишингу — если вовремя заметить поддельный сайт

- Быстрая генерация — код всегда под рукой

Недостатки:

- Потеря телефона = потеря доступа (если нет бэкапа)

- Нужно вручную переносить на новое устройство

- Уязвим к вредоносному ПО на телефоне

- Некоторые приложения не имеют облачного бэкапа

Тип 4: Push-уведомления (✅ Хорошо)

Вместо ввода кода вы подтверждаете вход нажатием кнопки в приложении.

Примеры:

- Duo Mobile

- Microsoft Authenticator (push mode)

- Binance Verify

Как работает:

- Вводите логин и пароль

- На телефон приходит push-уведомление

- Видите детали запроса (устройство, локация, IP)

- Нажимаете "Подтвердить" или "Отклонить"

Преимущества:

- Удобнее ввода кодов

- Показывает контекст (откуда вход)

- Сложнее провести фишинг (жертва видит детали)

Недостатки:

- Требует интернет

- Уязвим к MitM атакам продвинутого уровня

- Push-fatigue атаки (злоумышленник спамит запросами, надеясь на случайное подтверждение)

Тип 5: Аппаратные ключи безопасности (🏆 Лучшее)

Физические USB/NFC устройства, обеспечивающие максимальную защиту.

Популярные бренды:

- YubiKey — индустриальный стандарт ($25-70)

- Google Titan Security Key — разработан Google ($30-50)

- Thetis FIDO U2F — бюджетный вариант ($15-20)

- SoloKeys — open-source hardware ($20-50)

Как работает:

- Вводите логин и пароль

- Система просит вставить ключ

- Подключаете YubiKey к USB

- Касаетесь сенсора на ключе

- Криптографическая подпись подтверждает подлинность

Преимущества:

- Невозможно фишинговать — ключ проверяет домен сайта криптографически

- Нет риска перехвата — не передает информацию по сети

- Защита от вредоносного ПО — физическое подтверждение

- Работает без батарейки — питается от USB

- Долговечность — служит годами

- Множественные протоколы — FIDO U2F, FIDO2, WebAuthn

Недостатки:

- Стоимость ($25-70 за штуку)

- Нужно носить с собой

- Потеря = потеря доступа (нужен резервный ключ)

- Не все сервисы поддерживают

- Неудобно на мобильных устройствах (хотя есть NFC версии)

Профессиональная рекомендация: Для крупных сумм (>$50,000) используйте аппаратные ключи. Купите 2 YubiKey: основной носите с собой, резервный храните в безопасном месте. Это вложение $100-140, которое защитит десятки или сотни тысяч долларов.

| Метод 2FA | Безопасность | Удобство | Стоимость | Рекомендация |

|---|---|---|---|---|

| SMS | ⭐⭐ Низкая | ⭐⭐⭐⭐ Высокое | Бесплатно | ❌ Избегать |

| ⭐⭐ Низкая | ⭐⭐⭐ Среднее | Бесплатно | ❌ Избегать | |

| TOTP приложения | ⭐⭐⭐⭐ Высокая | ⭐⭐⭐⭐ Высокое | Бесплатно | ✅ Минимум |

| Push-уведомления | ⭐⭐⭐⭐ Высокая | ⭐⭐⭐⭐⭐ Очень высокое | Бесплатно | ✅ Хорошо |

| Аппаратные ключи | ⭐⭐⭐⭐⭐ Максимальная | ⭐⭐⭐ Среднее | $25-70 | 🏆 Лучшее |

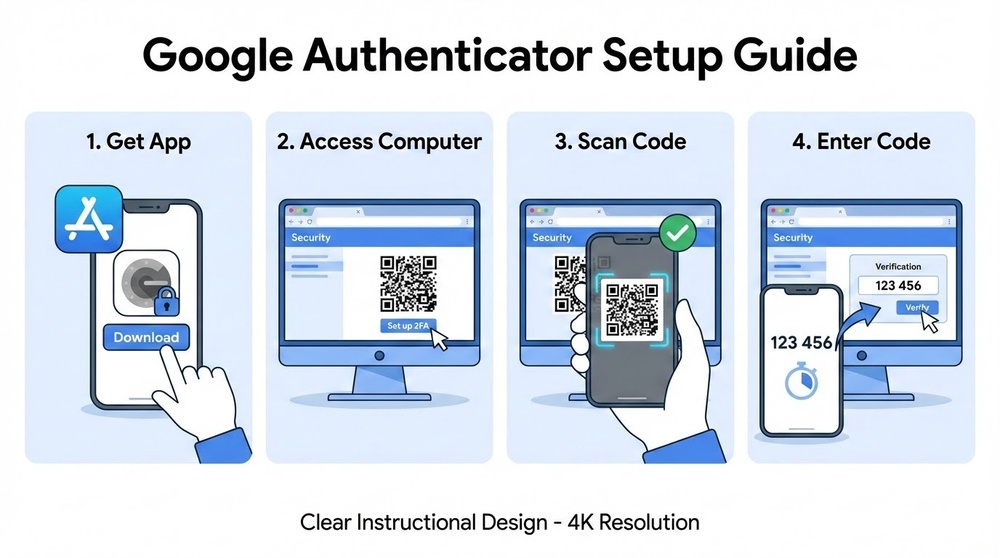

Пошаговая настройка Google Authenticator

Давайте настроим 2FA правильно на примере Google Authenticator — самого популярного TOTP-приложения.

Шаг 1: Установка приложения

- iOS: App Store → поиск "Google Authenticator" → установить

- Android: Google Play → поиск "Google Authenticator" → установить

Альтернативы для рассмотрения:

- Authy — если нужна синхронизация между устройствами

- 2FAS — если важна приватность (open-source, без трекинга)

- Aegis (Android) — зашифрованный бэкап, полностью offline

Шаг 2: Добавление первого аккаунта

Рассмотрим на примере Binance:

- Войдите в Binance → перейдите в Security Settings

- Найдите "Google Authenticator" → нажмите "Enable"

- Binance покажет QR-код и текстовый ключ

- ВАЖНО: Запишите текстовый ключ на бумагу (это backup!)

- Откройте Google Authenticator → нажмите "+" → "Scan QR code"

- Наведите камеру на QR-код на экране компьютера

- Аккаунт добавлен — видите 6-значный код, меняющийся каждые 30 секунд

- Введите текущий код в Binance для подтверждения

- 2FA активирован ✅

Шаг 3: Сохранение резервных кодов

Многие сервисы дают резервные коды при настройке 2FA — одноразовые коды для восстановления доступа.

Как хранить резервные коды:

- Запишите на бумаге — храните с сид-фразой кошелька

- Распечатайте и положите в сейф

- Не храните в облаке незашифрованными

- Если в менеджере паролей — только с мастер-паролем + 2FA на самом менеджере

Шаг 4: Настройка на всех критичных сервисах

Где включить 2FA в первую очередь:

- ✅ Все криптобиржи (Binance, Coinbase, Kraken, Bybit)

- ✅ Email (Gmail, Outlook — основа всей безопасности)

- ✅ Облачные хранилища (Google Drive, iCloud)

- ✅ Менеджеры паролей (1Password, Bitwarden)

- ✅ Социальные сети (Twitter, Telegram — для защиты от компрометации)

- ✅ Банковские приложения

Шаг 5: Тестирование 2FA

Проверьте, что всё работает:

- Выйдите из аккаунта

- Попробуйте войти снова

- Введите пароль → система запросит 2FA код

- Откройте Google Authenticator → введите код

- Если вошли — настройка успешна ✅

Если код не работает:

- Проверьте время на телефоне (должно быть синхронизировано)

- Убедитесь, что вводите код до истечения 30 секунд

- В Google Authenticator: Settings → Time correction for codes → Sync now

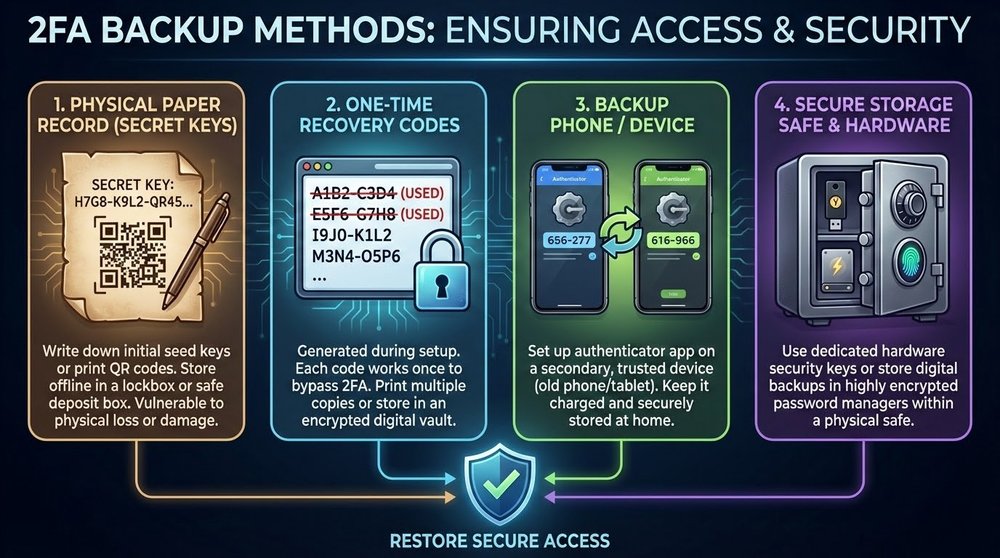

Резервное копирование 2FA: как не потерять доступ

Потеря телефона с Google Authenticator без бэкапа = потеря доступа ко всем аккаунтам. Это катастрофа. Давайте её предотвратим.

Метод 1: Запись секретных ключей (самый надежный)

Что делать при настройке каждого аккаунта:

- Когда сервис показывает QR-код, он также показывает текстовый ключ (серия символов типа "JBSWY3DPEHPK3PXP")

- Запишите этот ключ на бумаге рядом с названием сервиса

- Храните бумагу в безопасном месте (вместе с сид-фразой кошелька)

- При потере телефона введите ключи вручную в новое приложение

Формат записи:

Binance: JBSWY3DPEHPK3PXP Gmail: ABCDEF1234567890 Coinbase: XYZ789ABC123DEF

Метод 2: Скриншот QR-кодов (менее безопасно)

Можно сделать скриншоты QR-кодов и сохранить их зашифрованными.

Как делать безопасно:

- Делайте скриншоты QR-кодов при настройке

- Сразу переносите в зашифрованное хранилище (VeraCrypt container)

- Удаляйте оригинальные скриншоты из галереи

- Никогда не загружайте в облако незашифрованными

⚠️ Опасность: Если скриншоты утекут, 2FA скомпрометирован.

Метод 3: Использование Authy (с осторожностью)

Authy позволяет синхронизировать коды между устройствами через облако.

Преимущества:

- Автоматический бэкап

- Доступ с нескольких устройств

- Восстановление при потере телефона

Недостатки:

- Коды хранятся в облаке Authy (зашифрованные, но всё же)

- Уязвим к взлому аккаунта Authy

- Требует номер телефона (риск SIM-swapping)

Если используете Authy:

- Установите сложный мастер-пароль

- Отключите мультиустройство после начальной настройки

- Не используйте для самых критичных аккаунтов

Метод 4: Второе устройство с теми же кодами

При настройке 2FA на каждом сервисе сканируйте QR-код на двух устройствах одновременно.

Как это сделать:

- Откройте QR-код на экране компьютера

- Отсканируйте основным телефоном

- Отсканируйте старым телефоном/планшетом тем же QR-кодом

- Теперь оба устройства генерируют одинаковые коды

- Второе устройство храните в безопасном месте как резерв

Метод 5: Резервные коды сервисов

Большинство сервисов дают 10-20 одноразовых резервных кодов при настройке 2FA.

Что делать:

- Сохраняйте резервные коды при первой настройке

- Храните в менеджере паролей или на бумаге

- Используйте только в крайнем случае

- После использования генерируйте новые

Золотое правило бэкапа: Минимум два способа восстановления доступа. Идеально: секретные ключи на бумаге + резервное устройство + резервные коды сервиса. Избыточность в безопасности — это хорошо.

Настройка аппаратных ключей YubiKey

Для максимальной защиты крупных капиталов рассмотрите аппаратные ключи безопасности.

Выбор правильной модели YubiKey

- YubiKey 5 NFC ($45-55) — универсальная модель, USB-A + NFC для телефонов

- YubiKey 5C NFC ($55-70) — USB-C + NFC, для новых устройств

- YubiKey 5C Nano ($65) — миниатюрный USB-C, постоянно в ноутбуке

- YubiKey Bio ($85-95) — с биометрией (отпечаток пальца)

Рекомендация: YubiKey 5 NFC — лучший баланс цена/функциональность.

Настройка YubiKey на Coinbase (пример)

- Купите 2 YubiKey — основной и резервный

- Войдите в Coinbase → Settings → Security

- Найдите "Security Keys" → Add Security Key

- Вставьте YubiKey в USB порт

- Браузер запросит разрешение → Allow

- Коснитесь сенсора на YubiKey

- Дайте название (например, "YubiKey Primary")

- Повторите для второго ключа (резервный)

- Тестируйте — выйдите и войдите с YubiKey

Где хранить YubiKey

- Основной — на связке ключей, всегда с собой

- Резервный — дома в сейфе или банковской ячейке

- Никогда не храните вместе — если потеряете сумку с обоими ключами, это проблема

Сервисы с поддержкой аппаратных ключей

- ✅ Coinbase, Kraken, Gemini

- ✅ Google, Microsoft, Facebook

- ✅ GitHub, GitLab

- ✅ Dropbox, AWS

- ❌ Binance — пока не поддерживает (используйте Google Auth)

- ❌ Большинство DeFi платформ — не поддерживают

Распространенные ошибки и как их избежать

Ошибка №1: Использование SMS 2FA для крипто-аккаунтов

Почему плохо: SIM-swapping атаки слишком распространены. Для аккаунтов с деньгами это неприемлемый риск.

Решение: Переключитесь на Google Authenticator минимум, на YubiKey максимум.

Ошибка №2: Отсутствие резервного копирования

Ситуация: Телефон украли/потеряли/сломали. Google Authenticator был только на нём. Резервных кодов нет.

Результат: Недели переписки с техподдержкой, предоставление документов, иногда полная потеря доступа.

Решение: Запишите секретные ключи при настройке. Всегда.

Ошибка №3: Один аппаратный ключ без резервного

Ситуация: Купили один YubiKey, настроили на всех сервисах. Потеряли ключ.

Результат: Заблокированы из всех аккаунтов до получения нового ключа и долгого восстановления.

Решение: Всегда покупайте 2 ключа, регистрируйте оба на каждом сервисе.

Ошибка №4: Хранение резервных кодов в облаке

Почему плохо: Если облако взломают (Google Drive, Dropbox), получат доступ к резервным кодам 2FA.

Решение: Храните резервные коды офлайн или в зашифрованном контейнере с отдельным паролем.

Ошибка №5: Не тестировать восстановление

Проблема: Настроили 2FA, записали коды, но никогда не проверяли, что восстановление работает.

Решение: Раз в полгода проверяйте:

- Работают ли резервные коды?

- Можете ли восстановить 2FA из записанных ключей?

- Работает ли резервный YubiKey?

Ошибка №6: Давать коды 2FA "помощникам"

Ситуация: "Техподдержка" просит код 2FA для "проверки безопасности".

Реальность: Это фишинг. Настоящая техподдержка НИКОГДА не просит коды 2FA.

Правило: Коды 2FA — только для входа в собственные аккаунты. Никому и никогда не сообщайте.

Ошибка №7: Использование 2FA без сильного пароля

Заблуждение: "У меня есть 2FA, пароль может быть простым".

Реальность: 2FA — это второй уровень, не замена первому. Слабый пароль + 2FA < сильный пароль + 2FA.

Решение: Генерируйте случайные пароли 16+ символов через менеджер паролей.

Финальный чеклист безопасности 2FA

- Google Authenticator установлен и настроен минимум на 3 критичных сервисах

- Все крипто-биржи защищены TOTP 2FA (не SMS)

- Email защищен 2FA — это основа всей безопасности

- Записаны секретные ключи на бумаге для каждого аккаунта

- Сохранены резервные коды сервисов в безопасном месте

- Настроено резервное устройство или Authy с мастер-паролем

- Отключен SMS 2FA везде, где доступен TOTP

- Для капитала >$50K куплен YubiKey (2 штуки)

- Протестировано восстановление из резервных кодов/ключей

- Сильные пароли на всех аккаунтах (не полагаться только на 2FA)

- Знаю, что техподдержка НИКОГДА не просит коды 2FA

- Синхронизировано время на устройствах с Google Authenticator

Заключение: 2FA — это не опция, а необходимость

В мире, где утечки баз данных происходят еженедельно, а фишинговые сайты становятся неотличимы от оригиналов, одного пароля недостаточно. Двухфакторная аутентификация — это минимальный стандарт безопасности для anyone, кто работает с цифровыми активами.

Запомните иерархию безопасности:

Только пароль < SMS 2FA < TOTP 2FA < Push 2FA < Аппаратные ключи

Для криптовалютных аккаунтов минимум — это TOTP (Google Authenticator). Для серьезных сумм — аппаратные ключи.

Инвестируйте час времени сейчас на правильную настройку 2FA — это может сэкономить годы сожалений о потерянных средствах.

В следующем уроке мы разберем, что делать, если вас всё-таки взломали: протокол действий при компрометации аккаунта и можно ли вернуть украденные криптовалюты.