Modul 5: Zwei-Faktor-Authentifizierung (2FA): Warum SMS schlecht und Google Auth gut ist

Einleitung: Warum ein Passwort nur die halbe Miete ist

Stellen Sie sich folgende Situation vor: Sie haben ein superkomplexes Passwort mit 20 Zeichen und allen möglichen Kombinationen erstellt. Fühlen Sie sich sicher? Das sollten Sie nicht. Im Jahr 2023 verschaffte sich ein Hacker durch SIM-Swapping (Austausch der SIM-Karte) innerhalb von 15 Minuten Zugang zum Coinbase-Konto eines Nutzers und transferierte 240.000 $. Das Passwort war perfekt, aber der Schutz nicht.

Die Statistik ist gnadenlos: 81% aller Hacks geschehen aufgrund schwacher oder gestohlener Passwörter. Aber selbst ein perfektes Passwort kann durch Phishing, Keylogger oder Datenlecks gestohlen werden. Der einzige echte Schutz ist die Zwei-Faktor-Authentifizierung (2FA).

Allerdings sind nicht alle 2FA-Methoden gleich. SMS-Codes, die Millionen nutzen, vermitteln tatsächlich nur eine Illusion von Sicherheit und bleiben extrem anfällig. In dieser Lektion erfahren Sie, warum SMS-2FA gefährlich ist, wie Sie Google Authenticator richtig einrichten und welche Methoden maximalen Schutz bieten.

Wichtige Fakten: Laut Google blockiert die Zwei-Faktor-Authentifizierung 100% der automatisierten Angriffe, 99% der Massen-Phishing-Angriffe und 66% der gezielten Angriffe. Das ist keine Option – das ist eine Notwendigkeit.

Was ist Zwei-Faktor-Authentifizierung und wie funktioniert sie

Die Zwei-Faktor-Authentifizierung (2FA, Two-Factor Authentication) ist eine Methode zum Schutz eines Kontos, die zwei unabhängige Wege zur Identitätsbestätigung statt nur einem erfordert.

Die drei Authentifizierungsfaktoren

In der Cybersicherheit gibt es drei Arten von Faktoren:

- Was Sie wissen (Knowledge Factor) – Passwort, PIN-Code, Antwort auf eine Sicherheitsfrage

- Was Sie haben (Possession Factor) – Telefon, Hardware-Schlüssel, Smartcard

- Was Sie sind (Inherence Factor) – Fingerabdruck, Gesichtserkennung, Netzhaut

2FA kombiniert mindestens zwei dieser Faktoren. Üblicherweise sind das:

- Passwort (was Sie wissen)

- + Code aus einer App/SMS (was Sie haben)

Wie der Anmeldeprozess mit 2FA funktioniert

- Sie geben Login und Passwort ein – erster Faktor

- Das System fordert den zweiten Faktor an – Bestätigungscode

- Sie generieren/erhalten den Code – über App, SMS oder Hardware-Schlüssel

- Sie geben den Code innerhalb einer begrenzten Zeit ein – normalerweise 30-60 Sekunden

- Zugang gewährt – nur wenn beide Faktoren korrekt sind

Warum das effektiv ist:

Selbst wenn ein Hacker Ihr Passwort durch Phishing oder ein Datenleck gestohlen hat, kann er sich ohne Zugang zum zweiten Faktor – Ihrem Telefon oder physischen Gerät – nicht anmelden.

Praxisbeispiel für Schutz

Im Jahr 2019 stahlen Hacker eine Datenbank mit 773 Millionen E-Mail-Adressen und Passwörtern (Collection #1). Nutzer ohne 2FA waren sofort kompromittiert. Diejenigen mit aktivierter 2FA blieben geschützt – die gestohlenen Passwörter waren ohne den zweiten Faktor nutzlos.

Arten der Zwei-Faktor-Authentifizierung: Von der schlechtesten zur besten

Typ 1: SMS-Codes (⚠️ NICHT empfohlen)

Die verbreitetste und anfälligste Methode. Der Code wird per Textnachricht an die Telefonnummer gesendet.

So funktioniert es:

- Sie geben Login und Passwort ein

- Das System sendet einen 6-stelligen Code an Ihre Nummer

- Sie erhalten die SMS und geben den Code ein

- Sie erhalten Zugang

Warum SMS-2FA gefährlich ist:

1. SIM-Swapping (Austausch der SIM-Karte)

Ein Hacker ruft beim Mobilfunkanbieter an, gibt sich als Sie aus (Social Engineering) und bittet darum, die SIM-Karte auf seine Nummer zu übertragen. Der Anbieter überträgt Ihre Nummer auf die neue SIM. Jetzt kommen alle SMS-Codes beim Hacker an.

Realer Fall – Michael Terpin vs AT&T:

Im Jahr 2018 verlor der Krypto-Investor 24 Millionen Dollar durch SIM-Swapping. Hacker hackten das AT&T-Konto eines Mitarbeiters und übertrugen Terpins Nummer auf ihre SIM. Sie erhielten Zugang zu allen Konten, die durch SMS-2FA geschützt waren. Terpin reichte eine Klage über 200 Millionen Dollar gegen AT&T ein.

2. SS7-Schwachstelle (SMS-Abfangen)

Das SS7-Protokoll, das von Mobilfunkanbietern für die Weiterleitung von Anrufen und SMS verwendet wird, hat kritische Schwachstellen. Hacker mit Zugang zum SS7-Netzwerk können SMS ohne physischen Zugang zum Telefon abfangen.

3. Phishing von SMS-Codes

Fortgeschrittene Phishing-Seiten arbeiten in Echtzeit: Sie geben Login/Passwort auf der gefälschten Seite ein → der Betrüger gibt sie sofort auf der echten ein → Sie erhalten den SMS-Code → geben ihn auf der gefälschten Seite ein → der Betrüger verwendet ihn auf der echten → Ihr Konto ist kompromittiert.

4. Schadsoftware auf dem Telefon

Trojaner können SMS-Nachrichten abfangen und in Echtzeit an Angreifer senden.

5. Social Engineering bei Mitarbeitern des Anbieters

Korrupte oder getäuschte Mitarbeiter von Mobilfunkanbietern führen auf Anfrage von Hackern gegen Geld SIM-Swaps durch.

| Schwachstelle | Angriffsschwierigkeit | Kosten für Hacker | Häufigkeit der Nutzung |

|---|---|---|---|

| SIM-Swapping | Mittel | 0-100 $ | Sehr hoch |

| SS7-Abfangen | Hoch | 1.000-10.000 $ | Mittel (gezielte Angriffe) |

| Echtzeit-Phishing | Mittel | 500 $ (Infrastruktur) | Hoch |

| Schadsoftware | Niedrig | 0-50 $ | Hoch |

Fazit: SMS-2FA ist besser als gar nichts, aber es ist das Minimum an Schutz. Für Kryptowährungskonten ist SMS-2FA kategorisch unzureichend. Verwenden Sie es nur, wenn es keine Alternative gibt.

Typ 2: E-Mail-Codes (⚠️ Ebenfalls nicht empfohlen)

Der Code wird an Ihre E-Mail-Adresse statt per SMS gesendet.

Warum das schlecht ist:

- Wenn die E-Mail kompromittiert ist – Zugang zu allem

- E-Mail ist normalerweise mit demselben Passwort wie der Hauptdienst geschützt

- Langsamer als SMS (Zustellung kann Minuten dauern)

- Anfällig für Phishing des E-Mail-Kontos

Wann akzeptabel: Nur wenn die E-Mail durch starke 2FA (TOTP oder Hardware-Schlüssel) geschützt ist.

Typ 3: TOTP-Apps (✅ Empfohlen)

Time-based One-Time Password – Codes werden alle 30 Sekunden von einer App auf Ihrem Gerät generiert.

Beliebte TOTP-Apps:

- Google Authenticator – am beliebtesten, einfach

- Microsoft Authenticator – mit Cloud-Backup

- Authy – mit Synchronisierung zwischen Geräten

- 2FAS – Open-Source, viele Funktionen

- Aegis Authenticator – Android, Open-Source

- Raivo OTP – iOS, mit iCloud-Backup

Wie TOTP funktioniert:

- Bei der Einrichtung generiert der Dienst einen geheimen Schlüssel

- Sie scannen den QR-Code oder geben den Schlüssel in die App ein

- Die App verwendet den TOTP-Algorithmus + aktuelle Zeit zur Generierung eines 6-stelligen Codes

- Der Code ändert sich alle 30 Sekunden

- Der Server kennt Ihren geheimen Schlüssel und kann die Korrektheit des Codes überprüfen

Vorteile:

- Funktioniert offline – benötigt kein Internet oder SMS

- Kein SIM-Swapping-Risiko – nicht an Telefonnummer gebunden

- Nicht abfangbar – Code wird lokal generiert

- Phishing-resistent – wenn Sie die gefälschte Seite rechtzeitig erkennen

- Schnelle Generierung – Code immer griffbereit

Nachteile:

- Verlust des Telefons = Verlust des Zugangs (ohne Backup)

- Manueller Transfer auf neues Gerät erforderlich

- Anfällig für Schadsoftware auf dem Telefon

- Einige Apps haben kein Cloud-Backup

Typ 4: Push-Benachrichtigungen (✅ Gut)

Statt einen Code einzugeben, bestätigen Sie die Anmeldung durch Tippen einer Schaltfläche in der App.

Beispiele:

- Duo Mobile

- Microsoft Authenticator (Push-Modus)

- Binance Verify

So funktioniert es:

- Sie geben Login und Passwort ein

- Eine Push-Benachrichtigung kommt auf dem Telefon an

- Sie sehen die Anfrage-Details (Gerät, Standort, IP)

- Sie tippen auf "Bestätigen" oder "Ablehnen"

Vorteile:

- Bequemer als Code-Eingabe

- Zeigt Kontext (woher die Anmeldung kommt)

- Schwieriger zu phishen (Opfer sieht Details)

Nachteile:

- Erfordert Internet

- Anfällig für fortgeschrittene MitM-Angriffe

- Push-Fatigue-Angriffe (Angreifer spammt Anfragen in der Hoffnung auf versehentliche Bestätigung)

Typ 5: Hardware-Sicherheitsschlüssel (🏆 Das Beste)

Physische USB/NFC-Geräte, die maximalen Schutz bieten.

Beliebte Marken:

- YubiKey – Industriestandard (25-70 $)

- Google Titan Security Key – von Google entwickelt (30-50 $)

- Thetis FIDO U2F – Budget-Option (15-20 $)

- SoloKeys – Open-Source-Hardware (20-50 $)

So funktioniert es:

- Sie geben Login und Passwort ein

- Das System fordert Sie auf, den Schlüssel einzustecken

- Sie verbinden den YubiKey mit dem USB-Port

- Sie berühren den Sensor auf dem Schlüssel

- Eine kryptografische Signatur bestätigt die Authentizität

Vorteile:

- Nicht phishbar – der Schlüssel überprüft die Domain der Website kryptografisch

- Kein Abfangrisiko – überträgt keine Informationen über das Netzwerk

- Schutz vor Schadsoftware – physische Bestätigung

- Funktioniert ohne Batterie – wird über USB mit Strom versorgt

- Langlebigkeit – hält jahrelang

- Mehrere Protokolle – FIDO U2F, FIDO2, WebAuthn

Nachteile:

- Kosten (25-70 $ pro Stück)

- Muss mitgeführt werden

- Verlust = Verlust des Zugangs (Backup-Schlüssel erforderlich)

- Nicht alle Dienste unterstützen es

- Unbequem auf mobilen Geräten (obwohl es NFC-Versionen gibt)

Professionelle Empfehlung: Für größere Beträge (>50.000 $) verwenden Sie Hardware-Schlüssel. Kaufen Sie 2 YubiKeys: den Hauptschlüssel tragen Sie bei sich, den Backup-Schlüssel bewahren Sie an einem sicheren Ort auf. Das ist eine Investition von 100-140 $, die Zehntausende oder Hunderttausende von Dollar schützt.

| 2FA-Methode | Sicherheit | Komfort | Kosten | Empfehlung |

|---|---|---|---|---|

| SMS | ⭐⭐ Niedrig | ⭐⭐⭐⭐ Hoch | Kostenlos | ❌ Vermeiden |

| ⭐⭐ Niedrig | ⭐⭐⭐ Mittel | Kostenlos | ❌ Vermeiden | |

| TOTP-Apps | ⭐⭐⭐⭐ Hoch | ⭐⭐⭐⭐ Hoch | Kostenlos | ✅ Minimum |

| Push-Benachrichtigungen | ⭐⭐⭐⭐ Hoch | ⭐⭐⭐⭐⭐ Sehr hoch | Kostenlos | ✅ Gut |

| Hardware-Schlüssel | ⭐⭐⭐⭐⭐ Maximal | ⭐⭐⭐ Mittel | 25-70 $ | 🏆 Das Beste |

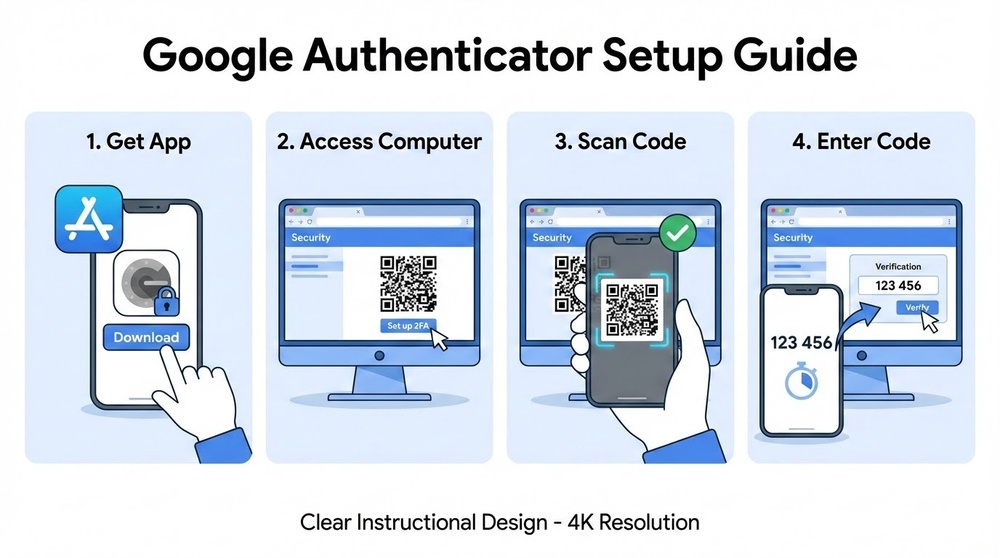

Schritt-für-Schritt-Einrichtung von Google Authenticator

Lassen Sie uns 2FA richtig einrichten am Beispiel von Google Authenticator – der beliebtesten TOTP-App.

Schritt 1: Installation der App

- iOS: App Store → Suche nach "Google Authenticator" → Installieren

- Android: Google Play → Suche nach "Google Authenticator" → Installieren

Alternativen zur Überlegung:

- Authy – wenn Sie Synchronisierung zwischen Geräten benötigen

- 2FAS – wenn Datenschutz wichtig ist (Open-Source, kein Tracking)

- Aegis (Android) – verschlüsseltes Backup, vollständig offline

Schritt 2: Hinzufügen des ersten Kontos

Betrachten wir das Beispiel Binance:

- Melden Sie sich bei Binance an → gehen Sie zu Security Settings

- Finden Sie "Google Authenticator" → klicken Sie auf "Enable"

- Binance zeigt einen QR-Code und einen Textschlüssel an

- WICHTIG: Notieren Sie den Textschlüssel auf Papier (das ist Ihr Backup!)

- Öffnen Sie Google Authenticator → tippen Sie auf "+" → "QR-Code scannen"

- Richten Sie die Kamera auf den QR-Code auf dem Computerbildschirm

- Konto hinzugefügt – Sie sehen einen 6-stelligen Code, der sich alle 30 Sekunden ändert

- Geben Sie den aktuellen Code bei Binance zur Bestätigung ein

- 2FA aktiviert ✅

Schritt 3: Speichern der Backup-Codes

Viele Dienste geben bei der 2FA-Einrichtung Backup-Codes – Einmalcodes zur Wiederherstellung des Zugangs.

Wie man Backup-Codes aufbewahrt:

- Auf Papier notieren – zusammen mit der Seed-Phrase des Wallets aufbewahren

- Ausdrucken und in einen Safe legen

- Nicht unverschlüsselt in der Cloud speichern

- Wenn im Passwort-Manager – nur mit Master-Passwort + 2FA auf dem Manager selbst

Schritt 4: Einrichtung auf allen kritischen Diensten

Wo 2FA zuerst aktivieren:

- ✅ Alle Krypto-Börsen (Binance, Coinbase, Kraken, Bybit)

- ✅ E-Mail (Gmail, Outlook – die Grundlage aller Sicherheit)

- ✅ Cloud-Speicher (Google Drive, iCloud)

- ✅ Passwort-Manager (1Password, Bitwarden)

- ✅ Soziale Netzwerke (Twitter, Telegram – zum Schutz vor Kompromittierung)

- ✅ Banking-Apps

Schritt 5: Testen der 2FA

Überprüfen Sie, ob alles funktioniert:

- Melden Sie sich vom Konto ab

- Versuchen Sie, sich erneut anzumelden

- Geben Sie das Passwort ein → das System fordert den 2FA-Code an

- Öffnen Sie Google Authenticator → geben Sie den Code ein

- Wenn Sie sich anmelden konnten – Einrichtung erfolgreich ✅

Wenn der Code nicht funktioniert:

- Überprüfen Sie die Zeit auf dem Telefon (muss synchronisiert sein)

- Stellen Sie sicher, dass Sie den Code vor Ablauf der 30 Sekunden eingeben

- In Google Authenticator: Einstellungen → Zeitkorrektur für Codes → Jetzt synchronisieren

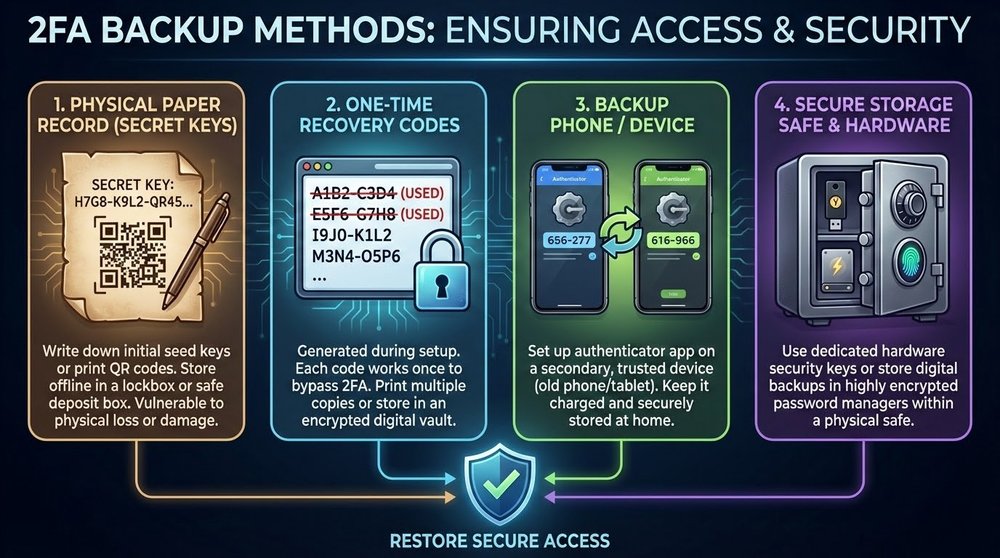

2FA-Backup: Wie Sie den Zugang nicht verlieren

Verlust des Telefons mit Google Authenticator ohne Backup = Verlust des Zugangs zu allen Konten. Das ist eine Katastrophe. Lassen Sie uns das verhindern.

Methode 1: Aufschreiben der geheimen Schlüssel (am zuverlässigsten)

Was bei der Einrichtung jedes Kontos zu tun ist:

- Wenn der Dienst den QR-Code anzeigt, zeigt er auch einen Textschlüssel an (eine Zeichenfolge wie "JBSWY3DPEHPK3PXP")

- Notieren Sie diesen Schlüssel auf Papier neben dem Namen des Dienstes

- Bewahren Sie das Papier an einem sicheren Ort auf (zusammen mit der Seed-Phrase des Wallets)

- Bei Verlust des Telefons geben Sie die Schlüssel manuell in die neue App ein

Aufzeichnungsformat:

Binance: JBSWY3DPEHPK3PXP Gmail: ABCDEF1234567890 Coinbase: XYZ789ABC123DEF

Methode 2: Screenshots der QR-Codes (weniger sicher)

Sie können Screenshots der QR-Codes machen und sie verschlüsselt speichern.

Wie man es sicher macht:

- Machen Sie Screenshots der QR-Codes bei der Einrichtung

- Übertragen Sie sie sofort in einen verschlüsselten Speicher (VeraCrypt-Container)

- Löschen Sie die Original-Screenshots aus der Galerie

- Laden Sie sie niemals unverschlüsselt in die Cloud hoch

⚠️ Gefahr: Wenn die Screenshots durchsickern, ist die 2FA kompromittiert.

Methode 3: Verwendung von Authy (mit Vorsicht)

Authy ermöglicht die Synchronisierung von Codes zwischen Geräten über die Cloud.

Vorteile:

- Automatisches Backup

- Zugang von mehreren Geräten

- Wiederherstellung bei Verlust des Telefons

Nachteile:

- Codes werden in der Authy-Cloud gespeichert (verschlüsselt, aber dennoch)

- Anfällig für Hacking des Authy-Kontos

- Erfordert Telefonnummer (SIM-Swapping-Risiko)

Wenn Sie Authy verwenden:

- Legen Sie ein komplexes Master-Passwort fest

- Deaktivieren Sie Multi-Device nach der Ersteinrichtung

- Verwenden Sie es nicht für die kritischsten Konten

Methode 4: Zweites Gerät mit denselben Codes

Scannen Sie bei der 2FA-Einrichtung auf jedem Dienst den QR-Code gleichzeitig auf zwei Geräten.

So geht's:

- Öffnen Sie den QR-Code auf dem Computerbildschirm

- Scannen Sie mit dem Haupttelefon

- Scannen Sie mit einem alten Telefon/Tablet denselben QR-Code

- Jetzt generieren beide Geräte identische Codes

- Bewahren Sie das zweite Gerät als Reserve an einem sicheren Ort auf

Methode 5: Backup-Codes der Dienste

Die meisten Dienste geben bei der 2FA-Einrichtung 10-20 Einmal-Backup-Codes.

Was zu tun ist:

- Speichern Sie die Backup-Codes bei der Ersteinrichtung

- Bewahren Sie sie im Passwort-Manager oder auf Papier auf

- Verwenden Sie sie nur im Notfall

- Generieren Sie nach der Verwendung neue

Goldene Backup-Regel: Mindestens zwei Möglichkeiten zur Wiederherstellung des Zugangs. Ideal: geheime Schlüssel auf Papier + Backup-Gerät + Backup-Codes des Dienstes. Redundanz in der Sicherheit ist gut.

Einrichtung von YubiKey Hardware-Schlüsseln

Für maximalen Schutz größerer Vermögen sollten Sie Hardware-Sicherheitsschlüssel in Betracht ziehen.

Auswahl des richtigen YubiKey-Modells

- YubiKey 5 NFC (45-55 $) – universelles Modell, USB-A + NFC für Telefone

- YubiKey 5C NFC (55-70 $) – USB-C + NFC, für neuere Geräte

- YubiKey 5C Nano (65 $) – miniatur USB-C, dauerhaft im Laptop

- YubiKey Bio (85-95 $) – mit Biometrie (Fingerabdruck)

Empfehlung: YubiKey 5 NFC – bestes Preis-Leistungs-Verhältnis.

YubiKey-Einrichtung auf Coinbase (Beispiel)

- Kaufen Sie 2 YubiKeys – Haupt- und Backup-Schlüssel

- Melden Sie sich bei Coinbase an → Settings → Security

- Finden Sie "Security Keys" → Add Security Key

- Stecken Sie den YubiKey in den USB-Port

- Der Browser fragt nach Erlaubnis → Allow

- Berühren Sie den Sensor auf dem YubiKey

- Geben Sie einen Namen (z.B. "YubiKey Primary")

- Wiederholen Sie für den zweiten Schlüssel (Backup)

- Testen Sie – melden Sie sich ab und mit YubiKey wieder an

Wo den YubiKey aufbewahren

- Hauptschlüssel – am Schlüsselbund, immer dabei

- Backup-Schlüssel – zu Hause im Safe oder Bankschließfach

- Niemals zusammen aufbewahren – wenn Sie die Tasche mit beiden Schlüsseln verlieren, ist das ein Problem

Dienste mit Hardware-Schlüssel-Unterstützung

- ✅ Coinbase, Kraken, Gemini

- ✅ Google, Microsoft, Facebook

- ✅ GitHub, GitLab

- ✅ Dropbox, AWS

- ❌ Binance – unterstützt noch nicht (verwenden Sie Google Auth)

- ❌ Die meisten DeFi-Plattformen – unterstützen nicht

Häufige Fehler und wie man sie vermeidet

Fehler Nr. 1: Verwendung von SMS-2FA für Krypto-Konten

Warum schlecht: SIM-Swapping-Angriffe sind zu verbreitet. Für Konten mit Geld ist das ein inakzeptables Risiko.

Lösung: Wechseln Sie mindestens zu Google Authenticator, maximal zu YubiKey.

Fehler Nr. 2: Fehlendes Backup

Situation: Telefon gestohlen/verloren/kaputt. Google Authenticator war nur darauf. Keine Backup-Codes.

Ergebnis: Wochen der Korrespondenz mit dem Support, Vorlage von Dokumenten, manchmal vollständiger Verlust des Zugangs.

Lösung: Notieren Sie die geheimen Schlüssel bei der Einrichtung. Immer.

Fehler Nr. 3: Ein Hardware-Schlüssel ohne Backup

Situation: Einen YubiKey gekauft, auf allen Diensten eingerichtet. Schlüssel verloren.

Ergebnis: Aus allen Konten ausgesperrt bis zum Erhalt eines neuen Schlüssels und langwieriger Wiederherstellung.

Lösung: Kaufen Sie immer 2 Schlüssel, registrieren Sie beide auf jedem Dienst.

Fehler Nr. 4: Speichern von Backup-Codes in der Cloud

Warum schlecht: Wenn die Cloud gehackt wird (Google Drive, Dropbox), erhalten sie Zugang zu den 2FA-Backup-Codes.

Lösung: Bewahren Sie Backup-Codes offline oder in einem verschlüsselten Container mit separatem Passwort auf.

Fehler Nr. 5: Wiederherstellung nicht testen

Problem: 2FA eingerichtet, Codes notiert, aber nie überprüft, ob die Wiederherstellung funktioniert.

Lösung: Überprüfen Sie alle sechs Monate:

- Funktionieren die Backup-Codes?

- Können Sie 2FA aus den notierten Schlüsseln wiederherstellen?

- Funktioniert der Backup-YubiKey?

Fehler Nr. 6: 2FA-Codes an "Helfer" weitergeben

Situation: "Support" bittet um den 2FA-Code zur "Sicherheitsüberprüfung".

Realität: Das ist Phishing. Echter Support fragt NIEMALS nach 2FA-Codes.

Regel: 2FA-Codes sind nur für die Anmeldung bei eigenen Konten. Teilen Sie sie niemals mit jemandem.

Fehler Nr. 7: 2FA ohne starkes Passwort verwenden

Irrglaube: "Ich habe 2FA, das Passwort kann einfach sein".

Realität: 2FA ist die zweite Ebene, kein Ersatz für die erste. Schwaches Passwort + 2FA < starkes Passwort + 2FA.

Lösung: Generieren Sie zufällige Passwörter mit 16+ Zeichen über einen Passwort-Manager.

Abschließende 2FA-Sicherheits-Checkliste

- Google Authenticator installiert und auf mindestens 3 kritischen Diensten eingerichtet

- Alle Krypto-Börsen durch TOTP-2FA geschützt (nicht SMS)

- E-Mail durch 2FA geschützt – das ist die Grundlage aller Sicherheit

- Geheime Schlüssel notiert auf Papier für jedes Konto

- Backup-Codes der Dienste gespeichert an einem sicheren Ort

- Backup-Gerät eingerichtet oder Authy mit Master-Passwort

- SMS-2FA deaktiviert überall, wo TOTP verfügbar ist

- Für Kapital >50.000 $ YubiKey gekauft (2 Stück)

- Wiederherstellung getestet aus Backup-Codes/Schlüsseln

- Starke Passwörter auf allen Konten (nicht nur auf 2FA verlassen)

- Ich weiß, dass Support NIEMALS nach 2FA-Codes fragt

- Zeit synchronisiert auf Geräten mit Google Authenticator

Fazit: 2FA ist keine Option, sondern eine Notwendigkeit

In einer Welt, in der Datenlecks wöchentlich passieren und Phishing-Seiten von Originalen nicht zu unterscheiden sind, reicht ein Passwort allein nicht aus. Die Zwei-Faktor-Authentifizierung ist der Mindeststandard für Sicherheit für jeden, der mit digitalen Vermögenswerten arbeitet.

Merken Sie sich die Sicherheitshierarchie:

Nur Passwort < SMS-2FA < TOTP-2FA < Push-2FA < Hardware-Schlüssel

Für Kryptowährungskonten ist das Minimum TOTP (Google Authenticator). Für größere Beträge – Hardware-Schlüssel.

Investieren Sie jetzt eine Stunde Zeit in die richtige 2FA-Einrichtung – das kann Jahre des Bedauerns über verlorene Mittel ersparen.

In der nächsten Lektion werden wir besprechen, was zu tun ist, wenn Sie doch gehackt wurden: das Handlungsprotokoll bei Kontokompromittierung und ob gestohlene Kryptowährungen zurückgeholt werden können.