Módulo 5: Autenticación de dos factores (2FA): por qué los SMS son malos y Google Auth es bueno

Introducción: por qué la contraseña es solo la mitad de la protección

Imagina esta situación: has creado una contraseña súper compleja de 20 caracteres con todas las combinaciones posibles. ¿Te sientes seguro? No deberías. En 2023, un hacker mediante SIM swapping (sustitución de tarjeta SIM) obtuvo acceso a la cuenta de un usuario de Coinbase en 15 minutos y retiró $240,000. La contraseña era perfecta, pero la protección no.

Las estadísticas son implacables: el 81% de los hackeos ocurren debido a contraseñas débiles o robadas. Pero incluso una contraseña perfecta puede ser robada mediante phishing, keylogger o filtración de bases de datos. La única protección real es la autenticación de dos factores (2FA).

Sin embargo, no todos los 2FA son iguales. Los códigos SMS, que utilizan millones de personas, en realidad proporcionan una ilusión de seguridad, siendo extremadamente vulnerables. En esta lección aprenderás por qué el SMS 2FA es peligroso, cómo configurar correctamente Google Authenticator y qué métodos proporcionan la máxima protección.

Dato clave: Según Google, la autenticación de dos factores bloquea el 100% de los ataques automatizados, el 99% de los ataques de phishing masivos y el 66% de los ataques dirigidos. Esto no es una opción, es una necesidad.

Qué es la autenticación de dos factores y cómo funciona

La autenticación de dos factores (2FA, Two-Factor Authentication) es un método de protección de cuentas que requiere dos formas independientes de verificar la identidad en lugar de una.

Los tres factores de autenticación

En ciberseguridad existen tres tipos de factores:

- Lo que sabes (Factor de conocimiento) — contraseña, PIN, respuesta a pregunta secreta

- Lo que tienes (Factor de posesión) — teléfono, llave de hardware, tarjeta inteligente

- Lo que eres (Factor de inherencia) — huella dactilar, reconocimiento facial, retina

2FA combina al menos dos de estos factores. Normalmente es:

- Contraseña (lo que sabes)

- + Código de aplicación/SMS (lo que tienes)

Cómo funciona el proceso de inicio de sesión con 2FA

- Introduces usuario y contraseña — primer factor

- El sistema solicita el segundo factor — código de confirmación

- Generas/recibes el código — mediante aplicación, SMS o llave de hardware

- Introduces el código en tiempo limitado — normalmente 30-60 segundos

- Acceso permitido — solo si ambos factores son correctos

Por qué es efectivo:

Incluso si un hacker roba tu contraseña mediante phishing o filtración de base de datos, no puede entrar sin acceso al segundo factor — tu teléfono o dispositivo físico.

Ejemplo real de protección

En 2019, los hackers robaron una base de datos con 773 millones de direcciones de email y contraseñas (Collection #1). Los usuarios sin 2FA fueron comprometidos instantáneamente. Aquellos con 2FA activado permanecieron protegidos — las contraseñas robadas fueron inútiles sin el segundo factor.

Tipos de autenticación de dos factores: del peor al mejor

Tipo 1: Códigos SMS (⚠️ NO recomendado)

El método más común y más vulnerable. El código se envía por mensaje de texto al número de teléfono.

Cómo funciona:

- Introduces usuario y contraseña

- El sistema envía un código de 6 dígitos a tu número

- Recibes el SMS e introduces el código

- Obtienes acceso

Por qué el SMS 2FA es peligroso:

1. SIM Swapping (Sustitución de tarjeta SIM)

El hacker llama a la oficina del operador móvil, se hace pasar por ti (ingeniería social) y pide que reemitan la tarjeta SIM a su número. El operador transfiere tu número a la nueva SIM. Ahora todos los códigos SMS llegan al hacker.

Caso real — Michael Terpin vs AT&T:

En 2018, el criptoinversor perdió $24 millones debido a SIM-swapping. Los hackers comprometieron la cuenta de un empleado de AT&T y transfirieron el número de Terpin a su SIM. Obtuvieron acceso a todas las cuentas protegidas con SMS 2FA. Terpin demandó a AT&T por $200 millones.

2. Vulnerabilidad SS7 (interceptación de SMS)

El protocolo SS7, utilizado por los operadores de telecomunicaciones para enrutar llamadas y SMS, tiene vulnerabilidades críticas. Los hackers con acceso a la red SS7 pueden interceptar SMS sin acceso físico al teléfono.

3. Phishing de códigos SMS

Los sitios de phishing avanzados funcionan en tiempo real: introduces usuario/contraseña en el sitio falso → el estafador los introduce instantáneamente en el real → recibes el código SMS → lo introduces en el sitio falso → el estafador lo usa en el real → tu cuenta está comprometida.

4. Malware en el teléfono

Los troyanos pueden interceptar mensajes SMS y enviarlos a los atacantes en tiempo real.

5. Ingeniería social a empleados del operador

Empleados corruptos o engañados de operadores de telecomunicaciones hacen SIM-swap por dinero a petición de hackers.

| Vulnerabilidad | Dificultad del ataque | Coste para el hacker | Frecuencia de uso |

|---|---|---|---|

| SIM Swapping | Media | $0-100 | Muy alta |

| Interceptación SS7 | Alta | $1,000-10,000 | Media (ataques dirigidos) |

| Phishing en tiempo real | Media | $500 (infraestructura) | Alta |

| Malware | Baja | $0-50 | Alta |

Conclusión: El SMS 2FA es mejor que nada, pero es el nivel mínimo de protección. Para cuentas de criptomonedas, el SMS 2FA es categóricamente insuficiente. Úsalo solo si no hay alternativa.

Tipo 2: Códigos por Email (⚠️ Tampoco recomendado)

El código se envía a tu correo electrónico en lugar de SMS.

Por qué es malo:

- Si el email está comprometido — acceso a todo

- El email normalmente está protegido con la misma contraseña que el servicio principal

- Más lento que SMS (la entrega puede tardar minutos)

- Vulnerable al phishing de la cuenta de email

Cuándo es aceptable: Solo si el email está protegido con 2FA fuerte (TOTP o llave de hardware).

Tipo 3: Aplicaciones TOTP (✅ Recomendado)

Time-based One-Time Password — los códigos se generan por una aplicación en tu dispositivo cada 30 segundos.

Aplicaciones TOTP populares:

- Google Authenticator — la más popular, simple

- Microsoft Authenticator — con backup en la nube

- Authy — con sincronización entre dispositivos

- 2FAS — open-source, muchas funciones

- Aegis Authenticator — Android, open-source

- Raivo OTP — iOS, con backup en iCloud

Cómo funciona TOTP:

- Al configurar, el servicio genera una clave secreta

- Escaneas el código QR o introduces la clave en la aplicación

- La aplicación usa el algoritmo TOTP + hora actual para generar un código de 6 dígitos

- El código cambia cada 30 segundos

- El servidor conoce tu clave secreta y puede verificar la corrección del código

Ventajas:

- Funciona offline — no requiere internet ni SMS

- Sin riesgo de SIM-swapping — no está vinculado al número de teléfono

- Imposible de interceptar — el código se genera localmente

- Resistente al phishing — si detectas el sitio falso a tiempo

- Generación rápida — el código siempre está a mano

Desventajas:

- Pérdida del teléfono = pérdida de acceso (si no hay backup)

- Necesitas transferir manualmente a un nuevo dispositivo

- Vulnerable a malware en el teléfono

- Algunas aplicaciones no tienen backup en la nube

Tipo 4: Notificaciones Push (✅ Bueno)

En lugar de introducir un código, confirmas el inicio de sesión pulsando un botón en la aplicación.

Ejemplos:

- Duo Mobile

- Microsoft Authenticator (modo push)

- Binance Verify

Cómo funciona:

- Introduces usuario y contraseña

- Llega una notificación push al teléfono

- Ves los detalles de la solicitud (dispositivo, ubicación, IP)

- Pulsas "Confirmar" o "Rechazar"

Ventajas:

- Más cómodo que introducir códigos

- Muestra contexto (desde dónde es el inicio de sesión)

- Más difícil de hacer phishing (la víctima ve los detalles)

Desventajas:

- Requiere internet

- Vulnerable a ataques MitM de nivel avanzado

- Ataques de push-fatigue (el atacante envía spam de solicitudes esperando una confirmación accidental)

Tipo 5: Llaves de seguridad de hardware (🏆 Lo mejor)

Dispositivos físicos USB/NFC que proporcionan la máxima protección.

Marcas populares:

- YubiKey — estándar de la industria ($25-70)

- Google Titan Security Key — desarrollada por Google ($30-50)

- Thetis FIDO U2F — opción económica ($15-20)

- SoloKeys — hardware open-source ($20-50)

Cómo funciona:

- Introduces usuario y contraseña

- El sistema pide insertar la llave

- Conectas la YubiKey al USB

- Tocas el sensor de la llave

- La firma criptográfica confirma la autenticidad

Ventajas:

- Imposible de hacer phishing — la llave verifica el dominio del sitio criptográficamente

- Sin riesgo de interceptación — no transmite información por la red

- Protección contra malware — confirmación física

- Funciona sin batería — se alimenta del USB

- Durabilidad — dura años

- Múltiples protocolos — FIDO U2F, FIDO2, WebAuthn

Desventajas:

- Coste ($25-70 por unidad)

- Hay que llevarla encima

- Pérdida = pérdida de acceso (necesitas llave de respaldo)

- No todos los servicios la soportan

- Incómodo en dispositivos móviles (aunque hay versiones NFC)

Recomendación profesional: Para grandes cantidades (>$50,000) usa llaves de hardware. Compra 2 YubiKey: la principal llévala contigo, la de respaldo guárdala en un lugar seguro. Es una inversión de $100-140 que protegerá decenas o cientos de miles de dólares.

| Método 2FA | Seguridad | Comodidad | Coste | Recomendación |

|---|---|---|---|---|

| SMS | ⭐⭐ Baja | ⭐⭐⭐⭐ Alta | Gratis | ❌ Evitar |

| ⭐⭐ Baja | ⭐⭐⭐ Media | Gratis | ❌ Evitar | |

| Aplicaciones TOTP | ⭐⭐⭐⭐ Alta | ⭐⭐⭐⭐ Alta | Gratis | ✅ Mínimo |

| Notificaciones Push | ⭐⭐⭐⭐ Alta | ⭐⭐⭐⭐⭐ Muy alta | Gratis | ✅ Bueno |

| Llaves de hardware | ⭐⭐⭐⭐⭐ Máxima | ⭐⭐⭐ Media | $25-70 | 🏆 Lo mejor |

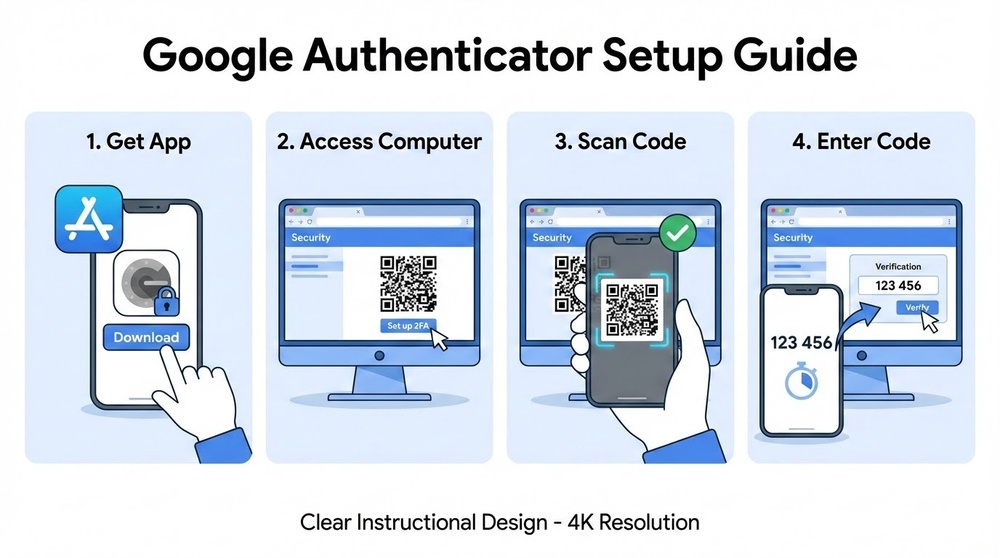

Configuración paso a paso de Google Authenticator

Vamos a configurar 2FA correctamente usando Google Authenticator como ejemplo — la aplicación TOTP más popular.

Paso 1: Instalación de la aplicación

- iOS: App Store → buscar "Google Authenticator" → instalar

- Android: Google Play → buscar "Google Authenticator" → instalar

Alternativas a considerar:

- Authy — si necesitas sincronización entre dispositivos

- 2FAS — si la privacidad es importante (open-source, sin tracking)

- Aegis (Android) — backup encriptado, completamente offline

Paso 2: Añadir la primera cuenta

Veamos el ejemplo con Binance:

- Inicia sesión en Binance → ve a Security Settings

- Busca "Google Authenticator" → pulsa "Enable"

- Binance mostrará un código QR y una clave de texto

- IMPORTANTE: Anota la clave de texto en papel (¡esto es el backup!)

- Abre Google Authenticator → pulsa "+" → "Scan QR code"

- Apunta la cámara al código QR en la pantalla del ordenador

- Cuenta añadida — ves un código de 6 dígitos que cambia cada 30 segundos

- Introduce el código actual en Binance para confirmar

- 2FA activado ✅

Paso 3: Guardar los códigos de respaldo

Muchos servicios dan códigos de respaldo al configurar 2FA — códigos de un solo uso para recuperar el acceso.

Cómo guardar los códigos de respaldo:

- Anótalos en papel — guárdalos con la frase semilla del wallet

- Imprímelos y ponlos en una caja fuerte

- No los guardes en la nube sin encriptar

- Si usas gestor de contraseñas — solo con contraseña maestra + 2FA en el propio gestor

Paso 4: Configuración en todos los servicios críticos

Dónde activar 2FA primero:

- ✅ Todos los exchanges de cripto (Binance, Coinbase, Kraken, Bybit)

- ✅ Email (Gmail, Outlook — la base de toda la seguridad)

- ✅ Almacenamiento en la nube (Google Drive, iCloud)

- ✅ Gestores de contraseñas (1Password, Bitwarden)

- ✅ Redes sociales (Twitter, Telegram — para proteger contra compromiso)

- ✅ Aplicaciones bancarias

Paso 5: Probar el 2FA

Verifica que todo funciona:

- Cierra sesión en la cuenta

- Intenta iniciar sesión de nuevo

- Introduce la contraseña → el sistema pedirá el código 2FA

- Abre Google Authenticator → introduce el código

- Si entraste — configuración exitosa ✅

Si el código no funciona:

- Verifica la hora en el teléfono (debe estar sincronizada)

- Asegúrate de introducir el código antes de que pasen los 30 segundos

- En Google Authenticator: Settings → Time correction for codes → Sync now

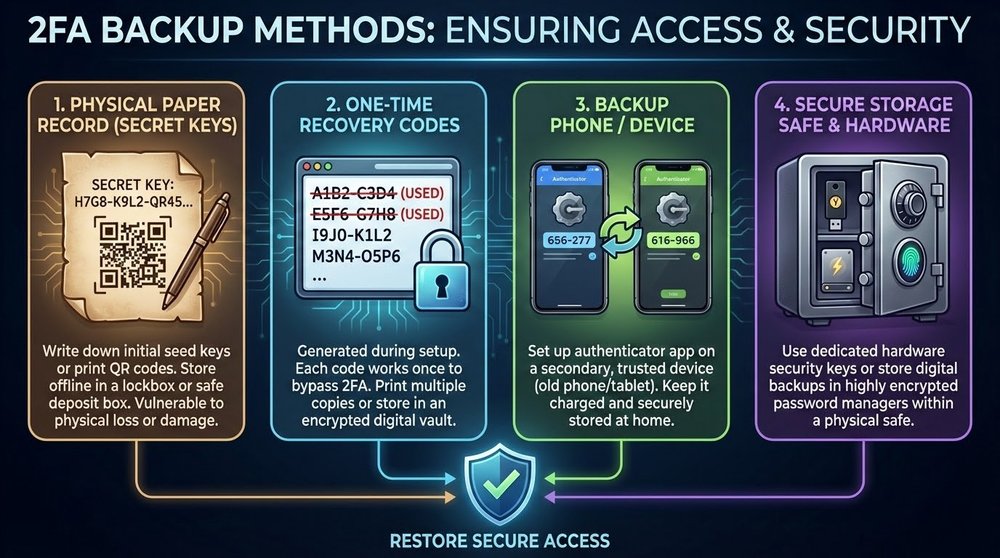

Copia de seguridad del 2FA: cómo no perder el acceso

Perder el teléfono con Google Authenticator sin backup = perder acceso a todas las cuentas. Esto es una catástrofe. Vamos a prevenirla.

Método 1: Anotar las claves secretas (el más fiable)

Qué hacer al configurar cada cuenta:

- Cuando el servicio muestra el código QR, también muestra una clave de texto (una serie de caracteres como "JBSWY3DPEHPK3PXP")

- Anota esta clave en papel junto al nombre del servicio

- Guarda el papel en un lugar seguro (junto con la frase semilla del wallet)

- Si pierdes el teléfono, introduce las claves manualmente en la nueva aplicación

Formato de anotación:

Binance: JBSWY3DPEHPK3PXP Gmail: ABCDEF1234567890 Coinbase: XYZ789ABC123DEF

Método 2: Capturas de pantalla de códigos QR (menos seguro)

Puedes hacer capturas de pantalla de los códigos QR y guardarlas encriptadas.

Cómo hacerlo de forma segura:

- Haz capturas de los códigos QR durante la configuración

- Transfiérelas inmediatamente a almacenamiento encriptado (contenedor VeraCrypt)

- Elimina las capturas originales de la galería

- Nunca las subas a la nube sin encriptar

⚠️ Peligro: Si las capturas se filtran, el 2FA está comprometido.

Método 3: Usar Authy (con precaución)

Authy permite sincronizar códigos entre dispositivos a través de la nube.

Ventajas:

- Backup automático

- Acceso desde varios dispositivos

- Recuperación si pierdes el teléfono

Desventajas:

- Los códigos se almacenan en la nube de Authy (encriptados, pero aun así)

- Vulnerable al hackeo de la cuenta de Authy

- Requiere número de teléfono (riesgo de SIM-swapping)

Si usas Authy:

- Establece una contraseña maestra compleja

- Desactiva multi-dispositivo después de la configuración inicial

- No lo uses para las cuentas más críticas

Método 4: Segundo dispositivo con los mismos códigos

Al configurar 2FA en cada servicio, escanea el código QR en dos dispositivos simultáneamente.

Cómo hacerlo:

- Abre el código QR en la pantalla del ordenador

- Escanéalo con el teléfono principal

- Escanéalo con un teléfono antiguo/tablet con el mismo código QR

- Ahora ambos dispositivos generan los mismos códigos

- Guarda el segundo dispositivo en un lugar seguro como respaldo

Método 5: Códigos de respaldo de los servicios

La mayoría de servicios dan 10-20 códigos de respaldo de un solo uso al configurar 2FA.

Qué hacer:

- Guarda los códigos de respaldo durante la primera configuración

- Almacénalos en el gestor de contraseñas o en papel

- Úsalos solo en caso de emergencia

- Después de usarlos, genera nuevos

Regla de oro del backup: Mínimo dos formas de recuperar el acceso. Ideal: claves secretas en papel + dispositivo de respaldo + códigos de respaldo del servicio. La redundancia en seguridad es buena.

Configuración de llaves de hardware YubiKey

Para la máxima protección de grandes capitales, considera las llaves de seguridad de hardware.

Elegir el modelo correcto de YubiKey

- YubiKey 5 NFC ($45-55) — modelo universal, USB-A + NFC para teléfonos

- YubiKey 5C NFC ($55-70) — USB-C + NFC, para dispositivos nuevos

- YubiKey 5C Nano ($65) — miniatura USB-C, permanentemente en el portátil

- YubiKey Bio ($85-95) — con biometría (huella dactilar)

Recomendación: YubiKey 5 NFC — mejor equilibrio precio/funcionalidad.

Configuración de YubiKey en Coinbase (ejemplo)

- Compra 2 YubiKey — principal y de respaldo

- Inicia sesión en Coinbase → Settings → Security

- Busca "Security Keys" → Add Security Key

- Inserta la YubiKey en el puerto USB

- El navegador pedirá permiso → Allow

- Toca el sensor de la YubiKey

- Dale un nombre (por ejemplo, "YubiKey Primary")

- Repite para la segunda llave (respaldo)

- Prueba — cierra sesión e inicia con YubiKey

Dónde guardar la YubiKey

- Principal — en el llavero, siempre contigo

- Respaldo — en casa en una caja fuerte o caja de seguridad bancaria

- Nunca las guardes juntas — si pierdes la bolsa con ambas llaves, es un problema

Servicios con soporte de llaves de hardware

- ✅ Coinbase, Kraken, Gemini

- ✅ Google, Microsoft, Facebook

- ✅ GitHub, GitLab

- ✅ Dropbox, AWS

- ❌ Binance — aún no soporta (usa Google Auth)

- ❌ La mayoría de plataformas DeFi — no soportan

Errores comunes y cómo evitarlos

Error #1: Usar SMS 2FA para cuentas de cripto

Por qué es malo: Los ataques de SIM-swapping son demasiado comunes. Para cuentas con dinero es un riesgo inaceptable.

Solución: Cambia a Google Authenticator como mínimo, a YubiKey como máximo.

Error #2: No hacer copia de seguridad

Situación: El teléfono fue robado/perdido/roto. Google Authenticator solo estaba en él. No hay códigos de respaldo.

Resultado: Semanas de correspondencia con soporte técnico, proporcionar documentos, a veces pérdida total del acceso.

Solución: Anota las claves secretas durante la configuración. Siempre.

Error #3: Una sola llave de hardware sin respaldo

Situación: Compraste una YubiKey, la configuraste en todos los servicios. Perdiste la llave.

Resultado: Bloqueado de todas las cuentas hasta obtener una nueva llave y larga recuperación.

Solución: Siempre compra 2 llaves, registra ambas en cada servicio.

Error #4: Guardar códigos de respaldo en la nube

Por qué es malo: Si hackean la nube (Google Drive, Dropbox), obtienen acceso a los códigos de respaldo 2FA.

Solución: Guarda los códigos de respaldo offline o en un contenedor encriptado con contraseña separada.

Error #5: No probar la recuperación

Problema: Configuraste 2FA, anotaste los códigos, pero nunca verificaste que la recuperación funciona.

Solución: Cada seis meses verifica:

- ¿Funcionan los códigos de respaldo?

- ¿Puedes recuperar 2FA desde las claves anotadas?

- ¿Funciona la YubiKey de respaldo?

Error #6: Dar códigos 2FA a "ayudantes"

Situación: El "soporte técnico" pide el código 2FA para "verificación de seguridad".

Realidad: Esto es phishing. El soporte técnico real NUNCA pide códigos 2FA.

Regla: Los códigos 2FA son solo para iniciar sesión en tus propias cuentas. Nunca se los des a nadie.

Error #7: Usar 2FA sin contraseña fuerte

Concepto erróneo: "Tengo 2FA, la contraseña puede ser simple".

Realidad: 2FA es el segundo nivel, no un reemplazo del primero. Contraseña débil + 2FA < contraseña fuerte + 2FA.

Solución: Genera contraseñas aleatorias de 16+ caracteres con un gestor de contraseñas.

Checklist final de seguridad 2FA

- Google Authenticator instalado y configurado en al menos 3 servicios críticos

- Todos los exchanges de cripto protegidos con TOTP 2FA (no SMS)

- Email protegido con 2FA — es la base de toda la seguridad

- Claves secretas anotadas en papel para cada cuenta

- Códigos de respaldo guardados de los servicios en lugar seguro

- Dispositivo de respaldo configurado o Authy con contraseña maestra

- SMS 2FA desactivado en todos los sitios donde TOTP está disponible

- Para capital >$50K comprada YubiKey (2 unidades)

- Probada la recuperación desde códigos/claves de respaldo

- Contraseñas fuertes en todas las cuentas (no depender solo del 2FA)

- Sé que el soporte técnico NUNCA pide códigos 2FA

- Hora sincronizada en dispositivos con Google Authenticator

Conclusión: 2FA no es una opción, es una necesidad

En un mundo donde las filtraciones de bases de datos ocurren semanalmente y los sitios de phishing se vuelven indistinguibles de los originales, una sola contraseña no es suficiente. La autenticación de dos factores es el estándar mínimo de seguridad para cualquiera que trabaje con activos digitales.

Recuerda la jerarquía de seguridad:

Solo contraseña < SMS 2FA < TOTP 2FA < Push 2FA < Llaves de hardware

Para cuentas de criptomonedas el mínimo es TOTP (Google Authenticator). Para cantidades importantes — llaves de hardware.

Invierte una hora ahora en configurar correctamente el 2FA — puede ahorrarte años de arrepentimiento por fondos perdidos.

En la próxima lección analizaremos qué hacer si te hackean: protocolo de acción ante el compromiso de una cuenta y si es posible recuperar criptomonedas robadas.