Módulo 6: ¿Qué hacer si te hackean? (Y si es posible recuperar los fondos)

Introducción: los primeros minutos tras el hackeo son críticos

Abres tu wallet y ves un saldo de cero. El corazón se te para. El pánico te invade. Este es uno de los momentos más aterradores para cualquier criptoinversor — darte cuenta de que te han hackeado.

Las estadísticas son despiadadas: según datos de Chainalysis, en 2023 se robaron $3.7 mil millones en criptomonedas. De esa cantidad, se recuperó menos del 5%. ¿Por qué tan poco? Porque la mayoría de las víctimas entran en pánico y toman decisiones equivocadas, o simplemente no hacen nada, considerando la situación como perdida.

Pero hay buenas noticias: si actúas rápido y de forma inteligente en los primeros minutos tras descubrir el hackeo, las posibilidades de minimizar las pérdidas aumentan significativamente. A veces incluso puedes recuperar parte de los fondos.

Dato crítico: Los primeros 15-30 minutos después del hackeo son la ventana de oro de oportunidades. Durante este tiempo, los hackers aún están transfiriendo fondos, lavándolos a través de mixers o retirándolos a exchanges. Las acciones correctas en este período pueden salvar tu dinero.

Señales de hackeo: cómo saber si te han comprometido

El hackeo no siempre es obvio. A veces el ataque ocurre gradualmente, y la detección temprana puede prevenir la pérdida total de fondos.

Señales evidentes de un hackeo activo

- Transacciones inesperadas — en el historial aparecen transferencias que no realizaste

- Saldo en cero — todos los fondos han desaparecido

- Approvals sospechosos — nuevos permisos para contratos desconocidos

- NFTs desaparecidos — tu colección fue transferida a otra dirección

- Intentos de acceso a la cuenta — emails sobre inicios de sesión desde dispositivos/IPs desconocidos

- Las contraseñas no funcionan — el hacker cambió el acceso a tu email o exchange

- Email comprometido — no puedes acceder a tu correo

Señales de alerta antes del hackeo

Estas señales indican que están intentando hackearte o preparando un ataque:

- Tokens extraños en tu wallet — aparecieron monedas desconocidas con nombres como "Claim Reward"

- Dust attacks — microtransacciones a tu dirección (objetivo: desanonimización)

- Emails de phishing — mensajes sospechosos del "exchange" o "soporte técnico"

- Intentos de 2FA — recibes códigos que no solicitaste

- Notificaciones de cambio de contraseña — que no iniciaste

- Actividad sospechosa en redes sociales — intentos de hackear tu Twitter/Telegram

- La tarjeta SIM deja de funcionar de repente — posible SIM-swapping

Cómo verificar tu seguridad ahora mismo

Verificación de seguridad de 5 minutos:

- Revisa Revoke.cash o Etherscan Token Approvals

- Ingresa tu dirección

- Revisa todos los permisos activos

- ¿Hay contratos sospechosos con Unlimited Approve?

- Revisa el historial de transacciones

- Abre Etherscan/BSCScan para tus direcciones

- Revisa las últimas 20 transacciones

- ¿Reconoces todas las transacciones?

- Revisa las cuentas de exchanges

- Security → Login History

- ¿Todos los accesos son desde tus dispositivos?

- ¿Hay direcciones IP sospechosas?

- Revisa la seguridad del email

- Gmail → Security → Recent Activity

- ¿Hay sesiones desconocidas?

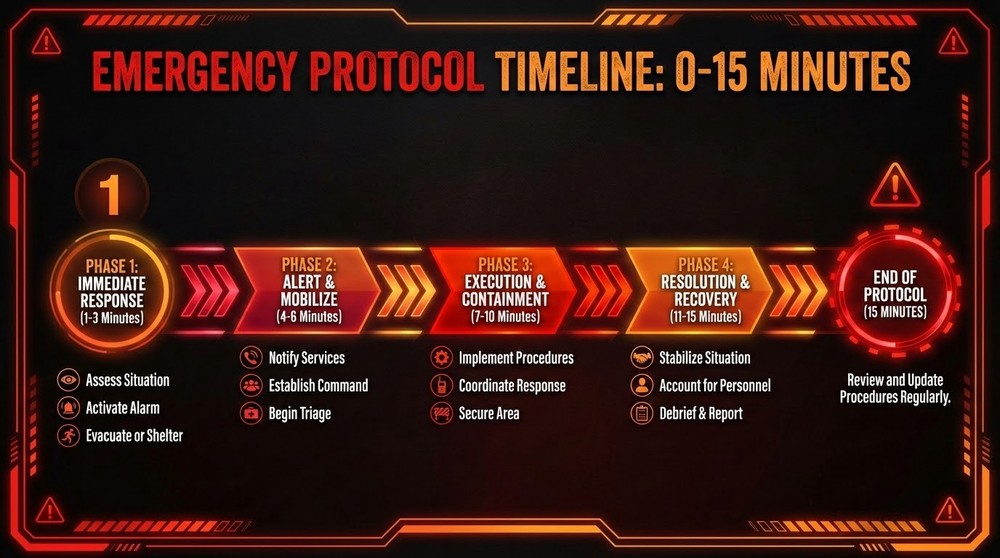

Protocolo de respuesta de emergencia: los primeros 15 minutos

¿Descubriste un hackeo? Actúa según este protocolo inmediatamente. Cada segundo cuenta.

Minuto 1-2: Evaluación de la situación (NO entres en pánico)

Qué hacer:

- Respira profundo — el pánico es enemigo del pensamiento racional

- Abre Etherscan/BSCScan — revisa las últimas transacciones

- Determina el alcance — ¿qué wallets están comprometidas?

- Verifica si hay transacciones en curso — ¿el ataque está activo o ya terminó?

Qué NO hacer:

- ❌ No cierres las pestañas del navegador (las necesitarás para la investigación)

- ❌ No intentes transferir los fondos restantes de forma caótica

- ❌ No borres el historial del navegador

- ❌ No formatees el ordenador (destruirás las pruebas)

Minuto 3-5: Detener pérdidas adicionales

Para wallets (MetaMask, Trust Wallet):

- Crea una nueva wallet limpia en otro dispositivo

- Usa el teléfono si el ordenador fue hackeado

- O el ordenador si el teléfono fue hackeado

- NUEVA seed phrase, sin importar la antigua

- Transfiere los fondos restantes a la nueva dirección

- Empieza por los activos más valiosos

- Usa el gas máximo para prioridad

- NFTs, tokens, todo lo que quede

- Revoca todos los approvals a través de Revoke.cash

- Accede desde un dispositivo limpio

- Revoca TODOS los permisos de la dirección comprometida

- Aunque cueste gas — hazlo

Para cuentas de exchanges:

- Cambia la contraseña inmediatamente (si aún puedes acceder)

- Genera una aleatoria de 20+ caracteres

- Usa otro ordenador/teléfono

- Desactiva las API keys

- Si tienes acceso — elimina todas las APIs

- Los hackers suelen usar APIs para retirar fondos

- Congela la cuenta

- Binance: Security → Account Activity → Disable Account

- Coinbase: Settings → Security → Disable Account

- Mejor congelarla tú mismo que perderlo todo

- Contacta con soporte técnico

- Escribe en el chat de soporte: "Account compromised, freeze withdrawals"

- Indica el número de cuenta, email

- Pide que bloqueen los retiros

Minuto 6-10: Proteger otras cuentas

Si una cuenta fue hackeada, otras pueden estar en riesgo.

- Cambia la contraseña del email

- Si el email está comprometido — el hacker tendrá acceso a todo

- Usa un dispositivo limpio

- Activa 2FA si no lo tenías

- Revisa las reglas de reenvío en Gmail

- Settings → Forwarding and POP/IMAP

- Los hackers suelen configurar reenvío automático de emails

- Elimina reglas sospechosas

- Cambia las contraseñas en todos los servicios crypto

- Todos los exchanges, wallets, plataformas DeFi

- Contraseñas únicas para cada uno

- Revisa otras wallets

- Si usaste el mismo ordenador para varias wallets

- Todas pueden estar comprometidas

Minuto 11-15: Documentar el ataque

Recopila evidencias:

- Capturas de pantalla de todas las transacciones en Etherscan

- Direcciones de los hackers — a dónde fueron los fondos

- Transaction hash de todas las transferencias sospechosas

- Marcas de tiempo de cuándo ocurrió

- Historial del navegador de los últimos días (posible sitio de phishing)

- Logs de acceso en exchanges

- Capturas de emails con mensajes sospechosos

Crea un documento con la cronología:

Fecha/hora del hackeo: [cuándo lo descubriste] Direcciones comprometidas: [lista] Activos robados: [qué y cuánto] Direcciones de los hackers: [a dónde fueron los fondos] Cómo ocurrió el hackeo: [suposiciones] Qué se hizo: [tus acciones]

Por qué la velocidad es crítica

La mayoría de los hackers actúan según scripts: robar → transferir a mixer → enviar a exchange → convertir a fiat. Todo el proceso toma 30-60 minutos. Si logras contactar al exchange donde fueron los fondos antes de que el hacker los retire — hay posibilidad de congelarlos.

Rastreo de fondos robados: blockchain forensics

Una de las ventajas de blockchain es la transparencia total de las transacciones. Usémosla para el rastreo.

Rastreo básico a través de Etherscan

Paso 1: Encuentra la transacción del robo

- Abre Etherscan.io

- Ingresa tu dirección comprometida

- Encuentra la transacción sospechosa (Out)

- Haz clic en el transaction hash

Paso 2: Identifica la dirección del hacker

- En los detalles de la transacción busca el campo "To"

- Esta es la dirección donde fueron tus fondos

- Copia esta dirección

Paso 3: Analiza la actividad del hacker

- Ingresa la dirección del hacker en Etherscan

- Revisa todas sus transacciones

- ¿A dónde transfiere los fondos después?

- ¿Hay transferencias a exchanges conocidos?

Qué buscar:

- Transferencias a exchanges — las direcciones de Binance, Coinbase son visibles por el label en Etherscan

- Uso de mixers — Tornado Cash, ChipMixer (complica el rastreo)

- Bridges a otras blockchains — BSC, Polygon, Arbitrum

- Interacción con DEX — intercambio de tokens

- Otras víctimas — patrones similares de transacciones desde diferentes direcciones

Herramientas avanzadas de rastreo

1. Blockchair.com

- Soporta múltiples blockchains

- Visualización de flujos de fondos

- Búsqueda por patrones

2. Breadcrumbs.app

- Rastreo gráfico de transacciones

- Construcción de grafos de conexiones entre direcciones

- Identificación de clusters

3. Bloxy.info

- Analítica de transacciones Ethereum

- Diagramas de flujo de dinero

- Identificación de exchanges y servicios

4. Wallet Explorer

- Para Bitcoin

- Clusterización de direcciones del mismo propietario

- Rastreo a través de múltiples transferencias

5. Nansen.ai (de pago, desde $150/mes)

- Analítica on-chain profesional

- Identificación de direcciones "smart money"

- Alertas en tiempo real

- Para cantidades importantes vale la suscripción

Identificación del tipo de ataque

Entender el método de hackeo ayuda en las acciones posteriores.

Señales de diferentes tipos de ataques:

| Tipo de ataque | Señales en blockchain | Vector de compromiso |

|---|---|---|

| Seed phrase robada | Todos los fondos retirados de una vez, transferencias simples | Phishing, malware, acceso físico |

| Malicious approve | Llamada a contrato, función transferFrom | Conexión a dApp falsa |

| Hackeo de exchange | Retiro vía API, frecuentemente a múltiples direcciones | Credenciales robadas + bypass de 2FA |

| SIM-swapping | Login desde nuevo dispositivo → retiro | SMS 2FA hackeado a través del operador |

| Clipboard hijacker | Transferencia a dirección similar a la tuya | Malware que sustituye direcciones |

![]()

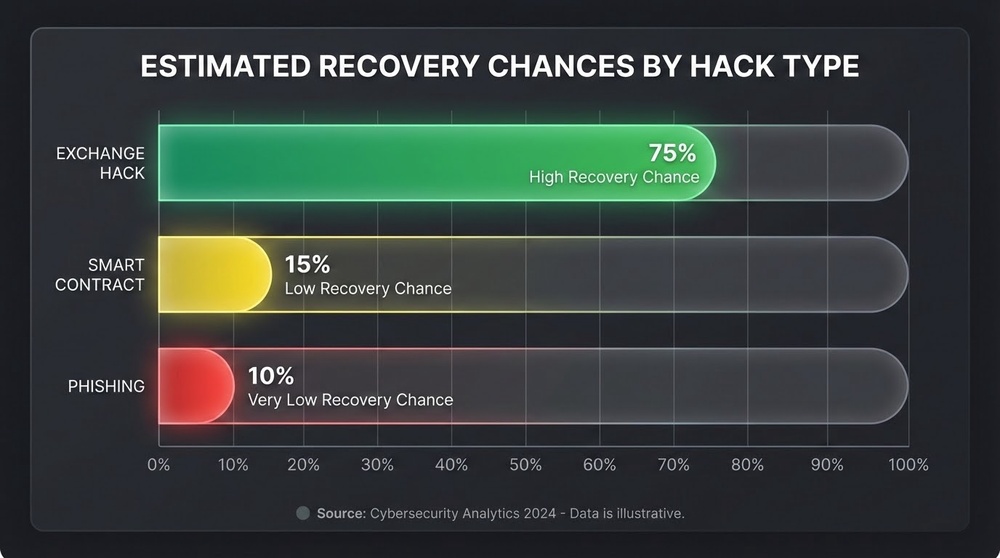

¿Es posible recuperar los fondos robados? Probabilidades reales

La dura verdad: en la mayoría de los casos, las criptomonedas robadas no se pueden recuperar. Pero hay excepciones.

Escenario 1: Los fondos aún están en la dirección del hacker (probabilidad 30-50%)

Situación: Robaron los fondos, pero el hacker aún no los ha retirado/intercambiado.

Qué se puede hacer:

- Ataque de front-running — si sabes a qué dirección el hacker va a retirar, puedes intentar enviar una transacción con gas más alto antes que él (requiere habilidades técnicas)

- Contactar al hacker — a veces ayudan mensajes on-chain con oferta de recompensa (5-10% de la cantidad)

- White hat hacker — contratar a un especialista que "hackee de vuelta" (legalidad cuestionable)

Caso real: En 2016, después del hackeo de The DAO, white hat hackers crearon un contraataque y recuperaron parte de los fondos antes de que los atacantes pudieran retirarlos.

Escenario 2: Los fondos están en un exchange centralizado (probabilidad 10-20%)

Situación: Rastreaste los fondos hasta un depósito en Binance/Coinbase/Kraken.

Qué hacer:

- Contacta al exchange inmediatamente

- Ticket de soporte marcado como "Stolen Funds - Urgent"

- Indica el transaction hash

- Dirección de depósito del hacker en el exchange

- Pruebas del robo

- Presenta una denuncia policial

- Los exchanges responden más cuando hay una denuncia oficial

- Aunque la policía local no sea competente

- Necesitas el número de caso para el exchange

- Proporciona la máxima información

- Prueba blockchain (capturas de Etherscan)

- Tus datos personales (para KYC)

- Prueba de propiedad de la dirección robada

- Cronología de eventos

Qué puede hacer el exchange:

- Congelar la cuenta del hacker

- Prohibir el retiro de fondos

- Pasar datos a las autoridades

- En casos raros — devolver fondos a la víctima

Realidad: Los exchanges no están obligados a devolver fondos. Si el hacker ya pasó KYC y retiró — las probabilidades son mínimas. Pero vale la pena intentarlo.

Escenario 3: Los fondos pasaron por un mixer (probabilidad <5%)

Situación: El hacker usó Tornado Cash u otro mixer.

Realidad: Rastrear es prácticamente imposible. Los mixers fueron creados precisamente para anonimizar.

Qué se puede intentar:

- Contratar una empresa profesional de blockchain forensics (Chainalysis, CipherTrace)

- Costo: desde $5,000 por investigación

- Solo tiene sentido para robos >$100,000

- Incluso ellos no garantizan resultados

Escenario 4: Vulnerabilidad de smart contract (probabilidad 40-70%)

Situación: El hackeo ocurrió a través de una vulnerabilidad en un protocolo DeFi o smart contract.

Ejemplos:

- Ataque de reentrancy al contrato

- Flash loan exploit

- Manipulación de oracle

Qué puede pasar:

- El equipo del proyecto puede hacer un hard fork (como después de The DAO)

- Devolución de fondos a afectados desde un fondo de reserva

- Negociaciones con el hacker (bounty por devolución)

- Operación de rescate white hat

Casos reales de recuperación:

Poly Network (2021) — $611 millones

- El hacker explotó un protocolo cross-chain

- El equipo hizo un llamado público

- El hacker devolvió todos los fondos, recibiendo $500K de bounty

- Lo llamó "un momento educativo para la industria"

Nomad Bridge (2022) — recuperación parcial

- Hackearon $190 millones

- White hat hackers devolvieron $36 millones

- El equipo ofreció 10% de bounty

- 19% de los fondos recuperados

Escenario 5: Hackeo interno del exchange (probabilidad 50-90%)

Situación: El exchange mismo fue hackeado (no es tu culpa).

Precedentes:

- Mt.Gox (2014) — robaron 850,000 BTC, las víctimas llevan 10+ años esperando compensación

- Binance (2019) — 7,000 BTC robados, el exchange compensó desde su fondo de seguro

- FTX (2022) — $8 mil millones desaparecieron, las víctimas en proceso judicial

De qué depende:

- Existencia de fondo de seguro del exchange

- Jurisdicción y regulación

- Buena fe del equipo

- Procedimiento de bancarrota

Estadísticas de recuperación: Según datos de Chainalysis, solo el 2.2% de los fondos robados se devuelven a las víctimas. La mayoría de las recuperaciones ocurren en casos de hackeo de protocolos DeFi (30-40% de éxito) y al contactar rápidamente a los exchanges (10-15% de éxito). Los hackeos individuales de wallets tienen <1% de probabilidad de recuperación.

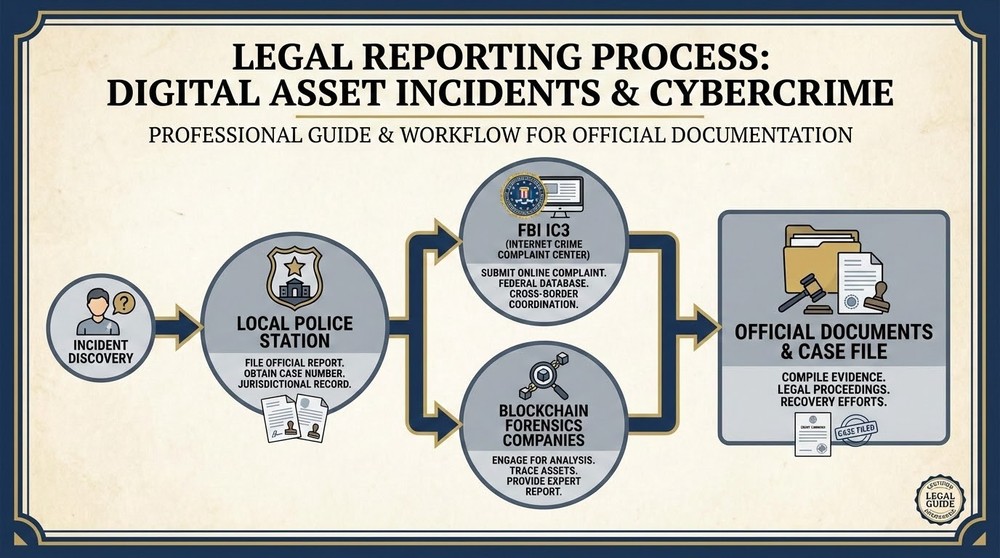

Acciones legales: a dónde acudir

Aunque las probabilidades de recuperación sean bajas, la documentación legal adecuada es importante para impuestos, seguros e investigaciones futuras.

Paso 1: Denuncia policial

Dónde acudir:

- Policía local — primer paso, aunque no sean competentes

- Policía cibernética — unidad especializada (si existe en tu país)

- FBI Internet Crime Complaint Center (IC3) — para EE.UU., acepta denuncias de todos

- Action Fraud (UK) — para Reino Unido

- Europol — para ciudadanos europeos

Qué incluir en la denuncia:

- Tus datos personales

- Fecha y hora del hackeo

- Descripción de lo ocurrido

- Cantidad de pérdidas en criptomoneda y equivalente fiat

- Pruebas blockchain (direcciones, transaction hash)

- Método supuesto del hackeo

- Cualquier contacto con el hacker (si lo hubo)

Para qué sirve:

- El número de caso es necesario para los exchanges

- Para hacienda (deducir la pérdida)

- Para la compañía de seguros (si tienes seguro)

- Crea un registro oficial del incidente

- Puede ayudar en el futuro si encuentran al hacker

Paso 2: Agencias especializadas

Empresas de blockchain forensics:

1. Chainalysis

- La empresa más grande del sector

- Trabajan con FBI, Europol

- Para particulares: desde $5,000

- Tiene sentido para robos >$100,000

2. CipherTrace

- Especialización en AML/compliance

- Rastreo a través de mixers

- Trabajan con exchanges y reguladores

3. Elliptic

- Enfoque en criptocrímenes

- Base de datos de direcciones conocidas de hackers

- Consultas desde $3,000

4. CryptoRecovery.com y similares

- ⚠️ Cuidado: muchos son scam

- Prometen recuperación "garantizada" con pago por adelantado

- Verifica reseñas, no pagues por adelantado

- Los legítimos trabajan con "No recovery = No fee"

Paso 3: Deducciones fiscales

En muchas jurisdicciones, las criptomonedas robadas pueden declararse como pérdida.

EE.UU. (IRS):

- Theft loss puede declararse en la declaración de impuestos

- Se requiere denuncia policial

- Pruebas blockchain

- Consulta con crypto CPA obligatoria

UK (HMRC):

- Negligible value claim

- Reducción del capital gains tax

- Se requiere referencia de Action Fraud

Europa:

- Varía por países

- En la mayoría se puede declarar como pérdida

- Consulta con asesor fiscal local

Paso 4: Divulgación pública

Cuándo tiene sentido:

- Cantidad grande (>$50,000)

- Quieres alertar a la comunidad

- Esperas ayuda de blockchain detectives

- Presionar al exchange/proyecto

Dónde publicar:

- Twitter — menciona a @zachxbt, @tayvano_ (investigadores crypto conocidos)

- Reddit r/CryptoCurrency — gran comunidad

- Bitcointalk — el foro más antiguo

- Grupos de Telegram — CryptoScamAlert y similares

Qué incluir:

- Tu historia (brevemente)

- Direcciones de los hackers

- Transaction hashes

- Método del hackeo (si se conoce)

- Solicitud de ayuda para rastrear

⚠️ Riesgos:

- La información pública puede usarse en tu contra

- Atrae la atención de otros estafadores

- "Recovery scammers" ofrecerán ayuda por dinero

Prevención: cómo evitar ser hackeado

La mejor "recuperación" es la prevención. Veamos el checklist de seguridad que te protegerá del 99% de los ataques.

Medidas críticas (obligatorias para todos)

- Nunca ingreses tu seed phrase en ningún lugar excepto para recuperación en tu propio dispositivo

- Usa hardware wallet para cantidades >$5,000

- Activa TOTP 2FA (no SMS) en todos los exchanges y email

- Verifica la URL tres veces antes de ingresar datos

- Revoca approvals regularmente a través de Revoke.cash (una vez al mes)

- Antivirus + escaneos regulares del sistema

- Navegador/perfil separado solo para criptomonedas

- No hagas clic en enlaces en DMs de Twitter/Telegram/Discord

- Usa gestor de contraseñas con contraseñas únicas

- Guarda copias de seguridad de seed phrases offline

Medidas avanzadas (para grandes capitales)

- Wallet multisig para cantidades >$100,000

- YubiKey llaves hardware para exchanges

- Ordenador separado solo para criptomonedas (air-gapped para cold storage)

- VPN siempre activada al trabajar con crypto

- Whitelisting de direcciones para retiros en exchanges

- Retraso de retiro 24-48 horas (opción en algunos exchanges)

- Auditorías de seguridad regulares (profesionales, una vez al año)

- Documentación legal (trusts, testamento con instrucciones crypto)

- Seguro crypto (si está disponible en tu jurisdicción)

Monitoreo y alertas

Configura notificaciones:

- Etherscan Email Alerts — notificaciones de cada transacción en tu dirección

- Whale Alert — para wallets grandes

- Zerion/Zapper notifications — cambios en el portafolio

- Alertas de exchanges — logins desde nuevos dispositivos, actividad API

- Google Account Activity — accesos sospechosos al email

Apoyo psicológico: cómo afrontar la pérdida

El hackeo y la pérdida de fondos es una experiencia traumática. Es importante manejarlo correctamente.

Etapas de aceptación (modelo de Kübler-Ross)

1. Negación — "Esto no puede ser verdad, debe ser un error"

2. Ira — "¡Cómo pudo pasar esto! ¡Por qué a mí!"

3. Negociación — "Si encuentro al hacker, recuperaré al menos parte..."

4. Depresión — "Lo perdí todo, esto es el fin"

5. Aceptación — "Esto pasó, aprenderé la lección y seguiré adelante"

Formas saludables de afrontarlo:

- Habla con personas cercanas — no te lo guardes

- Consulta a un psicólogo — en caso de pérdidas grandes

- Únete a grupos de apoyo — r/CryptoScamVictims, foros

- Documenta la experiencia — escribe lo que pasó (catarsis)

- Enfócate en lo controlable — qué puedes mejorar en el futuro

- No tomes decisiones impulsivas — no intentes "recuperarte" con inversiones arriesgadas

Qué NO hacer:

- ❌ No te culpes solo a ti — los hackers son profesionales

- ❌ No lo ocultes a tus cercanos — agrava el estrés

- ❌ No intentes hackear de vuelta con métodos ilegales

- ❌ No abandones las crypto para siempre — aprende la lección

- ❌ No descuides tu salud física (sueño, alimentación, ejercicio)

Recuerda: Perder dinero no es perderte a ti mismo. Muchos inversores crypto exitosos han pasado por hackeos y han vuelto más fuertes. Andreas Antonopoulos, Vitalik Buterin, muchas figuras conocidas de la industria han tenido experiencias negativas. La clave es aprender la lección y reforzar la seguridad.

Historias reales de recuperación

Historia 1: Reacción rápida salvó $180,000

Un usuario notó el hackeo en 5 minutos gracias a Etherscan email alert. Contactó inmediatamente a Binance (donde el hacker depositó), proporcionó pruebas. Binance congeló la cuenta del hacker. 80% de los fondos devueltos en 2 semanas.

Lección: Configura alertas. La velocidad lo decide todo.

Historia 2: La comunidad ayudó a identificar al hacker

Una víctima publicó en X.com detalles de un hackeo de $75,000. El blockchain detective @zachxbt rastreó los fondos a través del mixer hasta un grupo de hackers conocido. La información fue pasada al FBI. Un año después el grupo fue arrestado, la víctima recibió 60% de compensación.

Lección: La divulgación pública a veces funciona.

Historia 3: Pérdida de $2 millones sin recuperación

Un inversor guardaba todo en una sola hot wallet. Malware robó la seed phrase. El hacker usó Tornado Cash. Los fondos no se recuperaron.

Lección: Diversificación del almacenamiento + cold wallets para grandes cantidades.

Conclusión: el hackeo no es una sentencia, es una lección

Si estás leyendo esta lección después de un hackeo — acepta nuestras sinceras condolencias. Es una experiencia difícil. Pero recuerda: en las criptomonedas tienes control total sobre tu dinero, y eso significa responsabilidad total sobre la seguridad.

Actúa según el protocolo de esta lección. Aunque no logres recuperar los fondos, la documentación adecuada y la formalización legal son importantes para impuestos y el futuro.

Para quienes leen de forma preventiva: haz todo lo posible para nunca estar en situación de hackeo. Invierte en seguridad — hardware wallets, 2FA, educación. Siempre es más barato que perder los fondos.

En la próxima lección estudiaremos el principio DYOR (Do Your Own Research) — cómo verificar información por ti mismo y tomar decisiones informadas en la industria crypto.