Módulo 3: Phishing y sitios web falsos: cómo no regalar tu contraseña a los hackers

Phishing en criptomonedas: por qué es la amenaza número uno

Imagina esto: abres Google, escribes "MetaMask", haces clic en el primer enlace, descargas la aplicación e introduces tu frase semilla para "recuperar" tu wallet. En 5 minutos tu cuenta está vacía. ¿Qué pasó? Caíste en una copia perfecta del sitio oficial creada por estafadores.

Según un estudio de Chainalysis, en 2023 se robaron más de 1.700 millones de dólares en criptomonedas mediante phishing. Esto es más que todos los hackeos de exchanges juntos. ¿Por qué? Porque hackear un sistema bien protegido es difícil, pero engañar a una persona es fácil.

El principio fundamental del phishing: No hackear la tecnología, sino engañar a las personas. El eslabón más débil de cualquier sistema de seguridad es el ser humano. Por eso incluso usuarios técnicamente expertos se convierten en víctimas.

Phishing (del inglés fishing — pesca) es un método de ciberestafa en el que los delincuentes se hacen pasar por empresas o servicios legítimos para obtener datos confidenciales de la víctima: frases semilla, claves privadas, contraseñas.

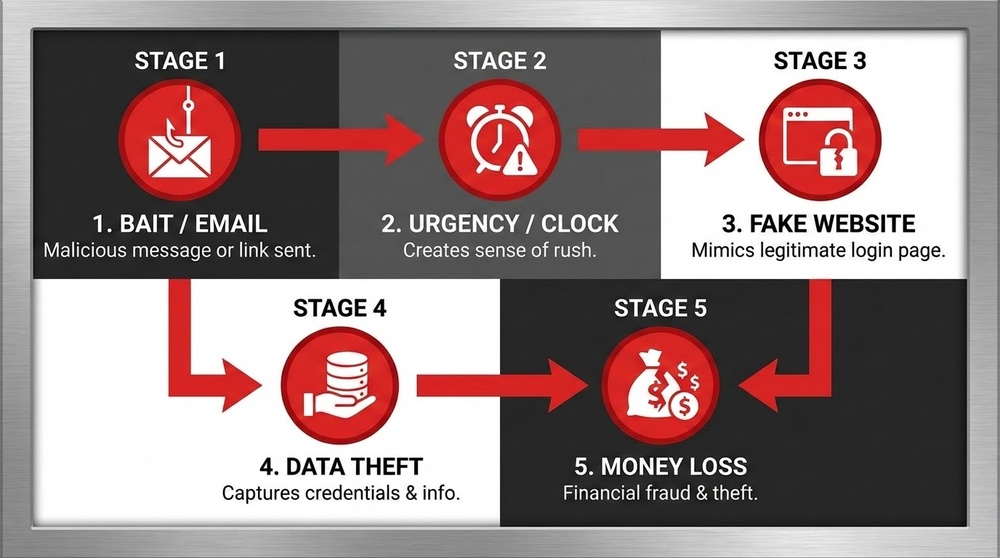

Anatomía de un ataque de phishing: cómo funciona

Para protegerte del phishing, necesitas entender la psicología de los estafadores y las técnicas que utilizan.

La cadena de un ataque exitoso

Etapa 1: Captar la atención

Los estafadores utilizan diversos canales para hacer llegar el enlace de phishing a la víctima:

- Publicidad pagada en Google/Bing — el sitio falso compra las primeras posiciones por palabras clave

- Campañas de email — correos supuestamente del exchange, wallet o proyecto blockchain

- Mensajes SMS — "Tu cuenta ha sido bloqueada, accede mediante el enlace"

- Redes sociales — perfiles falsos en Twitter/Telegram haciéndose pasar por soporte técnico

- Bots de Discord/Telegram — mensajes automáticos con "información importante"

- Resultados de búsqueda (SEO) — sitios falsos optimizados para buscadores

- Videos de YouTube — tutoriales falsos con enlaces en la descripción

Etapa 2: Crear urgencia

Los estafadores presionan emocionalmente para que la víctima actúe rápido, sin pensar:

- "Tu cuenta será bloqueada en 24 horas"

- "Se ha detectado actividad sospechosa, confirma tu identidad"

- "Has ganado 0.5 BTC, recógelo en una hora"

- "Actualización de seguridad urgente, actúa inmediatamente"

- "Tus fondos están en peligro, se requiere verificación"

Etapa 3: Imitar legitimidad

El sitio web o correo falso se ve 99% igual que el original:

- Diseño copiado, logos, colores

- URL similar (metamask.com → metamаsk.com con "а" cirílica)

- Certificado SSL (candado en el navegador) — fácil de obtener gratis

- Fotos oficiales del equipo

- Reseñas y calificaciones falsas

Etapa 4: Recolección de datos

La víctima introduce información confidencial:

- Frase semilla para "recuperar" el wallet

- Clave privada para "importar" la dirección

- Contraseña del exchange + código 2FA

- Conecta el wallet a una dApp maliciosa

Etapa 5: Robo de fondos

Los datos se envían instantáneamente a los estafadores:

- Scripts automáticos retiran todos los fondos en segundos

- El dinero se transfiere a través de mixers para dificultar el rastreo

- Para cuando la víctima se da cuenta del engaño, ya es demasiado tarde

Psicología del phishing

Los estafadores explotan los disparadores humanos básicos:

- Codicia — airdrop "gratis", duplicación de fondos

- Miedo — amenaza de bloqueo, pérdida de dinero

- Urgencia — "actúa ahora o perderás la oportunidad"

- Confianza en la autoridad — suplantación de marcas conocidas

- Prueba social — "ya 10,000 usuarios lo han recibido"

- Curiosidad — "información secreta dentro"

Tipos de ataques de phishing en la industria cripto

Tipo 1: Sitios web falsos de wallets y exchanges

El tipo de ataque más común. Los estafadores crean una copia exacta de un servicio popular.

Objetivos populares:

- MetaMask — el wallet Web3 más popular

- Trust Wallet, Exodus, Phantom

- Binance, Coinbase, Kraken

- Ledger Live, Trezor Suite

- Uniswap, PancakeSwap, otros DEX

Cómo se ve el ataque:

- URL: metamask.com → metamаsk.com ("а" cirílica)

- URL: ledger.com → ledger-live.com, ledgerwallet.com

- URL: binance.com → binance-support.com, blnance.com

Qué solicitan:

- "Introduce tu frase semilla para recuperar el wallet"

- "Importa tu clave privada"

- "Conecta tu wallet para participar en el airdrop"

- "Completa la verificación KYC" (piden documentos + frase semilla)

Caso real: En 2022, un usuario buscó en Google "phantom wallet", hizo clic en un anuncio (primera posición), descargó una extensión falsa. Al "recuperar" el wallet introdujo su frase semilla. Perdió 140,000 USD en Solana y NFTs en 3 minutos.

Tipo 2: Phishing por email y SMS

Correos o mensajes supuestamente de servicios oficiales.

Escenarios típicos:

- "Tu cuenta de Binance ha sido bloqueada temporalmente debido a actividad sospechosa"

- "Se requiere actualización urgente del wallet para mejorar la seguridad"

- "Has recibido una transferencia de 0.5 BTC, confirma la recepción"

- "Tu dispositivo Ledger necesita una actualización crítica de firmware"

- "Coinbase: se ha detectado un inicio de sesión inusual desde Rusia"

Señales de un correo de phishing:

- Remitente: support@blnance.com (error tipográfico en el dominio)

- Saludo genérico: "Estimado usuario" en lugar de tu nombre

- Errores gramaticales y lenguaje extraño

- Exigencia de acciones urgentes

- Los enlaces parecen legítimos pero llevan a otro dominio

- Solicitan proporcionar datos confidenciales

Verificación de enlaces en correos:

- Pasa el cursor sobre el enlace (NO hagas clic)

- En la parte inferior del navegador o en el tooltip verás la URL real

- Comprueba si coincide con el texto del enlace

- Si tienes dudas, accede al sitio directamente, no a través del enlace

Tipo 3: Soporte técnico falso en redes sociales

Uno de los tipos de phishing más astutos. Escribes en Twitter o Telegram sobre un problema e instantáneamente recibes respuesta del "soporte oficial".

Cómo funciona:

- Escribes: "@MetaMask help! I can't see my tokens"

- En 30 segundos la cuenta @MetaMask_Support (falsa) te escribe por privado

- El perfil parece oficial: logo, descripción, incluso insignia de verificación (falsa)

- Te piden acceder a un enlace y "sincronizar" el wallet

- O directamente piden la frase semilla "para diagnosticar el problema"

Plataformas donde esto es especialmente común:

- Twitter — cuentas falsas se hacen pasar por @MetaMask, @Ledger, @binance

- Telegram — bots responden instantáneamente a menciones de problemas

- Discord — servidores falsos que clonan proyectos oficiales

- Reddit — moderadores falsos

Diferencias entre soporte falso y real:

| Criterio | Soporte real | Soporte falso |

|---|---|---|

| Iniciativa de contacto | Esperan tu consulta en canales oficiales | Te escriben primero por privado |

| Solicitud de datos | NUNCA piden frase semilla/clave privada | Piden "para verificación" |

| Método de solución | Dan instrucciones, enlaces a documentación | Piden acceder a un enlace sospechoso |

| Urgencia | Tono calmado, sin presión | "¡Urgente!", "En una hora", "O perderás tus fondos" |

| Username | @MetaMask (oficial) | @MetaMask_Support, @MetaMask_Help (similar) |

Regla de oro del soporte técnico: Ninguna empresa cripto legítima te escribirá NUNCA primero por mensaje privado. Si alguien te escribe primero, es 100% scam. Elimina, bloquea, no respondas.

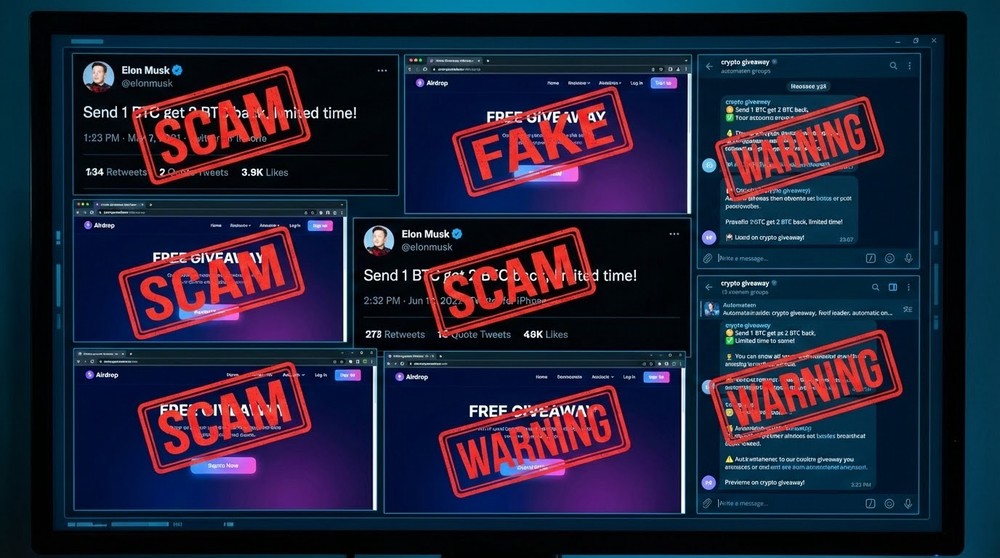

Tipo 4: Airdrops y giveaways falsos

Explotar la codicia es una herramienta poderosa de los estafadores.

Esquemas populares:

- "Duplicación" de criptomonedas — "Envía 0.1 BTC, recibe 0.2 BTC de vuelta"

- Airdrops falsos — "Conecta tu wallet para recibir 500 USDT"

- Mints de NFT falsos — "Mint gratis de Bored Ape, solo hoy"

- Staking falso — "Haz staking de tokens con APY del 3000%"

Caso real con Elon Musk:

Los estafadores hackean cuentas verificadas de Twitter de celebridades o crean falsificaciones de calidad. Publican: "To celebrate Tesla accepting Bitcoin, I'm giving away 10,000 BTC! Send 0.1-20 BTC to [address], get 2x back instantly!" La gente, al ver la cuenta "oficial" de Elon Musk, envía dinero. Naturalmente, no reciben nada de vuelta.

Señales de scam de airdrop:

- Requieren enviar criptomonedas primero

- Piden conectar el wallet a un sitio desconocido

- Condiciones demasiado generosas (regalan millones así sin más)

- Urgencia — "solo las próximas 100 personas"

- Piden frase semilla o clave privada

- El sitio existe desde hace pocos días

Tipo 5: dApps maliciosas y smart contracts

Phishing técnicamente avanzado para usuarios de DeFi.

Cómo funciona:

- Conectas tu wallet a un protocolo DeFi falso

- Firmas una transacción sin leer las condiciones

- En realidad das permiso (approve) para retirar TODOS los tokens

- Los estafadores retiran los fondos cuando quieren

Tipos de permisos maliciosos:

- Unlimited approve — permiso para retirar cantidad infinita de tokens

- SetApprovalForAll — control sobre todos los NFTs de una colección

- Permit signatures — bypass del approve estándar mediante firma

- Proxy contracts — delegación de control a un smart contract intermediario

Dónde se encuentra:

- Sitios falsos de Uniswap, PancakeSwap, OpenSea

- Mints de NFT falsos de colecciones conocidas

- Plataformas de staking falsas

- Tokens maliciosos en tu wallet (aparecen solos)

Cómo protegerte:

- Usa wallets con transacciones legibles (Rabby, Frame)

- Lee atentamente lo que firmas

- Verifica la dirección del contrato en Etherscan

- Revoca regularmente permisos antiguos a través de Revoke.cash

- Para acciones arriesgadas usa un wallet "caliente" separado

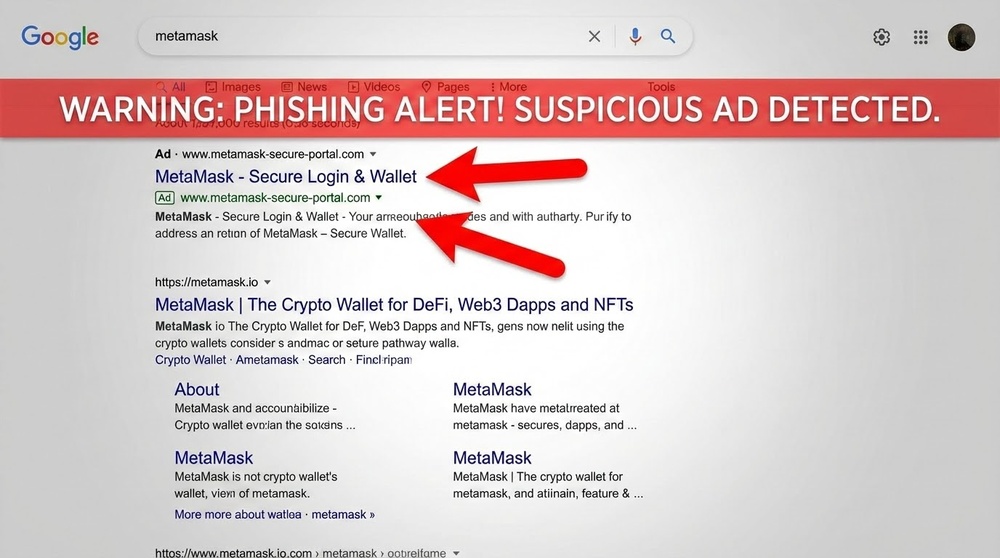

Tipo 6: Phishing a través de Google Ads y publicidad en buscadores

Uno de los métodos más astutos — interceptar el tráfico de búsqueda.

Mecánica del ataque:

- Los estafadores compran publicidad en Google por keywords "metamask download", "binance login", "uniswap"

- Su sitio falso aparece PRIMERO en los resultados (con etiqueta "Anuncio")

- Los usuarios, sin mirar, hacen clic en el primer enlace

- Llegan a un sitio falso que se ve idéntico al original

Por qué funciona:

- La gente está acostumbrada a hacer clic en los primeros resultados

- Google permite publicidad de sitios de phishing (la moderación no es perfecta)

- Muchos no notan la etiqueta "Anuncio"

- La URL puede ser muy similar a la original

Protección:

- Añade los sitios oficiales a los marcadores del navegador

- Nunca descargues software desde enlaces de anuncios

- Verifica la URL tres veces antes de introducir datos

- Usa bloqueadores de anuncios (uBlock Origin)

- Instala extensiones solo desde tiendas oficiales

Cómo reconocer un sitio de phishing: checklist de verificación

Aprende a analizar sitios en 30 segundos antes de introducir cualquier dato.

Verificación #1: URL (¡lo más importante!)

En qué fijarse:

- Corrección del dominio

- ✅ metamask.io (correcto)

- ❌ metamask.com, metamаsk.io (cirílico), metamask-wallet.com

- ✅ binance.com

- ❌ binance-support.com, blnance.com, binаnce.com (cirílico)

- Caracteres cirílicos — metamаsk.io parece metamask, pero la "а" es cirílica

- Palabras extra en el dominio — el sitio oficial no será ledger-wallet-support.com

- Zona desconocida — metamask.xyz, metamask.ru, metamask.app (puede ser scam)

- Subdominios — metamask.phishing.com (el dominio es phishing.com, no metamask)

Técnica de verificación:

- Mira la URL en la barra de direcciones

- Lee de derecha a izquierda hasta la primera barra

- Asegúrate de que el dominio raíz es correcto

- Compara con la dirección oficial de la documentación

Dónde encontrar URLs oficiales

¡No confíes en las búsquedas! Fuentes de verdad:

- CoinGecko o CoinMarketCap — enlaces verificados a proyectos

- Twitter oficial con insignia azul (pero cuidado, las insignias se falsifican)

- Repositorios de GitHub del proyecto

- Documentación (docs.) del proyecto

- Tus marcadores antiguos (si los creaste desde fuentes verificadas)

Verificación #2: Certificado SSL (no es suficiente, pero es necesario)

Qué verificar:

- Presencia del candado en la barra de direcciones

- La URL comienza con https:// (no http://)

- Haz clic en el candado → mira la información del certificado

- Verifica a quién se emitió el certificado

⚠️ Importante entender: El certificado SSL (https) NO garantiza seguridad. Los estafadores obtienen fácilmente certificados gratuitos de Let's Encrypt. El candado solo significa que la conexión está cifrada, no que el sitio sea legítimo.

Verificación #3: Señales visuales

Banderas rojas en el sitio:

- Errores gramaticales — las empresas profesionales revisan cuidadosamente los textos

- Diseño extraño — elementos superpuestos, imágenes de baja calidad, maquetación torcida

- Ausencia de footer con información de la empresa, enlaces a redes sociales

- Pop-ups demasiado agresivos — "conecta tu wallet AHORA"

- Sin HTTPS en un sitio que trabaja con finanzas

- Permisos sospechosos — el sitio pide permiso para notificaciones, cámara

Verificación #4: Antigüedad del dominio y reputación

Herramientas de verificación:

- whois.domaintools.com — cuándo se registró el dominio

- web.archive.org (Wayback Machine) — si hay historial del sitio

- scam-alert.io — base de datos de sitios de phishing conocidos

- Google Safe Browsing — protección integrada del navegador

Factores preocupantes:

- Dominio registrado hace menos de un mes

- Sin historial en Wayback Machine

- Información del propietario del dominio oculta (Privacy Protection)

- Sitio registrado a nombre de persona física, no empresa

Verificación #5: Prueba social

Qué investigar:

- ¿Hay enlaces a este sitio desde el Twitter oficial del proyecto?

- ¿Se menciona en CoinGecko/CoinMarketCap?

- ¿Qué reseñas hay en Google, Trustpilot, Reddit?

- ¿Hay actividad en las redes sociales del proyecto?

- ¿Se discute el proyecto entre usuarios cripto experimentados?

Ingeniería social: cómo los estafadores manipulan la mente

El phishing no es solo tecnología, sino también psicología. Entender las técnicas de manipulación ayuda a no caer en el engaño.

Técnica #1: Crear urgencia

Cómo funciona: Cuando una persona entra en pánico o tiene prisa, toma decisiones irracionales.

Ejemplos de frases:

- "Tu cuenta será bloqueada en 2 horas"

- "Solo los primeros 100 participantes recibirán la recompensa"

- "Actualización de seguridad urgente antes de medianoche"

- "Se ha detectado una transacción sospechosa, confirma en 30 minutos"

Contramedida: Ante cualquier urgencia, haz una pausa. Los problemas reales no se resuelven en 30 minutos. Accede al sitio oficial directamente (no a través del enlace del correo) y verifica la información.

Técnica #2: Explotar la autoridad

Cómo funciona: Las personas tienden a confiar en quienes parecen expertos o representantes de autoridad/empresas conocidas.

Ejemplos:

- Correo supuestamente del CEO de Binance

- Mensaje del "Security Team MetaMask"

- Post de una cuenta falsa de Vitalik Buterin

- Email con logo oficial y firma

Contramedida: Recuerda que los CEOs de empresas no escriben a usuarios comunes. El soporte técnico no escribe primero. Verifica las cuentas reales en redes sociales (insignia azul, historial de posts).

Técnica #3: Jugar con la codicia

Cómo funciona: Una oferta "demasiado buena para ser verdad" desactiva el pensamiento crítico.

Ejemplos:

- "Envía 1 ETH, recibe 2 ETH"

- "Airdrop gratis de 1000 USDT"

- "Staking con rentabilidad del 5000% anual"

- "Has ganado 0.5 BTC en la lotería"

Contramedida: Si suena demasiado bien, es scam. Nadie regala dinero así sin más. Los proyectos legítimos no prometen rentabilidades irreales.

Técnica #4: Prueba social (falsa)

Cómo funciona: "¡Todos ya están participando, únete tú también!"

Ejemplos:

- Contadores falsos "Ya han recibido: 43,721 personas"

- Comentarios falsos en YouTube: "Wow, just received 1.5 BTC!"

- Seguidores y likes comprados en redes sociales

- Reseñas de bots en el sitio

Contramedida: Verifica la autenticidad de las reseñas. Busca discusiones en plataformas independientes (Reddit, foros especializados). Analiza si los comentarios parecen plantillas.

Técnica #5: Presión emocional

Cómo funciona: El miedo, el pánico, el FOMO (fear of missing out) desactivan la lógica.

Ejemplos:

- "¡Tus fondos están en peligro!"

- "Última oportunidad para participar"

- "Mientras tú piensas, otros ya están ganando"

- "No pierdas la oportunidad de tu vida"

Contramedida: Los mensajes emocionales son una bandera roja. Las empresas legítimas se comunican de forma neutral y profesional. Respira profundo y activa el pensamiento crítico.

Protección contra el phishing: herramientas prácticas y hábitos

Medidas básicas de seguridad

1. Usa marcadores del navegador

- Añade todos los sitios que usas frecuentemente a marcadores

- SIEMPRE accede a través de marcadores, no mediante búsqueda

- Crea una carpeta "Crypto" con enlaces verificados

- Sincroniza marcadores entre dispositivos

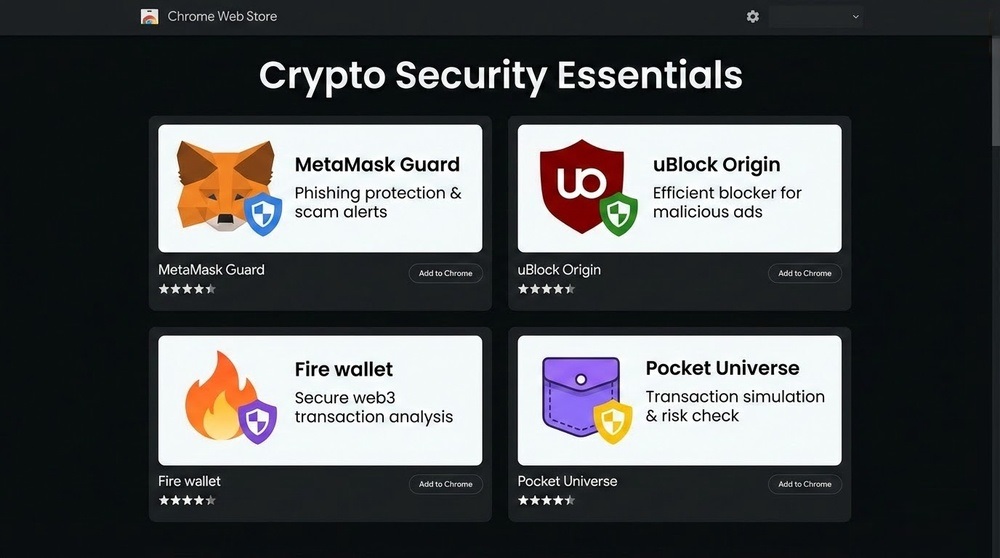

2. Instala extensiones de seguridad

- MetaMask Guard — advierte sobre sitios de phishing

- Fire (wallet.fire.com) — escanea transacciones antes de firmar

- Pocket Universe — simula transacciones, muestra consecuencias

- uBlock Origin — bloquea publicidad (incluyendo phishing)

- CryptoScamDB — verifica sitios contra base de datos de scams conocidos

3. Usa navegadores/perfiles separados

- Navegador principal — para trabajo normal

- Perfil/navegador separado — solo para criptomonedas

- No instales extensiones innecesarias en el navegador cripto

- Modo incógnito para verificaciones puntuales de sitios desconocidos

4. Autenticación de dos factores (PERO NO SMS)

- Usa Google Authenticator o Authy

- Nunca confíes en códigos SMS (fácilmente interceptables)

- Para exchanges — llaves hardware (YubiKey)

- Guarda los códigos de respaldo en un lugar seguro

5. Verifica las direcciones de contratos

- Antes de interactuar con una dApp verifica la dirección del contrato en Etherscan

- Compara con la documentación oficial del proyecto

- Presta atención a la antigüedad del contrato y cantidad de transacciones

- Lee comentarios y advertencias en el explorador

Técnicas avanzadas de protección

1. Wallets separados para diferentes propósitos

- Wallet frío — capital principal, nunca se conecta a dApps

- Wallet templado — para DeFi con protocolos verificados

- Wallet caliente/burner — para acciones arriesgadas (nuevos mints de NFT, airdrops)

- Transfiere fondos entre wallets según sea necesario

2. Revisión regular de permisos

- Una vez al mes revisa Revoke.cash o Etherscan Token Approvals

- Revoca permisos de protocolos que no uses

- Presta atención a Unlimited Approvals — reemplázalos por limitados

- Después de usar una nueva dApp revoca el permiso inmediatamente

3. Análisis de transacciones antes de firmar

- Usa wallets con visualización legible de transacciones (Rabby, Frame)

- No firmes transacciones a ciegas

- Si no entiendes qué hace la transacción — no la firmes

- Verifica la dirección del destinatario tres veces

4. Monitoreo del wallet

- Configura notificaciones a través de Etherscan Alerts

- Usa Zerion o Zapper para seguir la actividad

- Ante transacciones sospechosas actúa inmediatamente

- Revisa el historial de transacciones una vez por semana

Qué hacer si has sido víctima de phishing

El pánico es el peor consejero. Actúa según un protocolo claro.

Los primeros 5 minutos (críticos)

- No cierres la pestaña del sitio de phishing — la necesitarás para la investigación

- Abre una nueva pestaña — accede al sitio oficial del wallet

- Crea un nuevo wallet con una nueva frase semilla inmediatamente

- Transfiere fondos — empieza por los activos más valiosos

- No pierdas tiempo pensando — cada segundo cuenta

La primera hora

- Transfiere TODOS los activos a nuevas direcciones (tokens, NFTs, staking)

- Revoca todos los permisos approve de las direcciones antiguas a través de Revoke.cash

- Cambia contraseñas en exchanges si usaste los mismos email/contraseñas

- Escanea tu ordenador con antivirus (Malwarebytes, Kaspersky)

- Haz una captura de pantalla del sitio de phishing para el informe

El primer día

- Reporta el phishing:

- Google Safe Browsing: safebrowsing.google.com/safebrowsing/report_phish

- CryptoScamDB: cryptoscamdb.org/report

- Twitter del proyecto que fue suplantado

- Regulador (si es una cantidad significativa)

- Advierte a la comunidad — un post en Twitter/Reddit puede salvar a otros

- Analiza qué salió mal — cómo evitarlo en el futuro

- Revisa otros dispositivos — puede que no solo el ordenador esté infectado

¿Se pueden recuperar los fondos robados?

Realidad: En el 99% de los casos — no. Las transacciones de criptomonedas son irreversibles.

Excepciones (mínimas posibilidades):

- Si los fondos aún están en la dirección del estafador — algunos exchanges pueden congelarlos al recibir una denuncia

- Si los fondos están en un exchange centralizado — contacta con soporte con pruebas del fraude

- Si la cantidad es muy grande — contrata una empresa de blockchain forensics (Chainalysis, CipherTrace)

- Smart contract con vulnerabilidad — teóricamente se puede explotar para recuperar

Pasos prácticos:

- Rastrea la dirección del estafador a través de Etherscan

- Si los fondos fueron a un exchange conocido — escribe a su soporte

- Presenta una denuncia a la ciberpolicía (para estadísticas, no esperes resultados reales)

- Publica la dirección del scammer en CryptoScamDB

La dura verdad: El tiempo invertido en intentar recuperar fondos suele ser inútil. Es mejor dirigir la energía a estudiar los errores y reforzar la protección para el futuro. La prevención en criptomonedas es 1000 veces más efectiva que la cura.

Checklist final: cómo no convertirse en víctima de phishing

- Todos los sitios cripto añadidos a marcadores — solo accedo a través de ellos

- Extensiones de seguridad instaladas — MetaMask Guard, uBlock Origin

- Sé que el soporte técnico nunca escribe primero

- Nunca doy mi frase semilla a nadie — ni a un amigo, ni al "soporte"

- Verifico la URL tres veces antes de introducir datos

- No hago clic en anuncios al buscar sitios cripto

- No participo en "regalos" ni "duplicaciones"

- Leo las transacciones antes de firmar en dApps

- Revoco regularmente approves antiguos a través de Revoke.cash

- Uso wallets separados para diferentes propósitos

- Tengo 2FA activado en todas partes (Google Authenticator, no SMS)

- Ante urgencias hago una pausa y verifico la información

- No confío en ofertas "demasiado buenas"

- Verifico direcciones de contratos en Etherscan

- Mi ordenador está protegido con antivirus

Conclusión: en criptomonedas la vigilancia es una habilidad

El phishing evoluciona cada día. Los estafadores se vuelven más ingeniosos, sus falsificaciones más elaboradas, sus técnicas psicológicas más sofisticadas. No existe una solución universal que proteja al 100%.

Pero hay un principio universal: paranoia saludable. En criptomonedas es mejor verificar diez veces y parecer paranoico que no verificar una vez y perderlo todo.

Recuerda: las empresas legítimas no necesitan tu frase semilla. Los airdrops reales no requieren enviar dinero primero. El soporte oficial no escribe primero. Si algo parece demasiado bueno, es scam.

En la próxima lección analizaremos los tokens scam y las pirámides financieras — cómo reconocer un proyecto fraudulento antes de invertir dinero.