Módulo 8: Anonimato y privacidad en criptomonedas: cómo ocultar tus transacciones

Introducción: el mito del anonimato en las criptomonedas

«Las criptomonedas son anónimas» — uno de los mitos más extendidos que puede costarte muy caro. La realidad es completamente opuesta: Bitcoin y la mayoría de las criptomonedas son pseudónimas, no anónimas, y cada una de tus transacciones queda grabada para siempre en una blockchain pública, accesible para todos.

Imagina: cada compra, transferencia, inversión — todo es visible para cualquiera que conozca tu dirección. Cuánto dinero tienes, en qué lo gastas, con quién interactúas. Es como si tu extracto bancario estuviera publicado en internet con tu nombre.

Según datos de Chainalysis, más del 95% de las transacciones de Bitcoin pueden vincularse a identidades reales con los recursos suficientes. Las fuerzas del orden, las autoridades fiscales e incluso empresas privadas utilizan activamente blockchain analytics para desanonimizar usuarios.

Es crucial entender: La falta de privacidad no es solo una cuestión de "no tengo nada que ocultar". Es una cuestión de seguridad (ataques dirigidos a grandes holders), libertad (vigilancia financiera) y derechos humanos básicos (derecho a la privacidad).

En esta lección aprenderás cómo funciona la desanonimización, qué herramientas existen para proteger tu privacidad y cómo usarlas de forma legal y segura.

Pseudonimato vs Anonimato: cuál es la diferencia

Qué es el pseudonimato

Bitcoin y la mayoría de las criptomonedas son pseudónimas. Esto significa:

- Usas una dirección en lugar de tu nombre (por ejemplo, 1A1zP1eP5QGefi2DMPTfTL5SLmv7DivfNa)

- La dirección no está vinculada directamente a tu identidad

- PERO todas las transacciones desde esa dirección son públicas y rastreables

- Si la dirección se vincula a tu identidad aunque sea una vez — todo el historial queda comprometido

Analogía: El pseudonimato es como llevar una máscara en un lugar público con cámaras. La máscara oculta tu rostro, pero todas tus acciones quedan grabadas. Si te quitas la máscara aunque sea una vez — pueden reconstruir todo tu historial.

Qué es el verdadero anonimato

El verdadero anonimato significa:

- Es imposible vincular una transacción con una identidad

- Es imposible rastrear el flujo de fondos

- Incluso conociendo un punto, no se puede reconstruir el historial

- Los metadatos están ocultos (direcciones IP, marcas de tiempo, patrones)

Ejemplos de verdadero anonimato: Monero, Zcash (con shielded transactions), dinero en efectivo.

| Característica | Pseudonimato (Bitcoin) | Anonimato (Monero) |

|---|---|---|

| Direcciones visibles | ✅ Sí, todas públicas | ❌ Ocultas (stealth addresses) |

| Montos visibles | ✅ Sí, exactos | ❌ Ocultos (confidential transactions) |

| Rastreo del flujo | ✅ Totalmente posible | ❌ Imposible (ring signatures) |

| Rastreo de IP | ⚠️ Posible sin VPN | ⚠️ Posible sin Tor/VPN |

| Vinculación con identidad | ⚠️ A través de exchanges KYC | ⚠️ A través de exchanges KYC |

| Metadatos | ✅ Públicos (tiempo, gas) | ❌ Minimizados |

Cómo te desanonimizan: métodos y técnicas

Método 1: KYC en exchanges (el más común)

La mayoría de usuarios comprometen su privacidad en el momento de entrar al mundo crypto a través de exchanges centralizados.

Cómo funciona:

- Te registras en Binance/Coinbase → pasas el KYC (pasaporte, selfie)

- Compras BTC → lo retiras a tu wallet

- El exchange conoce: nombre, dirección, cuenta bancaria, dirección del wallet, monto de la compra

- Todas las transacciones desde esa dirección ahora están vinculadas a ti

- El exchange está obligado a compartir datos con hacienda y autoridades

Magnitud del problema:

- Coinbase entregó al IRS datos de 13,000 usuarios (2017)

- Binance comparte datos con más de 40 agencias de seguridad

- La UE exige a todos los exchanges reportar bajo la regulación MiCA

- La Travel Rule exige transferencia de información entre exchanges para envíos >$1000

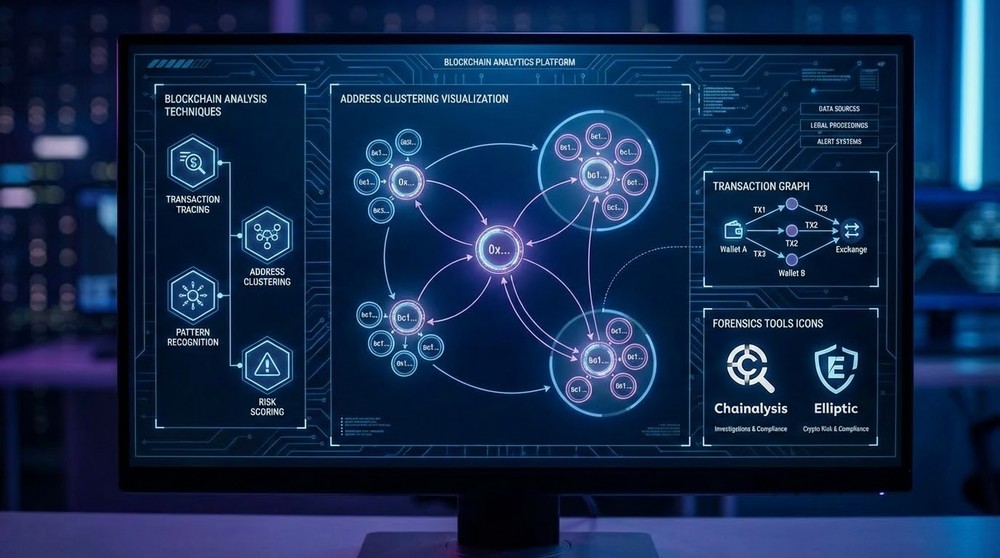

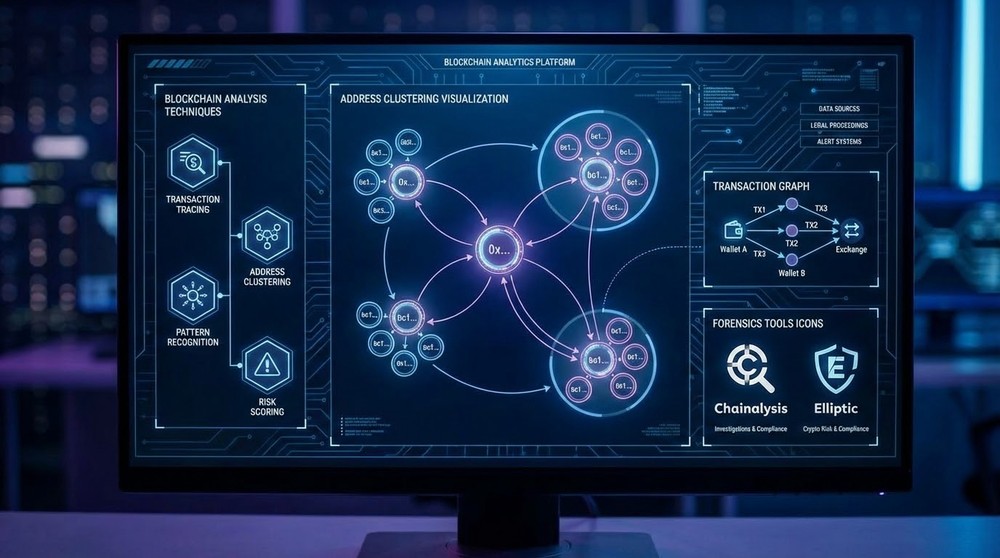

Método 2: Blockchain analysis (análisis de cadena)

Empresas especializadas analizan la blockchain para vincular direcciones y desanonimizar usuarios.

Técnicas de análisis:

1. Address clustering (agrupación de direcciones)

- Análisis de patrones: direcciones usadas como inputs en la misma transacción probablemente pertenecen al mismo propietario

- Change address detection — detección del cambio

- Temporal analysis — transacciones en horarios similares

- Resultado: agrupación de miles de direcciones de un mismo usuario

2. Taint analysis (análisis de "contaminación")

- Rastreo de monedas desde una fuente conocida

- Si las monedas pasaron por tu dirección — estás vinculado a la fuente

- Se usa para rastrear fondos robados, mercados de la darknet

3. UTXO analysis

- Bitcoin funciona con el modelo UTXO (unspent transaction outputs)

- Cada transacción crea un rastro de UTXOs

- Analizando combinaciones de UTXOs, se puede identificar al propietario

4. Graph analysis

- Construcción de grafos de transacciones

- Identificación de hub addresses (exchanges, servicios)

- Determinación del flujo de fondos entre clusters

Empresas especializadas en esto:

- Chainalysis — trabaja con FBI, IRS, Europol

- CipherTrace — AML compliance para exchanges

- Elliptic — enfocada en fondos criminales

- TRM Labs — evaluación de riesgos

Estas empresas tienen bases de datos con miles de millones de direcciones agrupadas, vinculadas a identidades reales.

Método 3: Rastreo de dirección IP

Cuando envías una transacción, tu dirección IP puede quedar vinculada a ella.

Cómo se filtra la IP:

- Full node — si ejecutas tu propio nodo sin Tor, tu IP es visible en la red

- Light wallets (Electrum, SPV) — se conectan a nodos ajenos, revelando tu IP

- Web wallets — el servidor conoce tu IP en cada acceso

- ISP logging — tu proveedor ve las conexiones a nodos blockchain

Qué se puede saber por la IP:

- Geolocalización (ciudad, a veces barrio)

- Proveedor de internet

- Vinculación con otras actividades online

- Correlación temporal (cuándo estás conectado)

Método 4: Browser fingerprinting y cookies

Las web wallets y aplicaciones DeFi pueden rastrearte a través del navegador.

Qué se rastrea:

- User Agent (navegador, SO, versiones)

- Resolución de pantalla, fuentes, plugins

- Canvas/WebGL fingerprinting

- Cookies y localStorage

- Dirección del wallet al conectar MetaMask

Resultado: Incluso cambiando de wallets, pueden identificarte por el fingerprint del navegador.

Método 5: Ingeniería social y OSINT

La información pública en internet puede vincular tu identidad con direcciones crypto.

Fuentes de filtraciones:

- Redes sociales — post "¡Acabo de comprar 1 BTC!" con la dirección

- Foros — firma con dirección de donación en Bitcointalk

- GitHub — direcciones crypto en el perfil del desarrollador

- Dominios ENS — vitalik.eth vinculado a una dirección pública

- Perfiles NFT — OpenSea muestra todos los holdings

- Páginas de donación — "Apóyame" con dirección crypto

Caso real: En 2021, hackers rastrearon a un gran holder de Bitcoin a través de sus posts en Twitter, donde mencionaba su zona de residencia. Realizaron un ataque físico ($5 wrench attack), robando las claves privadas bajo amenaza de violencia.

Método 6: Análisis temporal

El análisis del timing de las transacciones puede revelar patrones.

Qué se analiza:

- ¿Las transacciones ocurren en horario laboral 9-17 hora de Madrid? Probablemente desde España

- ¿Siempre los fines de semana por la noche? Una zona horaria específica

- Correlación con posts en redes sociales

- Patrones de sueño (sin transacciones de 00-08)

Riesgos de la falta de privacidad

Riesgo 1: Ataques físicos (en el mundo real)

Si se sabe que tienes muchas criptomonedas — te conviertes en objetivo.

Ejemplos de ataques:

- $5 wrench attack — coacción física para entregar las claves

- Home invasion — allanamiento de morada para robar

- Secuestro — para pedir rescate en criptomonedas

- SIM-swapping tras identificación — conociendo tu identidad, es más fácil ejecutarlo

Estadísticas: Según Chainalysis, en 2022 se registraron más de 50 casos de ataques físicos a crypto holders con pérdidas totales superiores a $100 millones.

Riesgo 2: Vigilancia financiera y profiling

Tus hábitos financieros revelan tu vida personal.

Qué se puede saber por las transacciones:

- Nivel de ingresos y patrimonio

- Hábitos de compra

- Gastos médicos (a través de pagos a farmacias)

- Opiniones políticas (donaciones a campañas)

- Afiliación religiosa (donaciones)

- Orientación sexual (servicios para adultos)

- Hábitos de juego (casinos, apuestas)

Esta información puede usarse para:

- Publicidad dirigida

- Discriminación (empleadores, aseguradoras)

- Chantaje

- Ingeniería social

Riesgo 3: Problemas fiscales

La transparencia total de las transacciones facilita el control fiscal.

Cómo usan las autoridades fiscales la blockchain:

- Hacienda compra datos de Chainalysis

- Cruce automático de direcciones con declaraciones de impuestos

- Detección de ganancias no declaradas

- Multas y casos penales por evasión fiscal

Importante: Privacidad ≠ evasión fiscal. Puedes proteger tu privacidad y pagar impuestos legalmente.

Riesgo 4: Censura y congelación de fondos

Si las autoridades consideran tus transacciones "sospechosas":

- Tainted coins — monedas que pasaron por mixers o darknet pueden ser rechazadas por exchanges

- Congelación de cuentas — los exchanges congelan cuentas por solicitud de autoridades

- Listas de sanciones — direcciones OFAC bloqueadas

- Situación Tornado Cash — usar un mixer puede ser motivo de investigación

Riesgo 5: Vigilancia corporativa

Las empresas recopilan datos de blockchain con fines comerciales:

- Publicidad dirigida basada en holdings

- Venta de bases de datos de usuarios crypto

- Scoring crediticio a través del historial on-chain

- Employment screening (verificación de candidatos)

Filosofía de la privacidad

"No tengo nada que ocultar" — es una postura peligrosa. La privacidad no se trata de ocultar delitos, sino de proteger un derecho fundamental a la vida privada. Cierras la puerta del baño no porque estés cometiendo un delito, sino porque es un espacio privado. Las finanzas son una esfera igualmente privada.

Herramientas y métodos para proteger tu privacidad

Nivel 1: Prácticas básicas (para todos)

1. Usa direcciones diferentes para diferentes propósitos

- No reutilices direcciones — cada transacción = nueva dirección de recepción

- HD wallets (BIP32/44) generan nuevas direcciones automáticamente

- Separación — wallets separados para trading, hodling, gastos diarios

- Previene la agrupación de todos tus fondos

2. Usa VPN siempre

- Oculta tu IP de los nodos blockchain y servicios web

- Recomendados: Mullvad, ProtonVPN, IVPN (política no-logs)

- Evita: VPNs gratuitas (venden datos)

- Actívala antes de abrir el wallet, no después

3. Tor para mayor privacidad

- Tor Browser — para acceder a web wallets y DeFi

- Electrum a través de Tor — privacidad total al usar light wallet

- Contras: Más lento que VPN, algunos servicios bloquean nodos de salida Tor

4. Navegador separado para criptomonedas

- Brave con telemetría desactivada

- Firefox con extensiones de privacidad (uBlock Origin, Privacy Badger)

- Desactiva JavaScript en sitios donde no sea necesario

- Limpia regularmente cookies y localStorage

- Usa contenedores (Firefox Multi-Account Containers)

5. Minimiza la vinculación con tu identidad real

- No publiques direcciones en redes sociales

- No presumas de holdings ni trades exitosos

- Usa pseudónimos en foros y Telegram

- Dominios ENS — no uses tu nombre real

Nivel 2: CoinJoin y mixers

Tecnologías que rompen el vínculo entre direcciones de entrada y salida.

Qué es CoinJoin

Un protocolo que permite a varios usuarios combinar sus transacciones en una sola, dificultando el rastreo.

Cómo funciona:

- 10 usuarios quieren enviar 1 BTC cada uno

- Todas las monedas se combinan en una gran transacción

- Se crean 10 salidas de 1 BTC a nuevas direcciones

- Es imposible determinar qué entrada corresponde a qué salida

Implementaciones populares de CoinJoin:

1. Wasabi Wallet

- Wallet de escritorio con CoinJoin integrado

- Usa Tor por defecto

- Monto mínimo: 0.01 BTC

- Comisión: ~0.3% al coordinador

- Pros: Tecnología probada, desarrollo activo

- Contras: Requiere tiempo (rondas de mixing)

2. Samourai Wallet

- Wallet Android con Whirlpool CoinJoin

- Integración con Tor

- Ricochet — saltos adicionales para distanciamiento

- Pros: Movilidad, funciones adicionales de privacidad

- Contras: Solo Android

3. JoinMarket

- Marketplace descentralizado de CoinJoin

- Puedes ser maker (proveer liquidez) o taker

- Los makers ganan comisiones

- Pros: Totalmente descentralizado

- Contras: Complejo para principiantes

⚠️ Legalidad de CoinJoin:

- Legal en la mayoría de jurisdicciones (EE.UU., UE)

- CoinJoin en sí mismo no es blanqueo de dinero

- PERO algunos exchanges bloquean monedas "contaminadas"

- Se recomienda consultar con un abogado en tu país

Mixers centralizados (NO recomendados)

Servicios como ChipMixer, Bitcoin Fog — un tercero al que confías tus monedas.

Problemas:

- Pueden robar tus fondos

- Pueden guardar logs y entregarlos a las autoridades

- Muchos han sido cerrados por las fuerzas del orden

- Su uso puede considerarse blanqueo de dinero

Tornado Cash (Ethereum)

Era el mixer más popular para ETH, pero en 2022 fue sancionado por OFAC (EE.UU.).

Estado actual:

- Usar Tornado Cash puede acarrear problemas legales en EE.UU.

- Muchos exchanges bloquean direcciones que interactuaron con él

- NO se recomienda usarlo sin comprender completamente los riesgos

Nivel 3: Privacy Coins (máximo anonimato)

Criptomonedas diseñadas específicamente para la privacidad.

1. Monero (XMR)

Tecnologías de privacidad:

- Ring Signatures — tu transacción se mezcla con otras 15, imposible determinar el remitente real

- Stealth Addresses — cada transacción usa una dirección de un solo uso para el receptor

- RingCT (Confidential Transactions) — los montos de las transacciones están ocultos

- Dandelion++ — oculta la dirección IP del remitente

Resultado: Privacidad total por defecto. Es imposible ver:

- Quién envió

- Quién recibió

- Cuánto se envió

Ventajas:

- ✅ Privacidad a nivel de protocolo (no se necesitan herramientas adicionales)

- ✅ Fungibilidad — todas las monedas son iguales, no hay "sucias"

- ✅ Tecnología probada (desde 2014)

- ✅ Desarrollo activo y comunidad

Desventajas:

- ❌ Eliminada de muchos exchanges (presión regulatoria)

- ❌ Más difícil de comprar legalmente

- ❌ Mayor tamaño de transacciones = comisiones más altas

- ❌ No soportada por la mayoría de hardware wallets

Legalidad de Monero:

- Legal en la mayoría de países (incluyendo EE.UU., UE)

- PERO usarla para fines criminales = delito

- Algunos países (Corea del Sur, Japón) la prohibieron en exchanges

2. Zcash (ZEC)

Tecnología:

- zk-SNARKs — pruebas de conocimiento cero para transacciones privadas

- Shielded transactions — privacidad opcional

- Transparent transactions — como Bitcoin (para cumplimiento regulatorio)

Dos tipos de direcciones:

- t-addresses (transparentes) — públicas, como Bitcoin

- z-addresses (blindadas) — privadas

Problema: Solo ~15% de las transacciones usan shielded addresses. El resto son transparentes.

3. Otras privacy coins

- Dash — PrivateSend (CoinJoin), pero opcional

- Firo (antes ZCoin) — protocolo Lelantus

- Beam — protocolo Mimblewimble

Por qué Monero es mejor: Privacidad por defecto y obligatoria. En Zcash y Dash la privacidad es opcional, lo que crea un problema de anonymity set.

| Característica | Bitcoin | Monero | Zcash (shielded) |

|---|---|---|---|

| Remitente oculto | ❌ | ✅ Ring Signatures | ✅ zk-SNARKs |

| Receptor oculto | ❌ | ✅ Stealth Addresses | ✅ zk-SNARKs |

| Monto oculto | ❌ | ✅ RingCT | ✅ zk-SNARKs |

| Privacidad por defecto | ❌ | ✅ Siempre | ⚠️ Opcional |

| Disponibilidad en exchanges | ✅ Todos | ⚠️ Limitada | ✅ Muchos exchanges |

Nivel 4: Atomic Swaps y DEX

Intercambio de criptomonedas sin KYC ni intermediarios centralizados.

Atomic Swaps

- Intercambio peer-to-peer entre diferentes blockchains

- BTC ↔ XMR sin terceros

- Usan Hash Time-Locked Contracts (HTLC)

- Herramientas: unstoppableswap.net, comit.network

Exchanges descentralizados (DEX)

- Uniswap, SushiSwap, PancakeSwap — para tokens Ethereum/BSC

- Bisq — exchange P2P para BTC (sin KYC)

- Thorchain — swaps cross-chain

- Incognito — DEX enfocado en privacidad

Ventajas:

- Sin KYC

- Non-custodial (controlas tus claves)

- Resistente a la censura

Desventajas:

- Menor liquidez

- Comisiones más altas (gas fees)

- Más complejo para principiantes

- Riesgo de vulnerabilidades en smart contracts

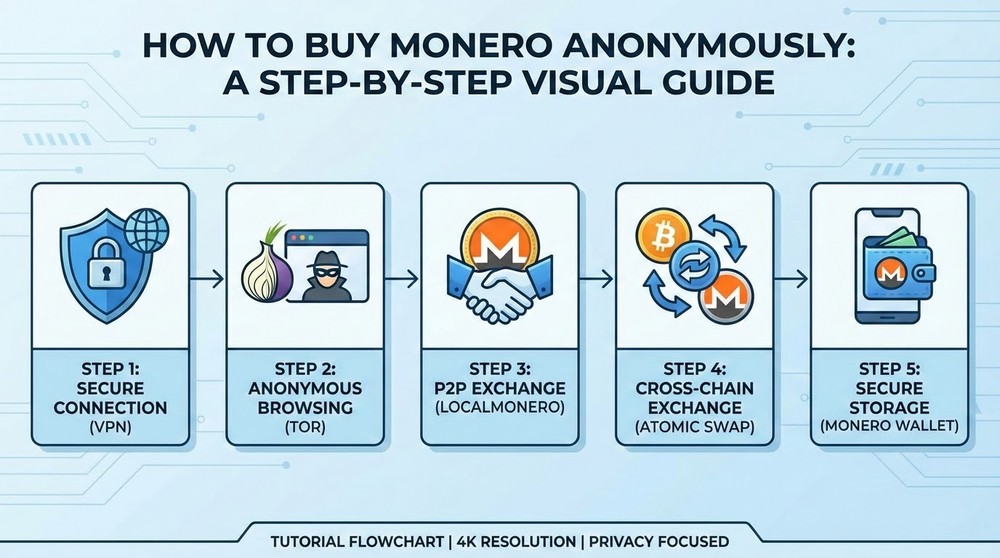

Guía práctica: cómo comprar Monero de forma anónima

Instrucciones paso a paso para máxima privacidad.

Paso 1: Preparación

- Instala una VPN (Mullvad, ProtonVPN)

- Descarga Tor Browser

- Instala Monero GUI wallet desde el sitio oficial (a través de Tor)

- Crea un nuevo wallet — guarda la seed phrase

Paso 2: Compra sin KYC

Opción A: Plataformas P2P

- LocalMonero.co — el Craigslist de Monero

- Elige un vendedor con buena reputación

- Pago: efectivo, transferencia bancaria, PayPal, tarjetas regalo

- El escrow protege contra estafas

- Comisión: ~5-10% por encima del precio de mercado

Opción B: Swap Bitcoin → Monero

- Compra BTC en P2P sin KYC (Bisq, HodlHodl, Robosats)

- Envía BTC a través de CoinJoin (Wasabi Wallet)

- Intercambia BTC → XMR mediante atomic swap (unstoppableswap.net)

- Recibe XMR en tu wallet privado

Opción C: Minería (la más privada)

- Monero se puede minar con una CPU normal

- Instala el minero XMRig

- Conéctate a un pool (o en solitario)

- Los pagos van directamente a tu dirección

- Totalmente anónimo, pero requiere tiempo

Paso 3: Uso

- Siempre a través de VPN/Tor

- Usa subaddresses para diferentes propósitos

- Haz churn periódicamente (envíate a ti mismo) para actualizar el ring

⚠️ Aviso legal: La compra anónima es legal para proteger la privacidad. Usarla para evasión fiscal o fines criminales es un delito.

Equilibrio entre privacidad y cumplimiento normativo

Puedes proteger tu privacidad y seguir siendo un ciudadano que cumple la ley.

Formas legales de mantener la privacidad

1. Separación de fondos

- Public stack — fondos con origen conocido (salario, trading legal)

- Private stack — fondos para gastos diarios, hobbies, donaciones

- Paga impuestos sobre el public stack

- Usa herramientas de privacidad para el private stack

2. Declaración correcta

- Declara todos los eventos tributables

- Usa software de impuestos crypto (Koinly, CoinTracker)

- Privacidad ≠ ocultarse de Hacienda

- Puedes usar Monero y pagar el impuesto sobre ganancias de capital

3. Consulta con un abogado especializado en crypto

- Las leyes varían según la jurisdicción

- Lo que es legal en un país puede ser problemático en otro

- Una consulta profesional te protege de errores

Qué es legal y qué no

✅ Legal:

- Uso de VPN y Tor

- Poseer y usar Monero (en la mayoría de países)

- CoinJoin para proteger la privacidad

- Múltiples wallets

- Atomic swaps sin KYC

- Minar monedas privadas

❌ Ilegal:

- Evasión fiscal (tax evasion)

- Blanqueo de dinero de origen criminal

- Financiación del terrorismo

- Compra de bienes/servicios ilegales

- En algunos países — uso de mixers (verifica la legislación local)

⚠️ Zona gris:

- Tornado Cash tras las sanciones OFAC

- Grandes sumas sin origen justificado

- Uso excesivo de herramientas de privacidad (puede generar sospechas)

Conclusión: la privacidad es un derecho, no un delito

Proteger la privacidad financiera no es una admisión de culpa, sino el ejercicio de un derecho fundamental a la vida privada. En un mundo de vigilancia financiera total, la privacidad se convierte en un lujo accesible solo para quienes están dispuestos a hacer el esfuerzo.

Principios fundamentales del enfoque privacy-conscious:

1. Asume la vigilancia. Da por hecho que te están observando. Actúa en consecuencia.

2. Defensa en profundidad. Usa múltiples capas de protección, no dependas de una sola herramienta.

3. La privacidad es un espectro. Elige el nivel de privacidad que corresponda a tus necesidades y riesgos.

4. Mantente legal. La privacidad es un derecho legal. No la uses para fines ilegales.

Las tecnologías de privacidad seguirán evolucionando. Los reguladores seguirán presionando. El equilibrio entre privacidad y cumplimiento normativo es una tarea compleja que requiere atención constante y adaptación.

Pero algo permanece inmutable: tus finanzas son asunto tuyo. Protégelas con el mismo cuidado con que proteges tu hogar.

Esta fue la lección final del curso "Seguridad: Cómo no perder tu dinero". Has recorrido el camino desde los fundamentos del almacenamiento seguro hasta las técnicas avanzadas de privacidad. Aplica estos conocimientos, mantente seguro, y que tus criptoactivos estén siempre bien protegidos.