Modul 8: Anonymität und Privatsphäre bei Kryptowährungen: So verbergen Sie Ihre Transaktionen

Einführung: Der Mythos der Krypto-Anonymität

«Kryptowährungen sind anonym» — eines der verbreitetsten Missverständnisse, das Sie teuer zu stehen kommen kann. Die Realität ist genau das Gegenteil: Bitcoin und die meisten Kryptowährungen sind pseudonym, nicht anonym, und jede Ihrer Transaktionen wird für immer in einer öffentlichen Blockchain gespeichert, die für jeden zugänglich ist.

Stellen Sie sich vor: Jeder Ihrer Käufe, jede Überweisung, jede Investition — all das ist für jeden sichtbar, der Ihre Adresse kennt. Wie viel Geld Sie haben, wofür Sie es ausgeben, mit wem Sie interagieren. Das ist so, als würde Ihr Kontoauszug mit Ihrem Namen im Internet veröffentlicht.

Laut Chainalysis können mehr als 95% der Bitcoin-Transaktionen mit echten Personen verknüpft werden, wenn ausreichend Ressourcen vorhanden sind. Strafverfolgungsbehörden, Steuerbehörden und sogar private Unternehmen nutzen aktiv Blockchain-Analytics zur Deanonymisierung.

Kritisch wichtig zu verstehen: Fehlende Privatsphäre ist nicht nur eine Frage von "ich habe nichts zu verbergen". Es geht um Sicherheit (gezielte Angriffe auf wohlhabende Holder), Freiheit (finanzielle Überwachung) und grundlegende Menschenrechte (das Recht auf Privatleben).

In dieser Lektion erfahren Sie, wie Deanonymisierung funktioniert, welche Tools zum Schutz der Privatsphäre existieren und wie Sie diese legal und sicher nutzen können.

Pseudonymität vs. Anonymität: Was ist der Unterschied

Was ist Pseudonymität

Bitcoin und die meisten Kryptowährungen sind pseudonym. Das bedeutet:

- Sie verwenden eine Adresse anstelle eines Namens (z.B. 1A1zP1eP5QGefi2DMPTfTL5SLmv7DivfNa)

- Die Adresse ist nicht direkt mit Ihrer Identität verknüpft

- ABER alle Transaktionen von dieser Adresse sind öffentlich und nachverfolgbar

- Wenn die Adresse auch nur einmal mit Ihrer Identität verknüpft wird — ist die gesamte Historie kompromittiert

Analogie: Pseudonymität ist wie das Tragen einer Maske an einem öffentlichen Ort mit Kameras. Die Maske verbirgt Ihr Gesicht, aber alle Ihre Handlungen werden aufgezeichnet. Wenn Sie die Maske auch nur einmal abnehmen — kann die gesamte Geschichte rekonstruiert werden.

Was ist echte Anonymität

Echte Anonymität bedeutet:

- Es ist unmöglich, eine Transaktion mit einer Person zu verknüpfen

- Es ist unmöglich, den Weg der Mittel zu verfolgen

- Selbst wenn ein Punkt bekannt ist, kann die Geschichte nicht rekonstruiert werden

- Metadaten sind verborgen (IP-Adressen, Zeitstempel, Muster)

Beispiele für echte Anonymität: Monero, Zcash (mit Shielded Transactions), Bargeld.

| Merkmal | Pseudonymität (Bitcoin) | Anonymität (Monero) |

|---|---|---|

| Adressen sichtbar | ✅ Ja, alle öffentlich | ❌ Verborgen (Stealth Addresses) |

| Beträge sichtbar | ✅ Ja, exakt | ❌ Verborgen (Confidential Transactions) |

| Flussverfolgung | ✅ Vollständig möglich | ❌ Unmöglich (Ring Signatures) |

| IP-Tracking | ⚠️ Möglich ohne VPN | ⚠️ Möglich ohne Tor/VPN |

| Verknüpfung mit Identität | ⚠️ Über KYC-Börsen | ⚠️ Über KYC-Börsen |

| Metadaten | ✅ Öffentlich (Zeit, Gas) | ❌ Minimiert |

Wie Sie deanonymisiert werden: Methoden und Techniken

Methode 1: KYC auf Börsen (am häufigsten)

Die meisten Nutzer kompromittieren ihre Privatsphäre beim Einstieg in Krypto über zentralisierte Börsen.

So funktioniert es:

- Sie registrieren sich bei Binance/Coinbase → durchlaufen KYC (Ausweis, Selfie)

- Sie kaufen BTC → überweisen auf Ihre Wallet

- Die Börse kennt: Name, Adresse, Bankkonto, Wallet-Adresse, Kaufbetrag

- Alle Transaktionen von dieser Adresse sind nun mit Ihnen verknüpft

- Die Börse ist verpflichtet, Daten an Steuerbehörden und Strafverfolgung weiterzugeben

Ausmaß des Problems:

- Coinbase übergab dem IRS Daten von 13.000 Nutzern (2017)

- Binance teilt Daten mit mehr als 40 Strafverfolgungsbehörden

- Die EU verlangt von allen Börsen Berichterstattung gemäß MiCA-Regulierung

- Die Travel Rule erfordert Informationsaustausch zwischen Börsen bei Überweisungen >$1000

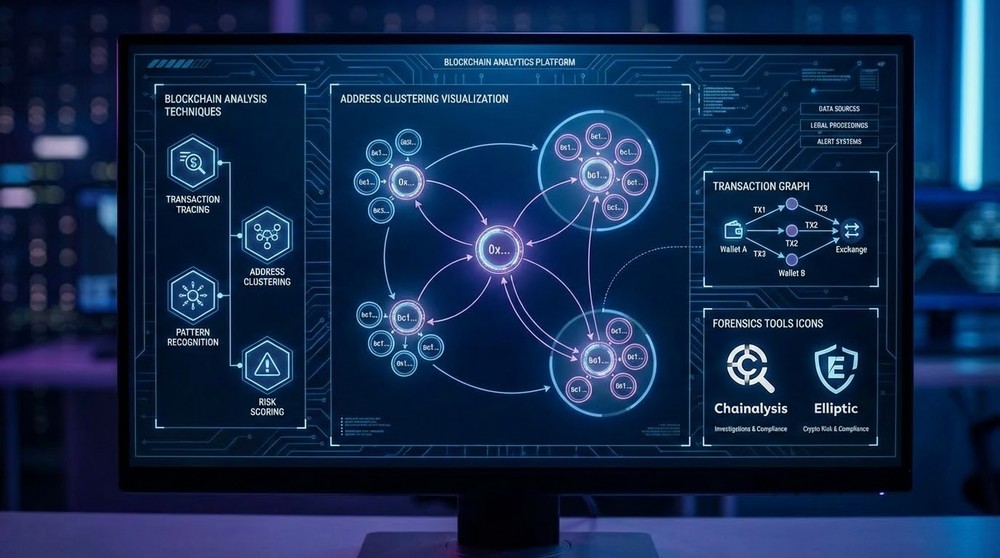

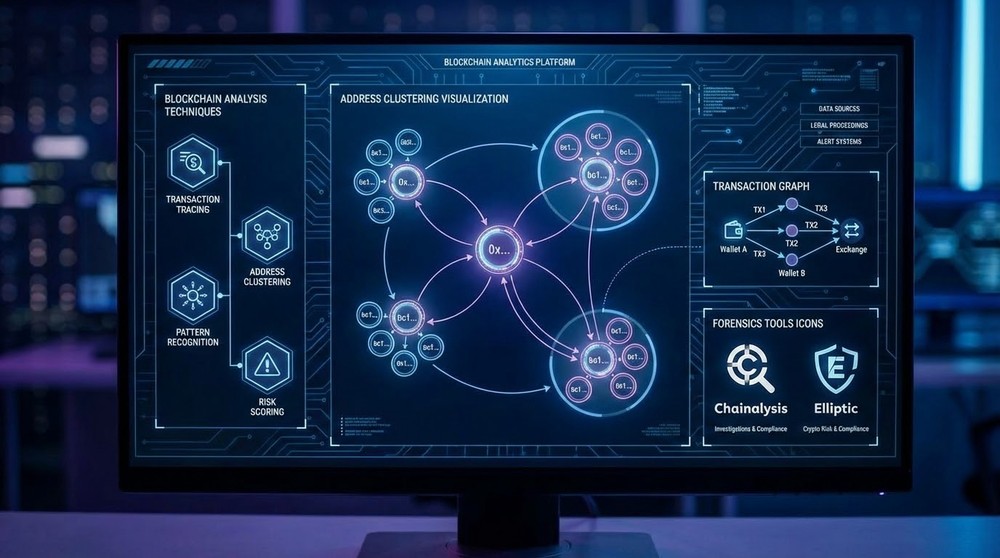

Methode 2: Blockchain-Analyse (Chain Analysis)

Spezialisierte Unternehmen analysieren die Blockchain, um Adressen zu verknüpfen und zu deanonymisieren.

Analysetechniken:

1. Address Clustering (Adress-Clusterung)

- Musteranalyse: Adressen, die in einer Transaktion als Inputs verwendet werden, gehören wahrscheinlich demselben Besitzer

- Change Address Detection — Erkennung von Wechselgeld

- Temporal Analysis — Transaktionen zu ähnlichen Zeiten

- Ergebnis: Gruppierung von Tausenden Adressen eines Nutzers

2. Taint Analysis ("Kontaminations"-Analyse)

- Verfolgung von Coins von einer bekannten Quelle

- Wenn Coins durch Ihre Adresse gegangen sind — sind Sie mit der Quelle verbunden

- Wird zur Verfolgung gestohlener Mittel und Darknet-Märkte verwendet

3. UTXO-Analyse

- Bitcoin arbeitet mit dem UTXO-Modell (Unspent Transaction Outputs)

- Jede Transaktion erzeugt einen Trail of UTXO

- Durch Analyse von UTXO-Kombinationen kann der Besitzer rekonstruiert werden

4. Graph-Analyse

- Erstellung von Transaktionsgraphen

- Identifizierung von Hub-Adressen (Börsen, Dienste)

- Bestimmung des Mittelflusses zwischen Clustern

Unternehmen, die sich darauf spezialisiert haben:

- Chainalysis — arbeitet mit FBI, IRS, Europol

- CipherTrace — AML-Compliance für Börsen

- Elliptic — Fokus auf kriminelle Mittel

- TRM Labs — Risikobewertung

Diese Unternehmen verfügen über Datenbanken mit Milliarden geclusterter Adressen, die mit echten Personen verknüpft sind.

Methode 3: IP-Adress-Tracking

Wenn Sie eine Transaktion senden, kann Ihre IP-Adresse damit verknüpft werden.

Wie IP-Leaks passieren:

- Full Node — wenn Sie Ihre eigene Node ohne Tor betreiben, ist die IP im Netzwerk sichtbar

- Light Wallets (Electrum, SPV) — verbinden sich mit fremden Nodes und offenbaren die IP

- Web Wallets — der Server kennt Ihre IP bei jedem Login

- ISP-Logging — der Provider sieht Anfragen an Blockchain-Nodes

Was über die IP herausgefunden werden kann:

- Geolokation (Stadt, manchmal Stadtteil)

- ISP-Provider

- Verbindung zu anderen Online-Aktivitäten

- Zeitliche Korrelation (wann Sie online sind)

Methode 4: Browser-Fingerprinting und Cookies

Web-Wallets und DeFi-Anwendungen können Sie über den Browser verfolgen.

Was getrackt wird:

- User Agent (Browser, OS, Versionen)

- Bildschirmauflösung, Schriftarten, Plugins

- Canvas/WebGL-Fingerprinting

- Cookies und localStorage

- Wallet-Adresse bei MetaMask-Verbindung

Ergebnis: Selbst beim Wechseln von Wallets können Sie durch den Browser-Fingerprint identifiziert werden.

Methode 5: Social Engineering und OSINT

Öffentlich verfügbare Informationen im Internet können Sie mit Krypto-Adressen verknüpfen.

Quellen von Leaks:

- Soziale Medien — Post "Gerade 1 BTC gekauft!" mit Adresse

- Foren — Signatur mit Donation-Adresse auf Bitcointalk

- GitHub — Krypto-Adressen im Entwicklerprofil

- ENS-Domains — vitalik.eth ist mit einer öffentlichen Adresse verknüpft

- NFT-Profile — OpenSea zeigt alle Holdings

- Spendenseiten — "Unterstütze mich" mit Krypto-Adresse

Realer Fall: 2021 verfolgten Hacker einen wohlhabenden Bitcoin-Holder durch seine Twitter-Posts, in denen er seinen Wohnbezirk erwähnte. Sie führten einen physischen Angriff durch ($5 Wrench Attack) und stahlen die Private Keys unter Gewaltandrohung.

Methode 6: Timing-Analyse

Die Analyse von Transaktionszeiten kann Muster offenbaren.

Was analysiert wird:

- Transaktionen finden während der Arbeitszeiten 9-17 Uhr MEZ statt? Wahrscheinlich aus Deutschland

- Immer am Wochenende nachts? Bestimmte Zeitzone

- Korrelation mit Social-Media-Posts

- Schlafmuster (keine Transaktionen 00-08 Uhr)

Risiken fehlender Privatsphäre

Risiko 1: Physische Angriffe (Angriffe in der realen Welt)

Wenn bekannt ist, dass Sie viel Kryptowährung besitzen — werden Sie zum Ziel.

Beispiele für Angriffe:

- $5 Wrench Attack — physische Nötigung zur Übergabe der Keys

- Einbruch — Eindringen ins Haus zum Zweck des Diebstahls

- Entführung — Kidnapping für Lösegeld in Kryptowährung

- SIM-Swapping nach Identifizierung — mit bekannter Identität leichter durchzuführen

Statistik: Laut Chainalysis wurden 2022 über 50 Fälle physischer Angriffe auf Crypto-Holder mit einem Gesamtschaden von >$100 Millionen registriert.

Risiko 2: Finanzielle Überwachung und Profiling

Ihre finanziellen Gewohnheiten offenbaren Ihr Privatleben.

Was aus Transaktionen abgeleitet werden kann:

- Einkommensniveau und Vermögen

- Kaufgewohnheiten

- Medizinische Ausgaben (durch Apothekenzahlungen)

- Politische Ansichten (Spenden an Kampagnen)

- Religionszugehörigkeit (Spenden)

- Sexuelle Orientierung (Adult-Services)

- Spielgewohnheiten (Casinos, Wetten)

Diese Informationen können verwendet werden für:

- Gezielte Werbung

- Diskriminierung (Arbeitgeber, Versicherungen)

- Erpressung

- Social Engineering

Risiko 3: Steuerprobleme

Vollständige Transaktions-Transparenz vereinfacht die Steuerkontrolle.

Wie Steuerbehörden Blockchain nutzen:

- Das Finanzamt kauft Daten von Chainalysis

- Automatischer Abgleich von Adressen mit Steuererklärungen

- Erkennung nicht gemeldeter Gewinne

- Bußgelder und Strafverfahren wegen Steuerhinterziehung

Wichtig: Privatsphäre ≠ Steuerhinterziehung. Sie können Ihre Privatsphäre schützen und trotzdem legal Steuern zahlen.

Risiko 4: Zensur und Einfrieren von Mitteln

Wenn Behörden Ihre Transaktionen als "verdächtig" einstufen:

- Tainted Coins — Coins, die durch Mixer oder Darknet gegangen sind, können von Börsen abgelehnt werden

- Account Freezing — Börsen frieren Konten auf Anfrage der Behörden ein

- Sanktionslisten — OFAC-Adressen werden blockiert

- Tornado Cash Situation — die Nutzung von Mixern kann Grundlage für Ermittlungen sein

Risiko 5: Unternehmensüberwachung

Unternehmen sammeln Blockchain-Daten für kommerzielle Zwecke:

- Gezielte Werbung basierend auf Holdings

- Verkauf von Datenbanken mit Krypto-Nutzern

- Kreditwürdigkeits-Scoring durch On-Chain-Historie

- Employment Screening (Überprüfung von Bewerbern)

Philosophie der Privatsphäre

"Ich habe nichts zu verbergen" — eine gefährliche Position. Privatsphäre geht nicht darum, Verbrechen zu verbergen, sondern um den Schutz des fundamentalen Rechts auf Privatleben. Sie schließen die Toilettentür nicht, weil Sie ein Verbrechen begehen, sondern weil es ein privater Raum ist. Finanzen sind genauso eine private Sphäre.

Tools und Methoden zum Schutz der Privatsphäre

Level 1: Grundlegende Praktiken (für alle)

1. Verwenden Sie verschiedene Adressen für verschiedene Zwecke

- Verwenden Sie Adressen nicht wieder — jede Transaktion = neue Empfangsadresse

- HD-Wallets (BIP32/44) generieren automatisch neue Adressen

- Trennung — separate Wallets für Trading, Hodling, tägliche Ausgaben

- Verhindert die Clusterung all Ihrer Mittel

2. Verwenden Sie immer ein VPN

- Verbirgt die IP vor Blockchain-Nodes und Web-Services

- Empfehlungen: Mullvad, ProtonVPN, IVPN (No-Logs-Policy)

- Vermeiden Sie: Kostenlose VPNs (verkaufen Daten)

- Aktivieren Sie es vor dem Öffnen der Wallet, nicht danach

3. Tor für erhöhte Privatsphäre

- Tor Browser — für Zugang zu Web-Wallets und DeFi

- Electrum über Tor — vollständige Privatsphäre bei Nutzung von Light Wallets

- Nachteile: Langsamer als VPN, einige Dienste blockieren Tor-Exit-Nodes

4. Separater Browser für Kryptowährungen

- Brave mit deaktivierter Telemetrie

- Firefox mit Privacy-Erweiterungen (uBlock Origin, Privacy Badger)

- Deaktivieren Sie JavaScript für Seiten, wo es nicht benötigt wird

- Löschen Sie regelmäßig Cookies und localStorage

- Verwenden Sie Container (Firefox Multi-Account Containers)

5. Minimieren Sie die Verbindung zur realen Identität

- Veröffentlichen Sie keine Adressen in sozialen Medien

- Prahlen Sie nicht mit Holdings und erfolgreichen Trades

- Verwenden Sie Pseudonyme in Foren und auf Telegram

- ENS-Domains — verwenden Sie nicht Ihren echten Namen

Level 2: CoinJoin und Mixer

Technologien, die die Verbindung zwischen Eingangs- und Ausgangsadressen unterbrechen.

Was ist CoinJoin

Ein Protokoll, das es mehreren Nutzern ermöglicht, ihre Transaktionen zu einer zu kombinieren und so die Nachverfolgung zu erschweren.

So funktioniert es:

- 10 Nutzer möchten jeweils 1 BTC senden

- Alle Coins werden in einer großen Transaktion zusammengeführt

- Es werden 10 Ausgänge zu je 1 BTC an neue Adressen erstellt

- Es ist unmöglich zu bestimmen, welcher Eingang welchem Ausgang entspricht

Beliebte CoinJoin-Implementierungen:

1. Wasabi Wallet

- Desktop-Wallet mit integriertem CoinJoin

- Verwendet standardmäßig Tor

- Mindestbetrag: 0.01 BTC

- Gebühr: ~0.3% an den Koordinator

- Vorteile: Bewährte Technologie, aktive Entwicklung

- Nachteile: Erfordert Zeit (Mixing-Runden)

2. Samourai Wallet

- Android-Wallet mit Whirlpool CoinJoin

- Tor-Integration

- Ricochet — zusätzliche Hops zur Distanzierung

- Vorteile: Mobilität, zusätzliche Privacy-Funktionen

- Nachteile: Nur Android

3. JoinMarket

- Dezentraler CoinJoin-Marktplatz

- Sie können Maker (Liquidität bereitstellen) oder Taker sein

- Maker verdienen Gebühren

- Vorteile: Vollständige Dezentralisierung

- Nachteile: Komplex für Anfänger

⚠️ Legalität von CoinJoin:

- In den meisten Jurisdiktionen legal (USA, EU)

- CoinJoin an sich ist keine Geldwäsche

- ABER einige Börsen blockieren "tainted" Coins

- Beratung durch einen Anwalt in Ihrem Land empfohlen

Zentralisierte Mixer (NICHT empfohlen)

Dienste wie ChipMixer, Bitcoin Fog — ein Dritter, dem Sie Ihre Coins anvertrauen.

Probleme:

- Können Ihre Mittel stehlen

- Können Logs führen und an Behörden weitergeben

- Viele wurden von Strafverfolgungsbehörden geschlossen

- Nutzung kann als Geldwäsche gewertet werden

Tornado Cash (Ethereum)

War der beliebteste Mixer für ETH, wurde aber 2022 von OFAC (USA) sanktioniert.

Aktueller Status:

- Die Nutzung von Tornado Cash kann in den USA rechtliche Probleme verursachen

- Viele Börsen blockieren Adressen, die damit interagiert haben

- NICHT empfohlen ohne vollständiges Verständnis der Risiken

Level 3: Privacy Coins (maximale Anonymität)

Kryptowährungen, die speziell für Privatsphäre entwickelt wurden.

1. Monero (XMR)

Privacy-Technologien:

- Ring Signatures — Ihre Transaktion wird mit 15 anderen gemischt, der echte Absender ist nicht bestimmbar

- Stealth Addresses — jede Transaktion verwendet eine Einmal-Empfängeradresse

- RingCT (Confidential Transactions) — Transaktionsbeträge sind verborgen

- Dandelion++ — Verbergen der IP-Adresse des Absenders

Ergebnis: Vollständige Privatsphäre standardmäßig. Nicht sichtbar:

- Wer gesendet hat

- Wer empfangen hat

- Wie viel gesendet wurde

Vorteile:

- ✅ Privatsphäre auf Protokollebene (keine zusätzlichen Tools nötig)

- ✅ Fungibilität — alle Coins sind gleich, keine "schmutzigen"

- ✅ Bewährte Technologie (seit 2014)

- ✅ Aktive Entwicklung und Community

Nachteile:

- ❌ Delisting von vielen Börsen (regulatorischer Druck)

- ❌ Schwieriger legal zu kaufen

- ❌ Größere Transaktionen = höhere Gebühren

- ❌ Wird von den meisten Hardware-Wallets nicht unterstützt

Legalität von Monero:

- Legal in den meisten Ländern (einschließlich USA, EU)

- ABER Nutzung für kriminelle Zwecke = Straftat

- Einige Länder (Südkorea, Japan) haben es auf Börsen verboten

2. Zcash (ZEC)

Technologie:

- zk-SNARKs — Zero-Knowledge-Proofs für private Transaktionen

- Shielded Transactions — optionale Privatsphäre

- Transparent Transactions — wie Bitcoin (für regulatorische Compliance)

Zwei Arten von Adressen:

- t-addresses (transparent) — öffentlich, wie Bitcoin

- z-addresses (shielded) — privat

Problem: Nur ~15% der Transaktionen nutzen Shielded Addresses. Der Rest ist transparent.

3. Andere Privacy Coins

- Dash — PrivateSend (CoinJoin), aber optional

- Firo (ehemals ZCoin) — Lelantus-Protokoll

- Beam — Mimblewimble-Protokoll

Warum Monero besser ist: Privatsphäre ist standardmäßig und obligatorisch. Bei Zcash und Dash ist Privatsphäre optional, was ein Anonymity-Set-Problem schafft.

| Feature | Bitcoin | Monero | Zcash (shielded) |

|---|---|---|---|

| Absender verborgen | ❌ | ✅ Ring Signatures | ✅ zk-SNARKs |

| Empfänger verborgen | ❌ | ✅ Stealth Addresses | ✅ zk-SNARKs |

| Betrag verborgen | ❌ | ✅ RingCT | ✅ zk-SNARKs |

| Privatsphäre standardmäßig | ❌ | ✅ Immer | ⚠️ Optional |

| Verfügbarkeit auf Börsen | ✅ Überall | ⚠️ Eingeschränkt | ✅ Viele Börsen |

Level 4: Atomic Swaps und DEX

Kryptowährungstausch ohne KYC und zentralisierte Vermittler.

Atomic Swaps

- Peer-to-Peer-Austausch zwischen verschiedenen Blockchains

- BTC ↔ XMR ohne Dritte

- Verwendet Hash Time-Locked Contracts (HTLC)

- Tools: unstoppableswap.net, comit.network

Dezentralisierte Börsen (DEX)

- Uniswap, SushiSwap, PancakeSwap — für Ethereum/BSC-Token

- Bisq — P2P-Börse für BTC (ohne KYC)

- Thorchain — Cross-Chain-Swaps

- Incognito — Privacy-fokussierte DEX

Vorteile:

- Kein KYC

- Non-custodial (Sie kontrollieren die Keys)

- Zensurresistent

Nachteile:

- Weniger Liquidität

- Höhere Gebühren (Gas Fees)

- Komplexer für Anfänger

- Risiko von Smart-Contract-Schwachstellen

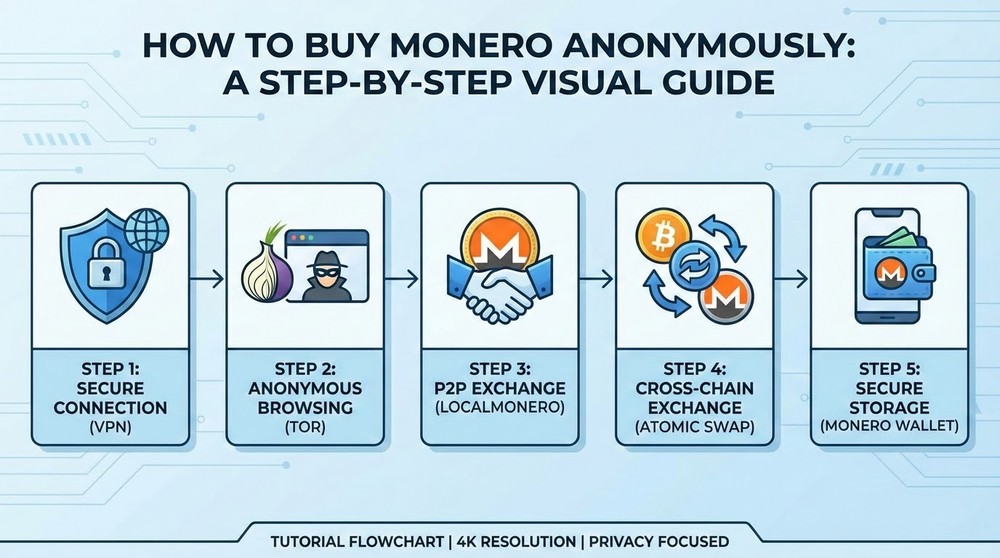

Praktischer Guide: Wie man Monero anonym kauft

Schritt-für-Schritt-Anleitung für maximale Privatsphäre.

Schritt 1: Vorbereitung

- Installieren Sie ein VPN (Mullvad, ProtonVPN)

- Laden Sie den Tor Browser herunter

- Installieren Sie die Monero GUI Wallet von der offiziellen Website (über Tor)

- Erstellen Sie eine neue Wallet — speichern Sie die Seed Phrase

Schritt 2: Kauf ohne KYC

Option A: P2P-Plattformen

- LocalMonero.co — Kleinanzeigen für Monero

- Wählen Sie einen Verkäufer mit guter Reputation

- Zahlung: Bargeld, Banküberweisung, PayPal, Geschenkkarten

- Escrow schützt vor Betrug

- Gebühr: ~5-10% über Marktpreis

Option B: Bitcoin → Monero Swap

- Kaufen Sie BTC auf No-KYC P2P (Bisq, HodlHodl, Robosats)

- Senden Sie BTC durch CoinJoin (Wasabi Wallet)

- Tauschen Sie BTC → XMR über Atomic Swap (unstoppableswap.net)

- Erhalten Sie XMR in Ihrer privaten Wallet

Option C: Mining (am privatesten)

- Monero kann auf normaler CPU gemined werden

- Installieren Sie XMRig Miner

- Verbinden Sie sich mit einem Pool (oder Solo)

- Auszahlungen gehen direkt an Ihre Adresse

- Vollständig anonym, erfordert aber Zeit

Schritt 3: Nutzung

- Immer über VPN/Tor

- Verwenden Sie Subaddresses für verschiedene Zwecke

- Periodisch churnen (an sich selbst senden) zur Ring-Aktualisierung

⚠️ Rechtlicher Hinweis: Anonymer Kauf ist zum Schutz der Privatsphäre legal. Nutzung für Steuerhinterziehung oder kriminelle Zwecke — ist eine Straftat.

Balance zwischen Privatsphäre und Compliance

Sie können Ihre Privatsphäre schützen und gleichzeitig ein gesetzestreuer Bürger bleiben.

Legale Wege zur Wahrung der Privatsphäre

1. Trennung der Mittel

- Public Stack — Mittel mit bekannter Herkunft (Gehalt, legales Trading)

- Private Stack — Mittel für tägliche Ausgaben, Hobbys, Spenden

- Zahlen Sie Steuern auf den Public Stack

- Verwenden Sie Privacy-Tools für den Private Stack

2. Korrekte Berichterstattung

- Deklarieren Sie alle steuerpflichtigen Ereignisse

- Verwenden Sie Crypto-Tax-Software (Koinly, CoinTracker)

- Privatsphäre ≠ Verstecken vor dem Finanzamt

- Sie können Monero nutzen und Kapitalertragsteuer zahlen

3. Beratung durch einen Krypto-versierten Anwalt

- Gesetze variieren je nach Jurisdiktion

- Was in einem Land legal ist, kann in einem anderen problematisch sein

- Professionelle Beratung schützt vor Fehlern

Was ist legal, was nicht

✅ Legal:

- Nutzung von VPN und Tor

- Besitz und Nutzung von Monero (in den meisten Ländern)

- CoinJoin zum Schutz der Privatsphäre

- Mehrere Wallets

- Atomic Swaps ohne KYC

- Mining von Privacy Coins

❌ Illegal:

- Steuerhinterziehung (Tax Evasion)

- Geldwäsche krimineller Mittel

- Terrorismusfinanzierung

- Kauf illegaler Waren/Dienstleistungen

- In einigen Ländern — Nutzung von Mixern (prüfen Sie lokale Gesetze)

⚠️ Grauzone:

- Tornado Cash nach OFAC-Sanktionen

- Große Beträge ohne Herkunftsnachweis

- Übermäßige Nutzung von Privacy-Tools (kann Fragen aufwerfen)

Fazit: Privatsphäre ist ein Recht, kein Verbrechen

Der Schutz der finanziellen Privatsphäre ist kein Schuldeingeständnis, sondern die Ausübung des fundamentalen Rechts auf Privatleben. In einer Welt totaler finanzieller Überwachung wird Privatsphäre zum Luxus, der nur denen zugänglich ist, die bereit sind, Aufwand zu betreiben.

Grundprinzipien eines privacy-bewussten Ansatzes:

1. Assume Surveillance. Gehen Sie davon aus, dass Sie beobachtet werden. Handeln Sie entsprechend.

2. Defense in Depth. Verwenden Sie mehrere Schutzebenen, verlassen Sie sich nicht auf ein einziges Tool.

3. Privacy is a Spectrum. Wählen Sie das Privatsphäre-Level, das Ihren Bedürfnissen und Risiken entspricht.

4. Stay Legal. Privatsphäre ist ein legales Recht. Nutzen Sie sie nicht für illegale Zwecke.

Privacy-Technologien werden sich weiterentwickeln. Regulierungsbehörden werden Druck ausüben. Die Balance zwischen Privatsphäre und Compliance ist eine komplexe Aufgabe, die ständige Aufmerksamkeit und Anpassung erfordert.

Aber eines bleibt unverändert: Ihre Finanzen sind Ihre Privatangelegenheit. Schützen Sie sie genauso sorgfältig, wie Sie Ihr Zuhause schützen.

Dies war die abschließende Lektion des Kurses "Sicherheit: Wie Sie Ihr Geld nicht verlieren". Sie haben den Weg von den Grundlagen der sicheren Aufbewahrung bis zu fortgeschrittenen Privacy-Techniken zurückgelegt. Wenden Sie dieses Wissen an, bleiben Sie sicher, und mögen Ihre Krypto-Assets unter zuverlässigem Schutz stehen.