모듈 3: 피싱과 가짜 사이트: 해커에게 비밀번호를 넘기지 않는 방법

암호화폐 피싱: 왜 이것이 가장 큰 위협인가

상상해 보세요: 구글을 열고 "MetaMask"를 검색한 후 첫 번째 링크를 클릭하고, 앱을 다운로드하고, 지갑 "복구"를 위해 시드 문구를 입력합니다. 5분 후 계정이 비어 있습니다. 무슨 일이 일어난 걸까요? 사기꾼들이 만든 공식 사이트의 완벽한 복제본에 속은 것입니다.

Chainalysis 연구에 따르면, 2023년에 피싱을 통해 17억 달러 이상의 암호화폐가 도난당했습니다. 이는 모든 거래소 해킹을 합친 것보다 많습니다. 왜일까요? 잘 보호된 시스템을 해킹하는 것은 어렵지만, 사람을 속이는 것은 쉽기 때문입니다.

피싱의 핵심 원칙: 기술을 해킹하는 것이 아니라 사람을 속이는 것입니다. 모든 보안 시스템의 가장 약한 고리는 사람입니다. 그래서 기술적으로 능숙한 사용자도 피해자가 됩니다.

피싱(영어 fishing - 낚시에서 유래)은 악의적인 행위자가 합법적인 회사나 서비스로 위장하여 피해자로부터 시드 문구, 개인 키, 비밀번호와 같은 기밀 데이터를 빼내는 사이버 사기 방법입니다.

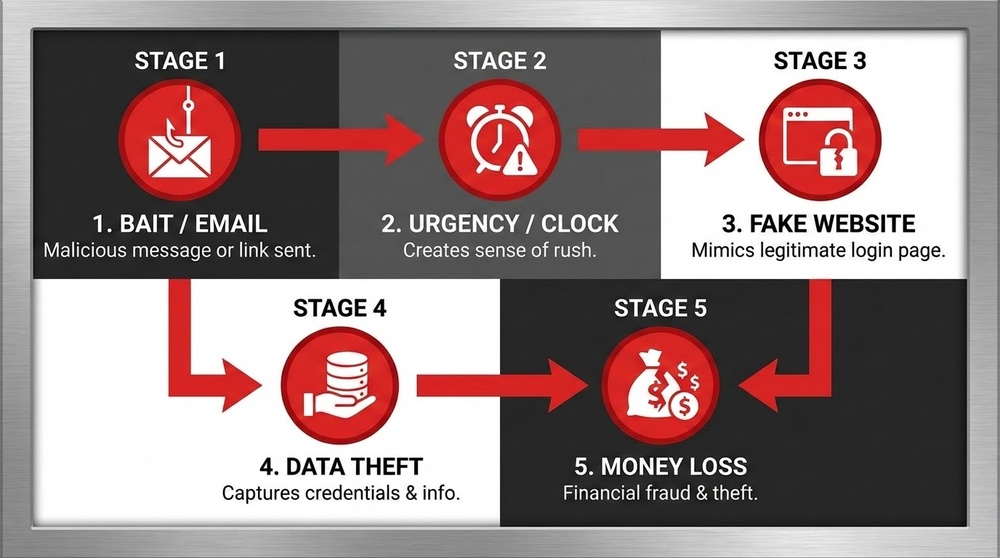

피싱 공격의 해부학: 어떻게 작동하는가

피싱으로부터 자신을 보호하려면 사기꾼들의 심리와 그들이 사용하는 기술적 수법을 이해해야 합니다.

성공적인 공격의 연쇄

1단계: 관심 끌기

사기꾼들은 피싱 링크를 피해자에게 전달하기 위해 다양한 채널을 사용합니다:

- Google/Bing 유료 광고 - 가짜 사이트가 키워드 상위 위치를 구매

- 이메일 발송 - 거래소, 지갑 또는 블록체인 프로젝트에서 온 것처럼 보이는 이메일

- SMS 메시지 - "계정이 차단되었습니다, 링크를 클릭하세요"

- 소셜 미디어 - Twitter/Telegram의 가짜 프로필이 기술 지원으로 위장

- Discord/Telegram 봇 - "중요한 정보"가 담긴 자동 메시지

- 검색 결과(SEO) - 가짜 사이트가 검색 엔진에 최적화됨

- YouTube 동영상 - 설명에 링크가 있는 가짜 교육 영상

2단계: 긴급성 조성

사기꾼들은 피해자가 생각하지 않고 빠르게 행동하도록 감정을 압박합니다:

- "24시간 내에 계정이 차단됩니다"

- "의심스러운 활동이 감지되었습니다, 신원을 확인하세요"

- "0.5 BTC를 획득했습니다, 1시간 내에 수령하세요"

- "긴급 보안 업데이트, 즉시 조치하세요"

- "자금이 위험합니다, 인증이 필요합니다"

3단계: 합법성 모방

가짜 사이트나 이메일은 원본과 99% 동일하게 보입니다:

- 복사된 디자인, 로고, 색상

- 유사한 URL (metamask.com → metamаsk.com 키릴 문자 "а" 사용)

- SSL 인증서(브라우저의 자물쇠) - 무료로 쉽게 획득 가능

- 공식 팀 사진

- 가짜 리뷰와 평점

4단계: 데이터 수집

피해자가 기밀 정보를 입력합니다:

- 지갑 "복구"를 위한 시드 문구

- 주소 "가져오기"를 위한 개인 키

- 거래소 비밀번호 + 2FA 코드

- 악성 dApp에 지갑 연결

5단계: 자금 탈취

데이터가 즉시 사기꾼에게 전송됩니다:

- 자동화된 스크립트가 몇 초 만에 모든 자금을 인출

- 추적을 어렵게 하기 위해 믹서를 통해 자금 이체

- 피해자가 사기를 깨달았을 때는 이미 늦음

피싱의 심리학

사기꾼들은 기본적인 인간 심리를 악용합니다:

- 탐욕 - "무료" 에어드롭, 자금 두 배

- 두려움 - 차단 위협, 돈 손실

- 긴급성 - "지금 행동하지 않으면 기회를 잃습니다"

- 권위에 대한 신뢰 - 유명 브랜드 위장

- 사회적 증거 - "이미 10,000명의 사용자가 받았습니다"

- 호기심 - "비밀 정보가 안에 있습니다"

암호화폐 산업의 피싱 공격 유형

유형 1: 가짜 지갑 및 거래소 사이트

가장 흔한 공격 유형입니다. 사기꾼들이 인기 서비스의 정확한 복제본을 만듭니다.

인기 타겟:

- MetaMask - 가장 인기 있는 Web3 지갑

- Trust Wallet, Exodus, Phantom

- Binance, Coinbase, Kraken

- Ledger Live, Trezor Suite

- Uniswap, PancakeSwap, 기타 DEX

공격 형태:

- URL: metamask.com → metamаsk.com (키릴 문자 "а")

- URL: ledger.com → ledger-live.com, ledgerwallet.com

- URL: binance.com → binance-support.com, blnance.com

요구 사항:

- "지갑 복구를 위해 시드 문구를 입력하세요"

- "개인 키를 가져오세요"

- "에어드롭 참여를 위해 지갑을 연결하세요"

- "KYC 인증을 완료하세요" (문서 + 시드 문구 요청)

실제 사례: 2022년 한 사용자가 구글에서 "phantom wallet"을 검색하고 광고(첫 번째 위치)를 클릭하여 가짜 확장 프로그램을 다운로드했습니다. 지갑 "복구" 시 시드 문구를 입력했습니다. 3분 만에 Solana와 NFT에서 140,000 USD를 잃었습니다.

유형 2: 이메일 및 SMS 피싱

공식 서비스에서 온 것처럼 보이는 이메일이나 메시지입니다.

일반적인 시나리오:

- "의심스러운 활동으로 인해 Binance 계정이 일시적으로 차단되었습니다"

- "보안 강화를 위해 긴급 지갑 업데이트가 필요합니다"

- "0.5 BTC 송금을 받았습니다, 수령을 확인하세요"

- "Ledger 장치에 중요한 펌웨어 업데이트가 필요합니다"

- "Coinbase: 러시아에서 비정상적인 로그인이 감지되었습니다"

피싱 이메일의 징후:

- 발신자: support@blnance.com (도메인 오타)

- 일반적인 인사: 이름 대신 "존경하는 사용자님"

- 문법 오류와 이상한 언어

- 긴급한 조치 요구

- 링크가 합법적으로 보이지만 다른 도메인으로 연결

- 기밀 데이터 제공 요청

이메일 링크 확인 방법:

- 링크 위에 커서를 올리세요 (클릭하지 마세요)

- 브라우저 하단이나 툴팁에서 실제 URL을 확인하세요

- 링크 텍스트와 일치하는지 확인하세요

- 의심스러우면 - 이메일 링크가 아닌 직접 사이트에 접속하세요

유형 3: 소셜 미디어의 가짜 기술 지원

가장 교활한 피싱 유형 중 하나입니다. Twitter나 Telegram에 문제를 올리면 즉시 "공식 지원"에서 답변을 받습니다.

작동 방식:

- 당신이 작성: "@MetaMask help! I can't see my tokens"

- 30초 후 @MetaMask_Support (가짜) 계정이 DM을 보냄

- 프로필이 공식처럼 보임: 로고, 설명, 심지어 인증 배지(가짜)

- 링크를 클릭하여 지갑을 "동기화"하라고 요청

- 또는 "문제 진단"을 위해 직접 시드 문구를 요청

특히 흔한 플랫폼:

- Twitter - 가짜 계정이 @MetaMask, @Ledger, @binance로 위장

- Telegram - 봇이 문제 언급에 즉시 응답

- Discord - 공식 프로젝트를 복제한 가짜 서버

- Reddit - 가짜 모더레이터

가짜와 실제 지원의 차이점:

| 기준 | 실제 지원 | 가짜 지원 |

|---|---|---|

| 연락 주도 | 공식 채널로 문의를 기다림 | 먼저 DM을 보냄 |

| 데이터 요청 | 절대 시드 문구/개인 키를 요청하지 않음 | "인증"을 위해 요청 |

| 해결 방법 | 지침, 문서 링크 제공 | 의심스러운 링크 클릭 요청 |

| 긴급성 | 차분한 톤, 압박 없음 | "긴급!", "1시간 내에", "아니면 자금을 잃습니다" |

| 사용자명 | @MetaMask (공식) | @MetaMask_Support, @MetaMask_Help (유사) |

기술 지원의 황금률: 어떤 합법적인 암호화폐 회사도 절대 먼저 DM을 보내지 않습니다. 누군가 먼저 연락하면 - 100% 스캠입니다. 삭제하고, 차단하고, 응답하지 마세요.

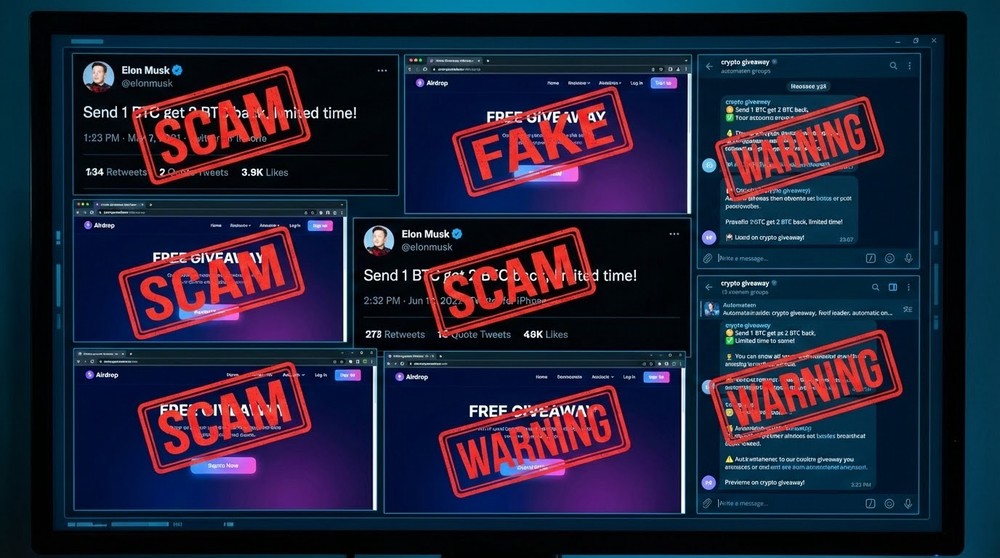

유형 4: 가짜 에어드롭과 경품 행사

탐욕 악용 - 사기꾼들의 강력한 도구입니다.

인기 수법:

- 암호화폐 "두 배" - "0.1 BTC를 보내면 0.2 BTC를 돌려받습니다"

- 가짜 에어드롭 - "500 USDT를 받으려면 지갑을 연결하세요"

- 가짜 NFT 민팅 - "Bored Ape 무료 민팅, 오늘만"

- 가짜 스테이킹 - "APY 3000%로 토큰을 스테이킹하세요"

일론 머스크 관련 실제 사례:

사기꾼들이 유명인의 인증된 Twitter 계정을 해킹하거나 고품질 가짜를 만듭니다. 게시: "To celebrate Tesla accepting Bitcoin, I'm giving away 10,000 BTC! Send 0.1-20 BTC to [address], get 2x back instantly!" 사람들은 일론 머스크의 "공식" 계정을 보고 돈을 보냅니다. 당연히 아무것도 돌려받지 못합니다.

에어드롭 스캠의 징후:

- 먼저 암호화폐를 보내라고 요구

- 알 수 없는 사이트에 지갑 연결 요청

- 너무 관대한 조건 (수백만을 그냥 나눠줌)

- 긴급성 - "다음 100명만"

- 시드 문구나 개인 키 요청

- 사이트가 며칠밖에 안 됨

유형 5: 악성 dApp 및 스마트 컨트랙트

DeFi 사용자를 위한 기술적으로 진보된 피싱입니다.

작동 방식:

- 가짜 DeFi 프로토콜에 지갑을 연결

- 조건을 읽지 않고 트랜잭션에 서명

- 실제로는 모든 토큰 인출 권한(approve)을 부여

- 사기꾼들이 원할 때 자금 인출

악성 권한 유형:

- Unlimited approve - 무제한 토큰 인출 권한

- SetApprovalForAll - 컬렉션의 모든 NFT에 대한 통제권

- Permit signatures - 서명을 통한 표준 approve 우회

- Proxy contracts - 중개 스마트 컨트랙트에 통제권 위임

발생 장소:

- 가짜 Uniswap, PancakeSwap, OpenSea 사이트

- 유명 컬렉션의 가짜 NFT 민팅

- 가짜 스테이킹 플랫폼

- 지갑에 자동으로 나타나는 악성 토큰

보호 방법:

- 읽기 가능한 트랜잭션이 있는 지갑 사용 (Rabby, Frame)

- 서명하는 내용을 주의 깊게 읽기

- Etherscan을 통해 컨트랙트 주소 확인

- Revoke.cash를 통해 정기적으로 오래된 권한 취소

- 위험한 작업에는 별도의 "핫" 지갑 사용

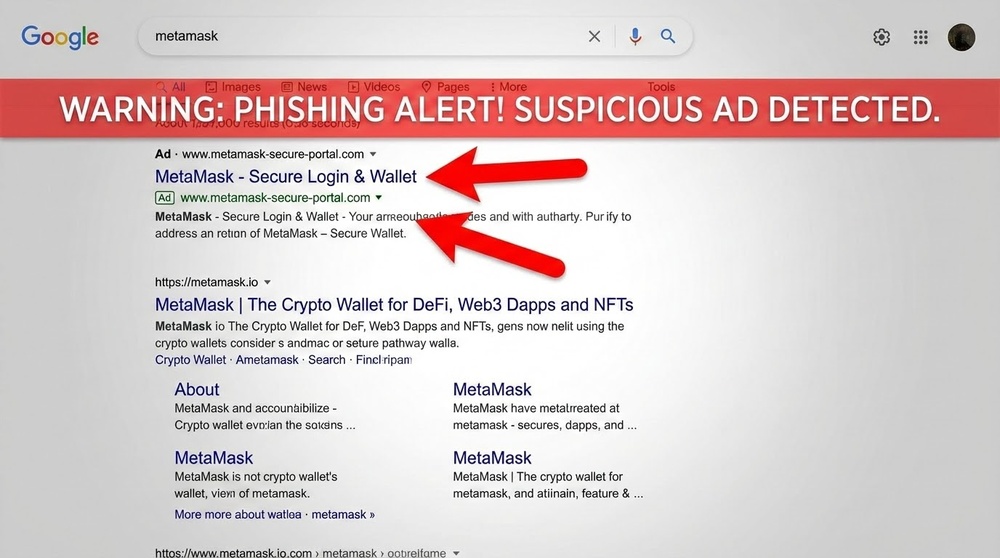

유형 6: Google Ads 및 검색 광고를 통한 피싱

가장 교활한 방법 중 하나 - 검색 트래픽 가로채기입니다.

공격 메커니즘:

- 사기꾼들이 "metamask download", "binance login", "uniswap" 키워드로 Google 광고 구매

- 가짜 사이트가 검색 결과 첫 번째에 표시 ("광고" 표시와 함께)

- 사용자들이 보지 않고 첫 번째 링크 클릭

- 원본과 동일하게 보이는 가짜 사이트에 도착

왜 효과가 있는가:

- 사람들은 첫 번째 결과를 클릭하는 데 익숙함

- Google이 피싱 사이트 광고를 허용 (검수가 완벽하지 않음)

- 많은 사람들이 "광고" 표시를 눈치채지 못함

- URL이 원본과 매우 유사할 수 있음

보호:

- 공식 사이트를 브라우저 북마크에 추가

- 광고 링크를 통해 소프트웨어를 다운로드하지 않기

- 데이터 입력 전 URL을 세 번 확인

- 광고 차단기 사용 (uBlock Origin)

- 공식 스토어에서만 확장 프로그램 설치

피싱 사이트 식별 방법: 확인 체크리스트

데이터를 입력하기 전 30초 안에 사이트를 분석하는 방법을 배우세요.

확인 #1: URL 주소 (가장 중요!)

주의할 점:

- 도메인 정확성

- ✅ metamask.io (정확)

- ❌ metamask.com, metamаsk.io (키릴 문자), metamask-wallet.com

- ✅ binance.com

- ❌ binance-support.com, blnance.com, binаnce.com (키릴 문자)

- 키릴 문자 - metamаsk.io는 metamask처럼 보이지만 "а"가 키릴 문자

- 도메인의 추가 단어 - 공식 사이트는 ledger-wallet-support.com이 아님

- 이상한 도메인 영역 - metamask.xyz, metamask.ru, metamask.app (스캠일 수 있음)

- 서브도메인 - metamask.phishing.com (도메인은 metamask가 아닌 phishing.com)

확인 기술:

- 주소 표시줄의 URL 확인

- 첫 번째 슬래시까지 오른쪽에서 왼쪽으로 읽기

- 루트 도메인이 올바른지 확인

- 공식 문서의 주소와 비교

공식 URL 찾는 곳

검색을 믿지 마세요! 신뢰할 수 있는 출처:

- CoinGecko 또는 CoinMarketCap - 프로젝트의 검증된 링크

- 공식 Twitter 파란 체크 표시 (하지만 주의, 체크 표시도 위조됨)

- 프로젝트의 GitHub 저장소

- 프로젝트 문서 (docs.)

- 기존 북마크 (검증된 출처에서 만든 경우)

확인 #2: SSL 인증서 (충분하지 않지만 필요함)

확인할 사항:

- 주소 표시줄의 자물쇠 존재

- URL이 https://로 시작 (http://가 아님)

- 자물쇠 클릭 → 인증서 정보 확인

- 인증서가 누구에게 발급되었는지 확인

⚠️ 중요한 이해: SSL 인증서(https)는 안전을 보장하지 않습니다! 사기꾼들은 Let's Encrypt 무료 인증서를 쉽게 얻습니다. 자물쇠는 연결이 암호화되었다는 것만 의미하며, 사이트가 합법적이라는 것이 아닙니다.

확인 #3: 시각적 징후

사이트의 위험 신호:

- 문법 오류 - 전문 회사는 텍스트를 철저히 검토

- 이상한 디자인 - 요소가 겹침, 저품질 이미지, 깨진 레이아웃

- 푸터 부재 회사 정보, 소셜 미디어 링크 없음

- 너무 공격적인 팝업 - "지금 지갑을 연결하세요"

- 금융 관련 사이트에 HTTPS 없음

- 의심스러운 권한 - 사이트가 알림, 카메라 권한 요청

확인 #4: 도메인 연령 및 평판

확인 도구:

- whois.domaintools.com - 도메인 등록 시기

- web.archive.org (Wayback Machine) - 사이트 기록 존재 여부

- scam-alert.io - 알려진 피싱 사이트 데이터베이스

- Google Safe Browsing - 브라우저 내장 보호

경고 요소:

- 도메인이 한 달 미만 전에 등록됨

- Wayback Machine에 기록 없음

- 도메인 소유자 정보가 숨겨짐 (Privacy Protection)

- 사이트가 회사가 아닌 개인에게 등록됨

확인 #5: 사회적 증거

조사할 사항:

- 프로젝트의 공식 Twitter에서 이 사이트 링크가 있는가?

- CoinGecko/CoinMarketCap에 언급되어 있는가?

- Google, Trustpilot, Reddit에서 리뷰는?

- 프로젝트 소셜 미디어에 활동이 있는가?

- 경험 많은 암호화폐 사용자들이 프로젝트를 논의하는가?

사회 공학: 사기꾼들이 의식을 조작하는 방법

피싱은 기술만이 아니라 심리학이기도 합니다. 조작 기법을 이해하면 속지 않는 데 도움이 됩니다.

기법 #1: 긴급성 조성

작동 방식: 사람이 패닉하거나 서두르면 비합리적인 결정을 내립니다.

문구 예시:

- "2시간 내에 계정이 차단됩니다"

- "처음 100명의 참가자만 보상을 받습니다"

- "자정까지 긴급 보안 업데이트"

- "의심스러운 거래가 감지되었습니다, 30분 내에 확인하세요"

대응: 긴급한 상황에서는 - 잠시 멈추세요. 실제 문제는 30분 안에 해결되지 않습니다. 이메일 링크가 아닌 직접 공식 사이트에 접속하여 정보를 확인하세요.

기법 #2: 권위 악용

작동 방식: 사람들은 전문가나 권위/유명 회사 대표처럼 보이는 사람을 신뢰하는 경향이 있습니다.

예시:

- Binance CEO로부터 온 것 같은 이메일

- "Security Team MetaMask"의 메시지

- 가짜 Vitalik Buterin 계정의 게시물

- 공식 로고와 서명이 있는 이메일

대응: 회사 CEO는 일반 사용자에게 글을 쓰지 않습니다. 기술 지원은 먼저 연락하지 않습니다. 소셜 미디어에서 실제 계정을 확인하세요 (파란 체크, 게시물 기록).

기법 #3: 탐욕 이용

작동 방식: "사실이라기엔 너무 좋은" 제안이 비판적 사고를 끕니다.

예시:

- "1 ETH를 보내면 2 ETH를 받습니다"

- "1000 USDT 무료 에어드롭"

- "연 5000% 수익률 스테이킹"

- "복권에서 0.5 BTC를 획득했습니다"

대응: 너무 좋게 들리면 - 스캠입니다. 아무도 그냥 돈을 나눠주지 않습니다. 합법적인 프로젝트는 비현실적인 수익률을 약속하지 않습니다.

기법 #4: 사회적 증거 (가짜)

작동 방식: "모두가 이미 참여하고 있습니다, 당신도 참여하세요!"

예시:

- 가짜 카운터 "이미 받은 사람: 43,721명"

- YouTube의 가짜 댓글: "Wow, just received 1.5 BTC!"

- 소셜 미디어에서 구매한 팔로워와 좋아요

- 사이트의 봇 리뷰

대응: 리뷰의 진위를 확인하세요. 독립적인 플랫폼(Reddit, 전문 포럼)에서 토론을 찾으세요. 댓글이 템플릿처럼 보이지 않는지 분석하세요.

기법 #5: 감정적 압박

작동 방식: 두려움, 패닉, FOMO(놓칠까 봐 두려움)가 논리를 끕니다.

예시:

- "자금이 위험합니다!"

- "참여할 마지막 기회"

- "당신이 생각하는 동안 다른 사람들은 이미 벌고 있습니다"

- "평생의 기회를 놓치지 마세요"

대응: 감정적인 메시지는 위험 신호입니다. 합법적인 회사는 중립적이고 전문적으로 소통합니다. 깊게 숨을 쉬고 비판적 사고를 켜세요.

피싱 방어: 실용적인 도구와 습관

기본 보안 조치

1. 브라우저 북마크 사용

- 자주 사용하는 모든 사이트를 북마크에 추가

- 항상 검색이 아닌 북마크를 통해 접속

- 검증된 링크가 있는 "Crypto" 폴더 생성

- 기기 간 북마크 동기화

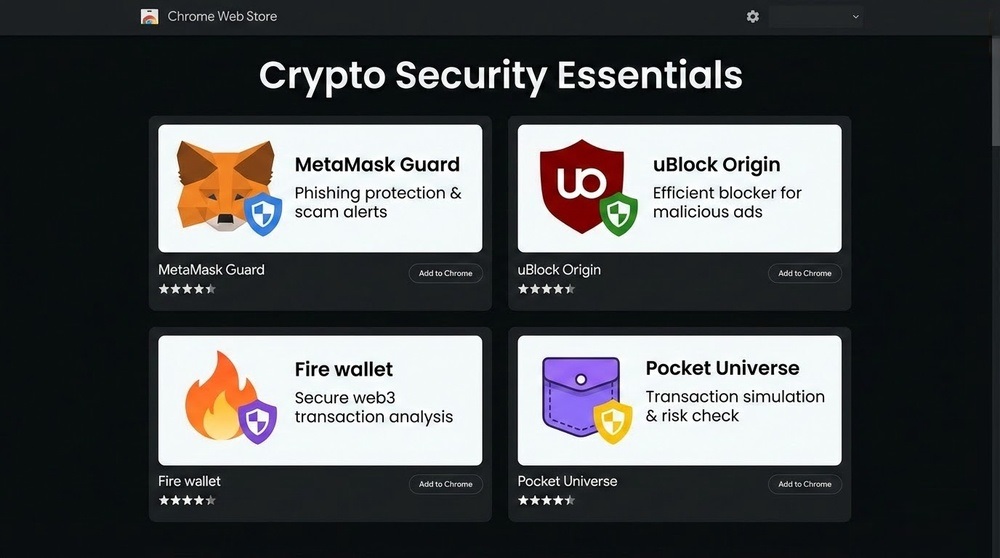

2. 보안 확장 프로그램 설치

- MetaMask Guard - 피싱 사이트 경고

- Fire (wallet.fire.com) - 서명 전 트랜잭션 스캔

- Pocket Universe - 트랜잭션 시뮬레이션, 결과 표시

- uBlock Origin - 광고 차단 (피싱 광고 포함)

- CryptoScamDB - 알려진 스캠 데이터베이스로 사이트 확인

3. 별도 브라우저/프로필 사용

- 메인 브라우저 - 일반 작업용

- 별도 프로필/브라우저 - 암호화폐 전용

- 암호화폐 브라우저에 불필요한 확장 프로그램 설치하지 않기

- 낯선 사이트 일회성 확인에는 시크릿 모드

4. 이중 인증 (SMS는 안 됨)

- Google Authenticator 또는 Authy 사용

- 절대 SMS 코드에 의존하지 않기 (쉽게 가로챔)

- 거래소용 - 하드웨어 키 (YubiKey)

- 백업 코드를 안전한 곳에 저장

5. 컨트랙트 주소 확인

- dApp과 상호작용 전 Etherscan에서 컨트랙트 주소 확인

- 프로젝트 공식 문서와 대조

- 컨트랙트 연령과 트랜잭션 수에 주의

- 익스플로러의 댓글과 경고 읽기

고급 보호 기술

1. 다른 목적을 위한 별도 지갑

- 콜드 월렛 - 주요 자본, dApp에 절대 연결하지 않음

- 웜 월렛 - 검증된 프로토콜과 DeFi용

- 핫/버너 월렛 - 위험한 작업용 (새 NFT 민팅, 에어드롭)

- 필요에 따라 지갑 간 자금 이체

2. 정기적인 권한 검토

- 월 1회 Revoke.cash 또는 Etherscan Token Approvals 확인

- 사용하지 않는 프로토콜의 권한 취소

- Unlimited Approvals에 주의 - 제한된 것으로 교체

- 새 dApp 사용 후 즉시 권한 취소

3. 서명 전 트랜잭션 분석

- 읽기 가능한 트랜잭션 표시가 있는 지갑 사용 (Rabby, Frame)

- 맹목적으로 트랜잭션에 서명하지 않기

- 트랜잭션이 무엇을 하는지 이해하지 못하면 - 서명하지 않기

- 수신자 주소를 세 번 확인

4. 지갑 모니터링

- Etherscan Alerts를 통해 알림 연결

- Zerion 또는 Zapper를 사용하여 활동 추적

- 의심스러운 트랜잭션 시 즉시 조치

- 주 1회 트랜잭션 기록 확인

피싱 피해자가 되었을 때 해야 할 일

패닉은 최악의 조언자입니다. 명확한 프로토콜에 따라 행동하세요.

처음 5분 (매우 중요)

- 피싱 사이트 탭을 닫지 마세요 - 조사에 필요합니다

- 새 탭 열기 - 지갑 공식 사이트에 접속

- 새 지갑 생성 새 시드 문구로 즉시

- 자금 이체 - 가장 가치 있는 자산부터 시작

- 생각하는 데 시간 낭비하지 않기 - 매 초가 중요

첫 1시간

- 모든 자산 이체 새 주소로 (토큰, NFT, 스테이킹)

- 모든 approve 권한 취소 Revoke.cash를 통해 이전 주소의

- 비밀번호 변경 같은 이메일/비밀번호를 사용한 거래소에서

- 컴퓨터 바이러스 검사 (Malwarebytes, Kaspersky)

- 피싱 사이트 스크린샷 보고용으로

첫날

- 피싱 신고:

- Google Safe Browsing: safebrowsing.google.com/safebrowsing/report_phish

- CryptoScamDB: cryptoscamdb.org/report

- 위조된 프로젝트의 Twitter

- 규제 기관 (상당한 금액인 경우)

- 커뮤니티에 경고 - Twitter/Reddit 게시물이 다른 사람을 구할 수 있음

- 무엇이 잘못되었는지 분석 - 미래에 어떻게 피할지

- 다른 기기 확인 - 컴퓨터만 감염된 것이 아닐 수 있음

도난당한 자금을 되찾을 수 있는가?

현실: 99%의 경우 - 아니요. 암호화폐 거래는 되돌릴 수 없습니다.

예외 (최소한의 가능성):

- 자금이 아직 사기꾼 주소에 있는 경우 - 일부 거래소가 불만 접수 시 동결할 수 있음

- 자금이 중앙화 거래소에 있는 경우 - 사기 증거와 함께 지원팀에 연락

- 금액이 매우 큰 경우 - 블록체인 포렌식 회사 고용 (Chainalysis, CipherTrace)

- 취약점이 있는 스마트 컨트랙트 - 이론적으로 반환을 위해 악용 가능

실용적인 단계:

- Etherscan을 통해 사기꾼 주소 추적

- 자금이 알려진 거래소로 갔다면 - 지원팀에 연락

- 사이버 경찰에 신고 (통계용, 실제 결과 기대하지 않기)

- CryptoScamDB에 스캐머 주소 게시

쓴 진실: 자금 회수 시도에 쓰는 시간은 종종 무의미합니다. 에너지를 실수 학습과 미래 보호 강화에 쓰는 것이 낫습니다. 암호화폐에서 예방은 치료보다 1000배 효과적입니다.

최종 체크리스트: 피싱 피해자가 되지 않는 방법

- 모든 암호화폐 사이트가 북마크에 추가됨 - 북마크를 통해서만 접속

- 보안 확장 프로그램 설치됨 - MetaMask Guard, uBlock Origin

- 기술 지원은 절대 먼저 연락하지 않는다는 것을 앎

- 누구에게도 절대 시드 문구를 주지 않음 - 친구에게도, "지원팀"에게도

- 데이터 입력 전 URL을 세 번 확인

- 암호화폐 사이트 검색 시 광고 클릭하지 않음

- "경품"과 "두 배" 행사에 참여하지 않음

- dApp에서 서명 전 트랜잭션 읽기

- Revoke.cash를 통해 정기적으로 오래된 approve 취소

- 다른 목적을 위해 별도 지갑 사용

- 모든 곳에서 2FA 활성화 (Google Authenticator, SMS 아님)

- 긴급한 상황에서 잠시 멈추고 정보 확인

- "너무 좋은" 제안을 신뢰하지 않음

- Etherscan에서 컨트랙트 주소 확인

- 컴퓨터가 바이러스 백신으로 보호됨

결론: 암호화폐에서 경계심은 기술이다

피싱은 매일 진화합니다. 사기꾼들은 더 창의적이 되고, 그들의 위조품은 더 고품질이 되며, 심리적 기법은 더 정교해집니다. 100% 보호하는 보편적인 해결책은 없습니다.

하지만 보편적인 원칙이 있습니다: 건강한 편집증. 암호화폐에서는 열 번 다시 확인하고 편집증 환자처럼 보이는 것이 한 번 확인하지 않고 모든 것을 잃는 것보다 낫습니다.

기억하세요: 합법적인 회사는 시드 문구가 필요하지 않습니다. 진짜 에어드롭은 먼저 돈을 보내라고 요구하지 않습니다. 공식 기술 지원은 먼저 연락하지 않습니다. 무언가가 너무 좋아 보이면 - 스캠입니다.

다음 강의에서는 스캠 토큰과 금융 피라미드를 다룹니다 - 돈을 투자하기 전에 사기 프로젝트를 식별하는 방법.